botnet blacklist что делать

990x.top

Простой компьютерный блог для души)

Botnet:Blacklist — что это такое, что делать?

На практике: часто выскакивает сообщение при использовании торрент-качалки, вы загружаете файлы, периодически/часто появляется сообщение безопасности с упоминанием типа угрозы Botnet:Blacklist.

Что делать: необходимо внести программу в список исключений антивируса, при условии что данное ПО — вполне обычное, безопасное, например торрент-клиент. В случае, если приложение, от которого появляются сообщения Botnet:Blacklist — неизвестное, подозрительное, тогда удалите или отправьте в карантин. Также плюсом будет просканировать компьютер лучшими антивирусными утилитами: AdwCleaner, HitmanPro, Dr.Web CureIT (против опасных/рекламных угроз).

Botnet:Blacklist — что за угроза? Blacklist собственно означает черный список, лист небезопасных IP-адресов. Ботнет — тип вируса, цель которого — незаметное присутствие на компьютере для выполнения определенных задач/команд, которые посылает командный центр. Попадает на ПК часто при установке софта/игр, загруженных из небезопасных источников (торрент-порталы, варезники). Причем тут торрент-качалка? Эта утилита при скачивании файлов обменивается данными с большим количеством IP-адресов, такой принцип работы торрента, при обнаружении небезопасного IP-адреса — антивирус выдает предупреждение. Сам факт обнаружения IP-адреса в торрент-качалке для того кто качает — не несет опасности, поэтому торрент-клиент можно добавить в список исключения антивируса. PS: скорее всего потенциально опасный IP-адрес — это тоже один из пользователей, который пользуется качалкой, не подозревая что комп заражен ботнет-вирусом.

Данное сообщение может отображать антивирус AVG, Avast. Проблема может исходить например от программы qBittorrent, некоторые пользователи удалили данное ПО — уведомление перестало появляться.

Опасные ботнеты, и что о них известно. Примеры угроз

Вы слышали когда-нибудь о таком понятии, как ботнет. Если нет, то в этом нет ничего странного. Для любого рядового интернет-пользователя это нормально. Потому как умысел киберпреступников кроется именно в этом. Ничего, кроме неприятностей, они не несут, поэтому лучше с ними вообще никогда не сталкиваться.

Любыми незаконными способами их разработчикам удается скрывать свою деятельность десятилетиями, зарабатывать на них и приносить большой ущерб обществу.

По оценке Винта Серфа, создателя протокола TCP/IP, около четверти из 600 млн компьютеров по всему миру, подключённых к Интернету, могут находиться в ботнетах. В Индии их составляет рекордное количество

В этом обзоре мы постараемся пролить свет на самые известные и опасные вредоносные ПО. Расскажем об основных видах и покажем на примерах, какой ущерб они наносят. Также расскажем, как можно от них защититься.

Ботнет (англ. botnet) — это компьютерная сеть, в которой каждое устройство с доступом в интернет заражено вредоносной программой и управляется бот-мастером.

Первые ботнеты начали появляться в 2000-х, и с каждым годом их количество стремительно росло. И не просто так. Это прибыльный и поэтому лакомый бизнес для хакеров. Применение таким вредоносным компьютерным сетям находят во многих сферах деятельности, где есть выход в интернет.

Как это происходит: бот, который находится в составе ботнета, атакует и поражает незащищенное устройство или сайт, а затем управляет им в своих целях. Так расширяется сеть и создается новый источник атак. Это может быть персональный компьютер на любой ОС, корпоративный сайт и даже ваш новенький умный пылесос или чайник.

Они создаются и используются для вымогательства денежных средств, кражи персональных данных, майнинга, слива рекламных бюджетов (автоматического скликивания объявлений).

Сами по себе боты — это не вирусы. Это ПО, а точнее, набор, который состоит или может состоять из вирусных программ, инструментов взлома ОС, брандмауэров, ПО для перехвата информации или удаленного управления устройством.

Владельцы зараженных устройств могут даже не подозревать, что их компьютер или чайник уже являются частью сети ботнет. К счастью, разработчики антивирусных программ и ПО в сфере кибербезопасности, банки и такие сервисы, как BotFaqtor, вычисляют их и разрабатывают защитные программы. И даже несмотря на то, что различным структурам удается сократить их распространение, борьба с ними уже превратилась в игру в кошки-мышки. Мошенники находят лазейки и избегают системы защиты.

Они появляются не за один вечер. На становление целой сети им нужно охватить как можно больше компьютеров своих жертв, превратить их в зомби, или рабов. И чтобы стать частью ботнета, компьютер намеренно заражается вредоносной программой.

Работающих способов заразить компьютер существует множество. Хакеры придумывают всё новые и новые варианты распространения вредоносного ПО. Самые популярные — рассылка e-mail с опасной «начинкой» или проникновение через уязвимые места легального ПО на устройство. Пользователь может не подозревать о таком соседстве до тех пор, пока «внедренца» не обнаружит антивирус. Печально то, что большинство новых сетей долгое время остаются незамеченными.

Факт: к операции по раскрытию сети и прекращению распространения ботнет Emotet из семейства троянских вирусов были привлечены Европол, ФБР и Национальное агентство по борьбе с преступностью Великобритании. Он был создан в 2014 году и проникал в ПК на ОС Windows различных организаций через фишинговые электронные письма, в которые был вложен Word-документ со ссылкой на скачивание вредоносного ПО.

Когда бот-пастух (также его называют бот-мастер) заполучает в свою сеть достаточное количество устройств или компьютеров, он переходит к удаленному управлению ими.

Советы пользователям MikroTik по защите роутеров

Чтобы защитить свой роутер MikroTik от ботнета Mēris или очистить уже зараженный роутер, пользователям рекомендуется обновить RouterOS и проверить настройки.

Некоторое время назад многие СМИ, пишущие на тему информационной безопасности, рассказывали о масштабных DDoS-атаках при помощи нового ботнета Mēris. Мощность его атак доходила до 22 миллионов запросов в секунду (Requests Per Second). Согласно исследованию компании Qrator, изрядную часть трафика этого ботнета генерировали сетевые устройства компании MikroTik.

В MikroTik проанализировали ситуацию и пришли к выводу, что новых уязвимостей в их роутерах нет, но чтобы убедиться, что ваш маршрутизатор не примкнул к ботнету, необходимо выполнить ряд рекомендаций.

Почему устройства MikroTik участвуют в ботнете

Несколько лет назад в роутерах MikroTik действительно была обнаружена уязвимость — множество устройств было скомпрометировано через Winbox, инструмент для их настройки. Несмотря на то, что уязвимость была закрыта еще в 2018 году, обновились далеко не все.

Кроме того, даже среди обновившихся не все последовали рекомендациям производителя по смене паролей. Если пароль не сменить, то даже после обновления прошивки до последней версии остается вероятность того, что злоумышленники зайдут на роутер со старым паролем и вновь начнут использовать его для преступной деятельности.

Как следует из поста MikroTik, сейчас в ботнете участвуют те же устройства, что были скомпрометированы в 2018 году. Компания опубликовала признаки компрометации устройства и выдала рекомендации по их защите.

Как можно понять, что ваш роутер MikroTik участвует в ботнете

Использование вашего роутера ботнетом оставляет ряд характерных признаков в настройках. Поэтому компания MikroTik рекомендует прежде всего изучить конфигурацию устройства на предмет наличия опасных настроек:

Рекомендации по защите роутера MikroTik

Мы со своей стороны присоединяемся к последнему совету и рекомендуем использовать на всех компьютерах, имеющих доступ к Интернету, надежные защитные решения.

Входит ли ваш компьютер в ботнет? Проверьте!

Интерпол, Microsoft и Лаборатория Касперского обнаружили и обезвредили огромный ботнет, включавший порядка 770 000 зараженных компьютеров

Многие думают, что компьютерный вирус обязательно выводит компьютер из строя. Если система работает нормально, то нет смысла переживать, верно? На самом деле нет. Создатели вирусов — это отнюдь не скучающие кибервредители. И их основная цель заключается вовсе не в создании киберпетарды просто для смеха или из вредности. Основная цель киберпреступников — заработать денег. Во многих случаях это предполагает прямо противоположное поведение: лучший вирус — самый незаметный.

Например, такое скрытное поведение характерно для ботнетов. Это сети компьютеров-зомби, обычно состоящие из тысяч зараженных систем. Если говорить о самых крупных — это многие сотни тысяч. Как правило, владельцы «зомбированных» компьютеров даже не подозревают о том, что с ними что-то не в порядке. Разве что могут заметить некоторое снижение производительности, но для компьютеров это в принципе не в диковинку.

Ботнет используют для различных целей. Иногда для сбора личной информации, такой как пароли, номера кредитных карт, почтовые адреса, адреса электронной почты, телефоны, номера документов и так далее. Эта информация в дальнейшем может использоваться для разнообразных вариантов мошенничества, рассылки спама или распространения вредоносного ПО. Также ботнеты могут использоваться для распределенной атаки на серверы и сети.

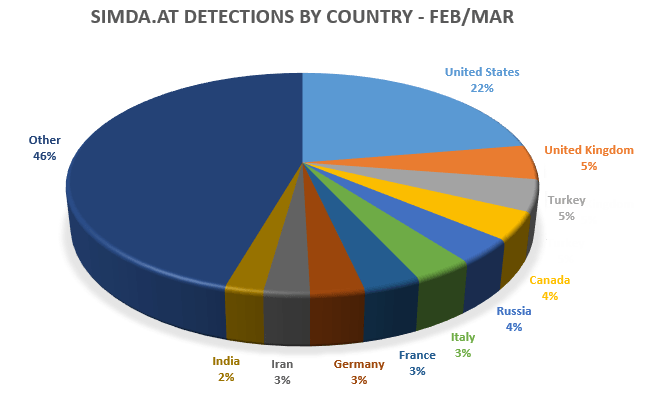

Большой ботнет — сложная распределенная система. Для вывода его из строя, как правило, требуются объединенные усилия множества организаций. Самый свежий пример — ботнет Simda, который, по некоторым оценкам, «зомбифицировал» до 770 тыс. компьютеров в 190 странах мира. Наибольшее число зараженных систем обнаружено в США, Великобритании, Турции, Канаде и России.

Simda, если можно так выразиться, — это такая «торговая сеть» для «производителей» вредоносного ПО. Ботнет использовался для распространения других типов вредоносного ПО, в том числе ворующего данные платежных систем. Сами создатели ботнета зарабатывали на том, что предлагали любому желающему возможность установить собственное вредоносное ПО на зараженные компьютеры, уплачивая определенную сумму за каждую успешную установку.

Ботнет действовал в течение нескольких лет. Чтобы сделать его более эффективным, создатели Simda постоянно работали над новыми версиями, выпуская и распространяя их каждые несколько часов. На данный момент вирусная коллекция «Лаборатории Касперского» содержит более 260 тыс. образцов исполняемых файлов, принадлежащих различным версиям Simda.

Входит ли ваш компьютер в #ботнет #Simda? Проверьте!

Несколько дней назад, 9 апреля, все управляющие сервера ботнета Simda, расположенные в Нидерландах, США, Люксембурге, России и Польше, были ликвидированы.

Полный список организаций, чьими силами была осуществлена эта операция, дает отличное представление о том, насколько она была непростой. Для того чтобы противостоять преступникам, свои усилия объединили Интерпол, «Лаборатория Касперского», Microsoft, Trend Micro, Cyber Defense Institute, ФБР, Национальный центр по борьбе с преступлениями в сфере высоких технологий Нидерландов, отдел новых технологий полиции герцогства Люксембург и отдел «К» МВД России.

«Ботнеты — географически распределенные сети, из-за этого вывести ботнет из строя — очень непростая задача. Поэтому очень важно объединить усилия как государственных структур, так и частных компаний — каждая сторона вносит свой вклад в общее дело, — говорит Виталий Камлюк, исследователь «Лаборатории Касперского». — В данном случае «Лаборатория Касперского» обеспечивала технический анализ, сбор данных о деятельности ботнета через Kaspersky Security Network и давала рекомендации по стратегии обезвреживания управляющих серверов».

Расследование все еще продолжается, так что говорить о том, кто стоит за ботнетом Simda, пока рано. Что важно для нас, пользователей: сервера, позволявшие киберпреступникам связываться с зараженными компьютерами и управлять ими, на данный момент выключены. Однако это не повод расслабляться: владельцам «зомбированных» систем следует избавиться от вредоносного ПО, и чем быстрее — тем лучше.

На сайте «Лаборатории Касперского» доступна специальная страница, на которой каждый желающий может проверить, не является ли его компьютер частью ботнета Simda. Для этого используется сравнение IP-адреса со списком зараженных адресов.

Поскольку по ряду причин это не вполне надежный способ, для большей уверенности лучше сделать полную проверку системы. Например, с помощью бесплатного инструмента Kaspersky Security Scan. Или с помощью более мощного решения Kaspersky Internet Security, пробную версию которого также можно загрузить бесплатно. Разумеется, все остальные продукты «Лаборатории Касперского» также обнаруживают данное вредоносное ПО. Больше подробностей о ботнете Simda можно найти в статье на Securelist.

В интернете тоже чума: таинственный ботнет Mris атакует крупные ресурсы. Рассказываем просто о сложном

Новости о том, что Яндекс подвергся небывалой по силе DDoS-атаке начали появляться еще в понедельник. Сегодня компания Qrator Labs, специализирующаяся на защите от DDoS-атак рассказала в своем блоге о том, что на самом деле происходит.

За атаками на Яндекс и другие крупные ресурсы по всему миру стоит бот-нет, получивший говорящее название Mēris, с латышского – «чума». Так что от вирусов страдает не только человечество, но и интерет.

Mēris – беспрецедентный по размеру и мощности ботнет, способный вывести из строя практически любой ресурс в Сети. Пока ни его создатели, них их цели не известны. Хотя понятно, что вряд ли они светлые.

Лирическое отступление, какой-такой ботнет?

Что такое вообще ботнет? Это сеть устройств, подключенных в интернет, на которые установлена незаметная (для их владельца) программа, способная управлять действиями этого устройства в Сети.

Кто делает эти ботнеты? Достаточно «подкованный» программист создает код, который, будучи установленным на устройство, заполучает над ним контроль. Чем больше контролируемых устройств – тем лучше, «качественнее» ботнет. Незаметный вредоносный софт может быть установлен на тысячах и тысячах устройств.

Зачем вообще нужен ботнет? Избавиться от сайта конкурента, «накрутить» показатели сайта, шантажировать и т.д. Ничего хорошего.

Наиболее распространенное использование ботнета – для организации DDoS-атак (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»), смысл которых в том, чтобы перегрузить запросами веб-сайт и вызывать таким образом сбой в его работе. Как будто все те устройства, входящие в состав ботнета, направляемые создателями этого ботнета, решили разом зайти на какой-то веб-сайт, который не выдержал такой непривычной нагрузки и «лег».

Как стать частью ботнета (и не заметить)? Для владельца устройства, пополнившего ряды ботнета, все происходит незаметно – он то ли что-то не то открывает в почте, то ли устанавливает какое-то приложение из не очень проверенного источника…

Но компьютер/телефон ведет себя как надо, не сбоит, не выходит из строя. Просто теперь им управляет не только его основной владелец, но и тот, кто стоит за ботнетом. И пока основной «хозяин» спит или смотрит ролики на YouTube, его компьютер/телефон, повинуясь воле владельца ботнета, например, ежесекундно обращается к сайту Яндекса.

Очень важно! Заражены могут быть как пользовательские устройства – компьютеры и телефоны, так и сетевая инфраструктура, например, роутеры. К ним можно получить доступ подобрав пароль, найдя уязвимость в софте и т.д.

Чем так необычен (и опасен) Mēris?

Как раз тем, что он для атаки использует не зараженные пользовательские устройства, компьютеры или смартфоны, которые соединяются с интернетом слабенькими (относительно) каналами вроде домашнего/офисного Wi-Fi или мобильной сети. Заражена сетевая инфраструктура, которая обладает мощным промышленным Ethernet-соединением с Сетью и способная за счет своей мощности на гораздо более масштабные атаки, чем традиционные ботнеты.

Поэтому сравнение с Mirai, знаменитым ботнетом, собранным из устройств типа ip-видеокамер, домашних роутеры и т.д., эксперты из Qrator Labs все-таки считают некорректным. Хотя Mirai поражал сетевые устройства, они все-таки подключались к интернету по слабым пользовательским сетям. Хотя более точно можно будет судить, когда экспертам удастся добыть образец вредоносного кода Mēris.

Что точно известно, Mēris поражает сетевые устройства Mikrotik. Компания из Латвии, так что можно оценить юмор экспертов, давших имя ботнету именно на латышском языке. На сетевой технике не было включено автообновление, что сделало возможным присутствие в Сети техники с прошивками, относящимися к 2017 году и даже ранее. Чем старше программное обеспечение – тем больше вероятность, что хакеры уже обнаружили его слабые места и ими воспользовались. Поэтому так важно своевременно обновлять ПО.

Сетевые устройства, оставленные без какого-то внимания со стороны администратора (работает – и ладно), могут быть давно взломаны и работать как на своих основных хозяев, так и неких теневых «кукловодов». Qrator Labs отмечает также случаи взлома через банальный подбор паролей, которые часто либо очень простые, либо вообще оставлены установленные производителем по умолчанию.

Пользователь Хабр, экспериментально получивший доступ в сеть РЖД, сделал это именно через роутер Mikrotik, оставленный вообще без пароля.

Истинный размер нового ботнета неизвестен и, вероятно, огромен – он может «положить» почти любую сетевую инфраструктуру в мире, включая защищенную от DDoS-атак.

Наибольшее количество атакующих устройств зафиксировано в Индии, Бразилии и Эквадоре.

ИТ-эксперты ищут решение этой проблемы, надеемся, у них это получится быстрее, чем с COVID-19.

Лютая говностатья уровня Яндекс дзен и первого класса школы. Информации чем образован ботнет, анализ сс, какая дыра в говновинде опять послужила причиной даже рядом нет.

Автор, откуда у Вас инфа что автообновления нет? Есть автообновление, но его, как правило, не включают для стабильности устройства. Кто же сбудет сам себе инет вырубать в тот самый момент когда он больше всего нужен? Даже свои зеркала с обновлениями можно делать.

> ИТ-эксперты ищут решение этой проблемы, надеемся, у них это получится быстрее, чем с COVID-19.

а что наши ит-эхперты уже ковид лечат?

Яндекс Толока кидает своих пользователей на деньги

Как я вам уже рассказала, в Толоке работает система мониторинга и предотвращения мошеннического поведения — антифрод, она проверяет поведение пользователей и блокирует подозрительные аккаунты. В разных случаях блокировка может быть вызвана разными причинами, и не во всех случаях её можно снять. Подробности работы этой системы я рассказать не могу. Ваш аккаунт заблокирован окончательно, вывести средства не получится. Согласно п. 11.9 Пользовательского соглашения Яндекс вправе аннулировать и не выплачивать накопившиеся на вашем счёте в учётной записи на сайте «Толока» суммы вознаграждения, равно как и не совершать какие-либо другие выплаты в вашу пользу.

КАК ОРГАНИЗОВАН БИЗНЕС ПО РЕМОНТУ ТЕХНИКИ (ОБМАНУ ЛЮДЕЙ) НА ПРИМЕРЕ КРУПНОЙ ФЕДЕРАЛЬНОЙ СЕТИ ЛЖЕСЕРВИСОВ (ЧАСТЬ 3)

Часть 3 (структура, наименования, адреса, руководители).

Спасибо, что прочитали предыдущие части:)

Я понимаю, что это узконаправленный лонгрид. Я надеюсь уже ни у кого нет сомнений, что проблема никак не укладывается в штампованную канву сюжетов в СМИ «бабка-лохушка и неуловимый мошенник». Потому что дело не в сумме среднего чека и неграмотности, а в зелёном свете от государства, масштабах бизнеса и выходе организаторов за пределы оборзелости, их безнаказанности. Смотрите шире.

Уже дюжину лет люди безрезультатно бегают по судам и отделениям полиции с надеждой на правосудие, возюкаются с неадекватными представителями сервиса, чьи родители не вложили им в своё время хотя бы минимальный набор нравственных качеств. А в это время с тем же упорством собственник этого бизнеса скупает недвижимость в городах рф, играет на бирже, а его жены бегают по бутикам и заграницам. Такие люди потом ещё формируют образ настоящего “москвича”

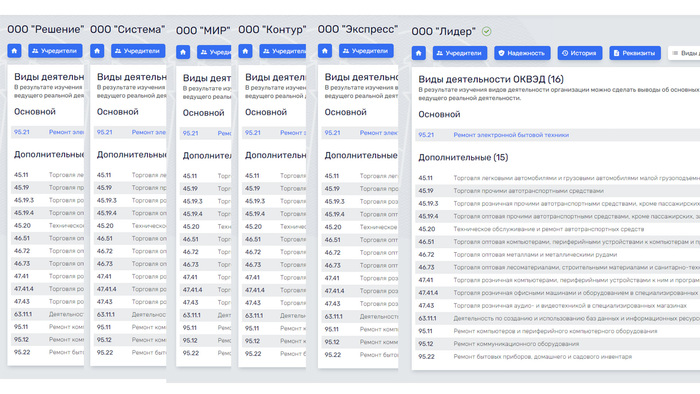

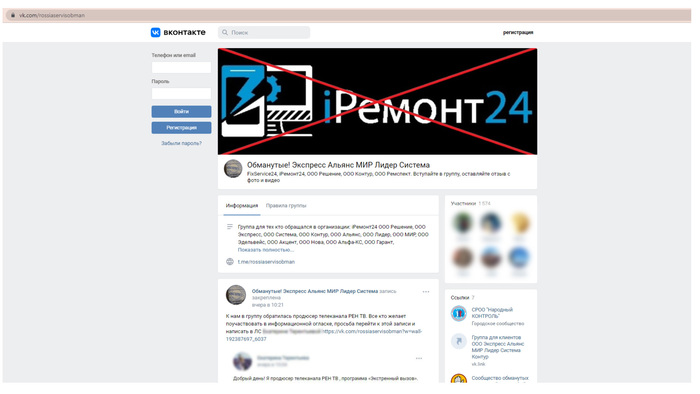

Предлагаю теперь заглянуть за стойку ресепшн лжесервисов, посмотрим что представляет собой эта компания изнутри. Пришлось запастись терпением, чтобы всё свести в одну кучу, дефицита информации не было: ежедневно в замечательную группу https://vk.com/rossiaservisobman пишут очередные потерпевшие, скидывают документы, кинутые сотрудники охотно делятся информацией, а ЕГРЮЛ даёт официальные данные. Итак,

Направления бизнеса компании:

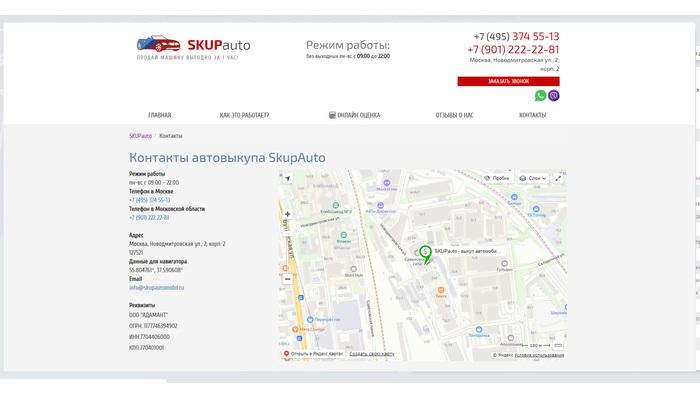

Федеральная сеть стационарных сервисных центров по ремонту цифровой техники (мобильные телефоны, смартфоны, планшеты, ноутбуки, компьютеры, моноблоки, телевизоры, проекторы, фотоаппараты, кофемашины и любые другие виды цифровой техники). Как мы помним, у «федеральной сети» нет юридически оформленных обособленных подразделений (филиалов или представительств) с единым брендовым названием. В каждом городе сервисные центры работают под разными юридическими лицами и официально не имеют никакой связи на федеральном уровне ни между собой, ни с московской управляющей компанией. Но всё это одна шарага с управляющей компанией на Новодмитровской 2 к.2.

Федеральная сеть выездных мастеров по ремонту бытовой техники (стиральные машины, холодильники, посудомоечные машины и др.). Данное направление бизнеса начало свое интенсивное развитие с начала 2021 года. Хотя этот «монстрик мошенничества» находится еще пока в новорожденном состоянии и только учится держать голову, но перспективы его развития с безнаказанным масштабным распространением по всей России не менее серьезные. Мастера по ремонту выездные, расходов на стационарные сервисные центры не требуются, управление из Москвы в режиме он-лайн несколькими кураторами. Запасные части приобретаются за счет клиента, нет ни адресов, ни региональных ООО. Кидай людей сколько хочешь, даже не придется тратить время на утомительных гостей в виде нарядов полиции и разгневанных обманутых клиентов. Поспешные переезды тоже не нужны. По сути это те домушники, с которых начинался компьютерный сервис, только видимо проделана работа над ошибками. Ведь ранее от такой схемы отказались, потому что мастерам частенько перепадало с кулака.

[Информация об организации удалена в связи с отсутствием подтверждения информации]

Зона покрытия и однодневки:

В настоящее время регионами присутствия сервисных центров данной сети являются: г.Москва, г.Санкт-Петербург, г.Ярославль, г.Нижний Новгород, г.Воронеж, г.Волгоград, г.Саратов, г.Самара, г.Тольятти, г.Ростов-на-Дону, г.Краснодар, г.Казань, г.Уфа, г.Челябинск, г.Новосибирск, г.Екатеринбург, г.Омск, г.Тюмень, г.Пермь, г.Красноярск, г.Иркутск.

Адреса на момент написания статьи:

Екатеринбург ООО Контур – Первомайская 24в

(Не совсем корректно указывать Ремспект, юридически он оформлен совсем на других людей, но пусть тоже будет, менее зловредным он не является. Там работают бывшие менеджеры сети, цыплята вылетели из клетки и свили своё гнёздышко, ещё борзее предыдущего)

Краснодар ООО Лидер – ул. Архитектора Ишунина 8

Волгоград ООО Лидер – 7-й Гвардейской 7

Ярославль ООО Альянс – Красный съезд 6

Сервисы туда-сюда переезжают, поэтому актуальную инфу можно будет находить по ссылке:

Там же будут пополнения по ООО лжесервисов и их ИНН. Ниже перечисляю для индекса в порядке от свежих к ликвидированным, а также перечисляю директоров, которые являются реальными организаторами и активными исполнителям, чтобы страна узнала своих героев. Не зря же они надбавки получают за оформление ООО на себя. Помимо мамкиных хулиганов, которые вкалывают на кусок Голда (прошлая фамилия Иванченко) с преданностью своему делу, есть ещё совсем древние исполнители и подставные директоры из реестра массовых руководителей, которых мы для экономии символов не указываем, но они есть.

ООО «Решение» 7727470795, ООО «Экспресс» 9724033582, ООО «Система» 7707451770, ООО «МИР» 7708393506, ООО «Контур» 9728025208, ООО Лидер 9728024927, ООО Альянс 9728018419, ООО Акцент 9717093799, ООО «НОВА» 9728010307, ООО «Эдельвейс» 7726466370, ООО «Гарант» 9724002030, ООО «Альфа-КС» 7728490995, ООО «Айклиник» 7708354793, ООО «Омега» 2311262845, ООО «Смарт-Про» 7728433316, ООО «Аттента» 7703457322, ООО «АДАМАНТ» 7704406000, ООО «ВКС» 9715288143, ООО «Девайс Сервис» 9715268147, ООО «ВКС” 7715462790, ООО «Диском» 7701402127, ООО «Форт» 7715835339, ООО «Далсер» 7714918790, ООО «ИЛИОН» 7743904591, ООО «Рефайл» 7706786614, ООО «Столичный центр» 7719594331, ООО «Политехмаркетсервис» 7715551471

Я даже не представляю себе сколько это обманутых людей. Сотрудники подтверждают, что “до результата”, до есть до реальной заявки, исход которой печален для потребителя, доходят 30 процентов поступающих запросов на ремонт, то есть минимум 10 человек в день в одном филиале, а по РФ 220 это человек в день. В месяц это 6600 человек. В год 80 тысяч человек. По самым-самым скромным подсчетам. Прикиньте сколько это за дюжину лет их работы? А в деньгах?

Генеральные директоры и учредители (плюс их ИНН) ранее принимающие или по сей день принимающие непосредственное участие в работе структуры согласно данным из ЕГРЮЛ:

Черкашина Ольга Андреевна 773718580195

Ризванова Венера Азаматовна 591880562188

Синкин Денис Юрьевич 421718416378

Братан Евгений Дмитриевич 774347771890

Берш (Сергеева) Ольга Андреевна 366230814562

Сергеева (Берш) Ольга Андреевна 366230814562

Смирнова Ксения Юрьевна 782617436344

Карташова Ольга Юрьевна 463311527940

Куц Вячеслав Юрьевич 637800508602

Климов Тимур Алексеевич 637208943235

Шарифбеков Сухроб 213004656048

Штенцова Ольга Владимировна 590420154163

Иванцов Денис Юрьевич 246513029180

Панина Анна Сергеевна 661586464503

Крупянко Алёна Игоревна 752905803224

Мемединов Ленор Факитович 233700242767

Мемединова Эльмира Леноровна 233708985958

Пашков Данила Михайлович 860506460958

Силантьев Артём Олегович 631629556960

Михайлов Александр Сергеевич 773270726427

Панина Ольга Александровна 503011631776

Губанов Виктор Владимирович 341602897256

Созинов Сергей Сергеевич 502900740284

Иванченко (Голд) Игорь Александрович 233708592298 (тоже сам лично проскакивал как Гендир и учредитель)

Это только официальные лица. На ОПГ не тянет ли уже? Ну ладно, разбавим скучные данные из налоговой музыкальной пятиминуткой от двух генеральных директоров лжесервисов. Да, бывают и такие приколы, что среди управляющих есть публичные личности, которых узнают их кинутые клиенты. Могли бы и дуэт после работы организовать:) Или баттл там йоу THENOTFACE VS Bratan. ООО МИР vs ex ООО Смарт-Про. Осторожно, контент 18+, потом требуется гигиена ушей. Вот такие люди талант свой зарывают у Голда.

Перейдём к, пожалуй, самому занимательному.

Штат и идейно-вдохновленная команда

Задействованы единовременно по РФ +-500 человек (в большинстве не имеют официального оформления или оформляются на полставки на ИП). Что скажете?

Рассмотрим департаменты, которыми рулит команда мечты во главе с Иванченко (Голд) Игорем. Следствие потом внесёт точные цифры, но общая картина следующая:

Департамент интернет-маркетинга Никиты Андреева. Обеспечение входящего трафика заявок через высер тысяч липовых сайтов-клонов.

— Директологи контекстной рекламы

Департамент продаж Лёши Вавилина и его мальчиков (Данков, Ромашкин, Кузнецов, Чулков). Управление разводилами по ремонту цифровой техники.

— Отдел менеджеров-разводил 20 чел.

— Отдел контроля качества

Кстати, это тот самый менеджер, который вывалился из гнезда и теперь по факту организовывает развод в ООО Ремспект. Его недавно сфоткали при разборках с очередным клиентом.

Департамент управление сервисами Даши Быковой. Управление операционной деятельностью по киданию людей на деньги и технику. Дел тут выше крыши.

— Региональные директоры (4 чел)

— Управляющие сервисными центрами (УСЦ) в каждом филиале (22 чел.)

— Старший логист в каждом филиале (21 чел.)

— Менеджеры по логистике (сидят на приёме-отдаче, 60 чел.)

— Курьеры пешие и водители-курьеры (150 чел.)

— Мастера-схемари (80 чел.)

— Менеджер по адаптации (обучению)

Управление домушниками по ремонту бытовой техники Димы Власенко и Оли Фадеевой (новое амбициозное направление, приступили к разводу людей у них же дома). То же покрытие что и у сервисных центров. В процессе наладки двумя кураторами.

Отдел по управлению коммерческой недвижимостью Эльмиры Мемединовой. Сделки по покупке/продаже региональной коммерческой недвижимости, аренда, сдача в аренду площадей. Компания активно покупает недвижимость по РФ, благо средства позволяют, и заодно жена собственника при деле.

Ну и в сопровождении человек 15.

Финансовый департамент (открыта вакансия)

HR-Департамент (открыта вакансия)

Юридический отдел с отважным Чернецким в авангарде (нужно быть очень смелым, чтобы везде светиться как официальный представитель в судах и при обысках, будет в первых рядах при допросах)

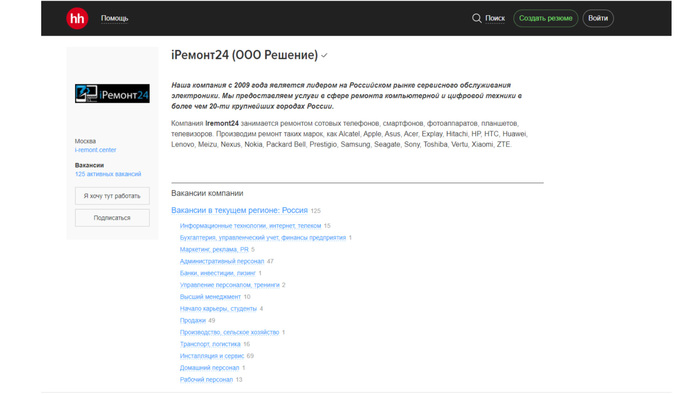

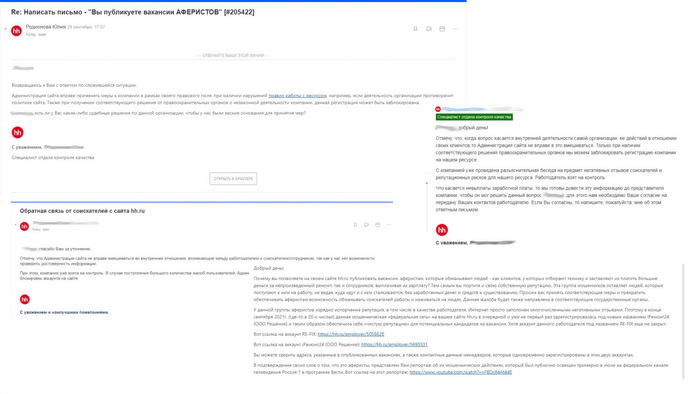

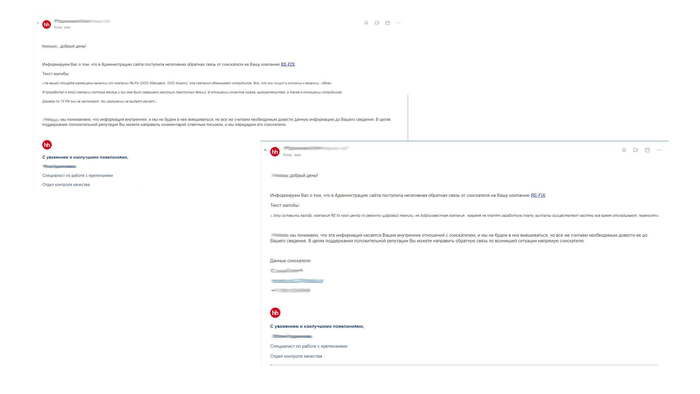

На hh.ru стоит остановиться поподробнее. Они как Яндекс.Директ, Яндекс.Карты и 2ГИС. Всё понимают, всё знают, но интересы пользователей на последнем месте. Им уже была написана уйма жалоб от сотрудников, тыкали в факты, в сюжеты в СМИ, в идентичность профиля с замоченной репутацией и новенького профиля с теми же вакансиями, представителями, адресами. Пользователям они пишут, что не имеют право вмешиваться, а рекрутерам в этот же момент звонят и говорят, что мол “неинтересно чем вы там занимаетесь, главное чтобы имя hh не страдало, наймите serm-менеджера уже”.

Так вот давно уже пора этим платформам для бизнеса сесть за стол с представителями законотворчества и с разработчиками. И договориться, каким образом они будут исключать мошеннические структуры из своей выдачи пользователям. А не плевать с высокой колокольни и выставлять счета злоумышленникам.

А нам пора перейти к 4 части. Берегите себя, не болейте, и остерегайтесь мошенников:)

КАК ОРГАНИЗОВАН БИЗНЕС ПО РЕМОНТУ ТЕХНИКИ (ОБМАНУ ЛЮДЕЙ) НА ПРИМЕРЕ КРУПНОЙ ФЕДЕРАЛЬНОЙ СЕТИ ЛЖЕСЕРВИСОВ (ЧАСТЬ 2)

Часть 2 (ведомства и компании, которые своим бездействием обеспечивают лжесервисам стабильную успешную работу).

Продолжаем полный разбор проблемы недобросовестных игроков рынка по ремонту компьютерной и бытовой техники. Спасибо за внимание и отклики к прошлой статье. Конечно, анекдоты и мемы находят больший отклик, но не могу не заметить, что и на эту тему комментариев было очень много. Видно, что люди утомились находить за каждым углом какие-то криминальные конторы, у которых единственная задача обмануть и нажиться.

Напоминаю, что мой доклад состоит из 4 статей, неделю назад вышла первая часть-статья. В ней описывались схемы обмана клиентов:

Да здравствует самый гуманный суд в мире. Как организаторы лжесервисов, для которых закон не писан, выплывают с помощью законов.

Теперь рассмотрим сценарии, что делает потерпевший, когда понимает на кого попался. И увидим, к сожалению, что самая защищенная прослойка населения в данном случае получается у нас злоумышленники.

Со злоумышленниками не работают правовые аргументы и логика при вызволении техники, а менеджеры ведут себя очень борзо и нахраписто. Поэтому потребитель как правило автоматом идёт звать полицию. Как мы помним, в этой организации принято отказывать клиенту в праве посмотреть свою технику на исправность, требуя сначала подписать акт и заплатить деньги. Но увы, в данном случае полиция выполняет функцию секретарши, которая носит бумажки. Возможно где-то случались исключения из-за локального авторитета и неравнодушия участкового. Говорят ещё может помочь звонок на телефон доверия МВД с просьбой вызвать обэп и проверить не оборотень ли участковый. Кстати, стоит уточнить, что бывали и капризы со стороны сервиса: требовали от клиента исключительно наличные деньги. Обоснование незатейливое: якобы терминал будет только через неделю. Это тоже прекрасный повод обратиться в обэп и налоговую, минуя апатичного участкового.

Алло, гражданский суд?

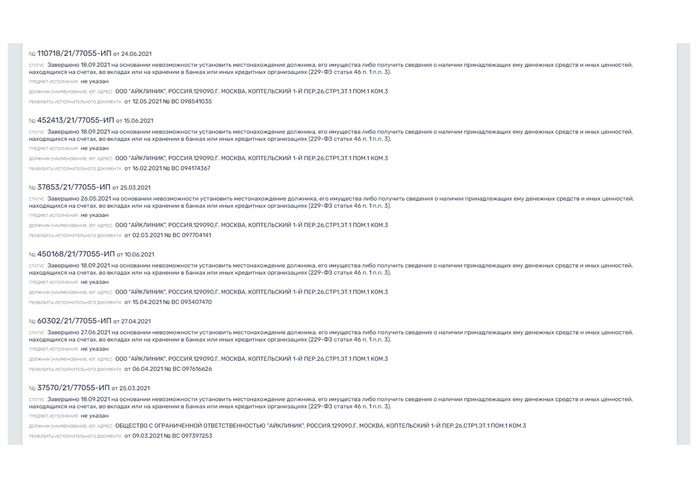

Так что клиента в конце концов ждёт только игнор или весточка о завершении производства на основании “невозможности установить местонахождение должника, его имущества либо получить сведения о наличии принадлежащих ему денежных средств…” (229-ФЗ статья 46 п. 1 п.п. 3). Что-то вроде: “Тук-тук, тут живёт должник по судебному производству? Нет? Хорошо, простите, до свидания”:)

Так у нас легализована безнаказанность. Кажется, только приставы и не в курсе местонахождения нарушителей. Есть уйма бывших сотрудников лавки, кто может с удовольствием показать пальцем, что главный бенефициар и котлетодержатель обитает в комфортабельном Савёловский-Сити. Формально там располагается конечно же другое ООО, а не ООО-однодневки, поэтому и с нашего рыжебородого гуся течёт вода.

Вот так выглядит это в базе ФСПП: