cisco asa что это такое

Cisco ASA (Adaptive Security Appliance)

Устройство защиты Cisco ASA (заменило PIX Firewall) занимает лидирующие позиции в свои областях, в связи с чем пользуются широким спросом у целевой аудитории, состоящей не из простых пользователей, а из крупных организаций, что доказывает высокий уровень их надёжности.

Cisco ASA имеет ряд отличительных черт, делающих выбор в их пользу оправданным: их мы рассмотрим ниже.

Собственная операционная система

В своей работе Cisco ASA использует не общую операционную систему, а свою собственную, интегрированную в устройство. Эта ОС, похожая на Cisco IOS, с самого начала разрабатывалась с расчётом на высокую производительность и безопасность, что и было достигнуто: устройство способно анализировать до 500 000 соединений одновременно.

Алгоритм ASA (Adaptive Security Algorithm)

Все интерфейсы получают определённый уровень безопасности, который градируется от 0 до 100. Исходя из этих данных, ASA меняет своё поведение, запрещая и разрешая те или иные соединения. Списки доступа могут применяться для запрета прохождения трафика с высоким уровнем доверия на более низкий, и наоборот.

ASA сохраняет все данные о сессиях в сети, передавая её в таблицу состояния, используя затем эти данные для контроля всего проходящего через фаейрвол трафика. Возвращаемый трафик проходит анализ, и, если информация не отвечает ожидаемым требованиям, соединение сбрасывается. Иными словами, безопасность базируется на соединении, а не на пакете, как это бывает при статической пакетной фильтрации, что практически полностью исключает возможность взлома сети методом hijack.

Механизм аутентификации Cut-through proxy, известный также как аутентификация по пользователю, отличается высоким уровнем прозрачности, гарантирует более высокую производительность, нежели proxy фаейрволы. Связано это с тем, что аутентификация пользователя в Cisco ASA происходит сначала на уровне приложений, а весь трафик данного подключения затем инспектируется лишь алгоритмом ASA – в обход уровня приложений, что снижает нагрузку на процессор в разы. Иными словами, cut-through proxy не подвергает новые пакеты аутентификации, если она уже была пройдена ранее.

Инспектирование протоколов и приложений

Фаейрволы получили широкое распространение во многих организациях, однако иногда – при неправильной конфигурации – они могут стать источником проблем. Так, некоторые фаейрволы могут блокировать внутренние протоколы и приложения, используемые в корпоративной сети.

Чтобы подобное не происходило, фаейрвол должен отвечать ряду требований, среди которых:

Cisco ASA полностью отвечают этим требованиям, разрешая некоторым протоколам и приложениям допуск к защищённым коммуникациям. Данный функционал носит название «Application-Aware Inspection».

Виртуальный фаейрвол (Security Context)

Начиная с седьмой версии ОС, Cisco ASA способно поддерживать технологию Security Context – виртуальных фаейрволов. С её помощью можно установить на одном устройстве несколько независимо функционирующих фаейрволов – с различными интерфейсами, конфигурацией, политикой безопасности и прочими параметрами. Единственное, это решение лицензируется и доступно не на всех моделях устройств защиты.

Поддержка отказоустойчивости (Failover)

В случае отказа фаейрвола сеть может стать лёгкой добычей для злоумышленников. Именно по этой причине Cisco ASA имеет функцию failover – конфигурацию отказоустойчивости, значительно повышающей эффективность и надёжность решения. Её суть сводится к тому, что аппаратная и программная часть фаейрвола конфигурируются в паре, и пока одно из них является задействованным, второе остаётся резервным, ведущим лишь мониторинг и готовым в случае необходимости заменить активный фаейрол в случае отказа. Такая конфигурация называется «активный/пассивный».

А с седьмой версии ПО возможна конфигурация «активный/активный», при котором оба устройства обрабатывают трафик, используя виртуальные фаейрволы – на каждом устройстве размещается по два. В обычных условиях один из них является активным, а второй – дополнительным. В случае сбоя или выходе одного устройства из строя второе активизирует дополнительный фаейрвол, обрабатывая весь трафик.

В каждой из конфигураций осуществляется динамическая отказоустойчивость, благодаря которой даже при отказе устройства установленные соединения не теряются.

Прозрачный файервол (Transparent firewall)

Седьмая и более поздние версии операционной системы позволяют Cisco ASA работать в качестве прозрачного фаейрвола или режиме моста, обеспечивая максимальную защиту сети.

Управление через Web интерфейс

Для достижения максимально просто управления устройство был разработан Adaptive Security Device Manager (ASDM) – понятный и удобный веб-интерфейс, которым можно пользоваться без специальных знаний командной оболочки устройства.

Новое поколение Cisco ASA: 5500-X

Межсетевые экраны Cisco ASA серии 5500-X (5512-X, 5515-X и более старшие) – это современное оборудование, являющее собой комплексное решение с массой преимуществ: возможность отслеживания состояний, которые обеспечивали межсетевые экраны предыдущих поколений, плюс набор сетевой безопасности высочайшего уровня. Среди их отличительных особенностей выделяют также наличие одновременно нескольких сервисов безопасности, предустановленные блоки питания в качестве резервных источников.

Данные модели межсетевых экранов прекрасно справляются со своей задачей, гарантируя полную защиту сетевых соединений – это достигается за счет применения встроенных сервисов безопасности, основанных на архитектуре облачных технологий и современных ПО, среди которых:

Кроме того, необходимо обратить внимание, что для корректной работы данных устройств не нужна отдельная настройка аппаратных модулей.

Cisco ASA серии 5500-X (5512-X, 5515-X и более старшие) – это преемники ранее зарекомендовавших себя межсетевых экранов серии ASA 5500, особенностью которой является высокопроизводительный контроль приложений и отличные эксплуатационные характеристики.

Потребность данных устройств определяется временем: в первую очередь, необходимость в их использовании оправдывается тем, что на предприятиях, в различных отраслях требуется обеспечение все большего уровня безопасности.

Благодаря инновационным решениям, используемым в Cisco ASA серии 5500-X, пользователи могут использовать все преимущества новых устройств и приложений, не задумываясь о возможных проблемах с безопасностью, они исключены.

Секрет кроется в том, что разработчики Cisco ASA серии 5512-X и 5515-X предлагают своим пользователям комплексное решение – современный интеллектуальный ресурс, функциональность которого основана на симбиозе прозрачности входящего и исходящего трафика (на любых уровнях) и внедрения глобальных интеллектуальных сетевых ресурсов, которые могут использовать:

Таким образом, всё говорит о том, что межсетевые экраны Cisco ASA серии 5500-X – это не просто современное решение, а сбалансированное решение для тех, кто нуждается в устройстве с высокой производительностью, обеспечивающее полную безопасность с уникальной прозрачностью. А если сюда еще добавить такие характеристики как пропускная способность до 1,2 Гбит/сек, возможность одновременных подключений до 250 тысяч и 15 тысяч подключений в секунду + 6 интегрированных интерфейсов 10/100/1000 Fast Ethernet, то можно с уверенностью сделать вывод – конкурентов у данной серии не предвидится долгое время.

ASA как она есть. Введение. Чего она не умеет

Предисловие: читая курсы о безопасности cisco (вот уже 7 лет, много как то :)) сталкиваюсь с одними и теми же вопросами. Давно уже хочу излить ответы на бумаге ибо повторять одно и то же уже нет сил 🙂 Поэтому попробую тезисно, емко рассказать об основных особенностях работы cisco ASA, настройке основных технологий с использованием CLI (настройка через web интерфейс при понимании технологии не сложна) а также некоторых дизайнерских моментах. Если не указано явно, то речь идёт об версии ОС 8 и лучше.

Итак, начну, пожалуй, с очень важной и для настройщиков, и для дизайнеров, и для предпродажников темы: чего ASA не умеет.

Часто сталкиваюсь с ситуацией, когда железо уже закуплено, «благодаря» стараниям продавцов, однако требуемых технологий, оказывается, оно не умеет. К таким критическим моментам можно отнести:

1. Разделение трафика по параллельным путям (путям с одинаковой метрикой). Не смотря на то, что ASA является устройством 3 уровня, уверенно работает с протоколами RIPv1,2, OSPF, EIGRP, она не поддерживает избыточных маршрутов, т.е. в таблицу маршрутизации всегда попадает один маршрут. Если же маршрутов с одинаковой метрикой более одного (например, OSPF прислал), то выбирается…первый попавшийся 🙂 При его пропадании сразу же «найдётся» второй. В частности поэтому невозможно написать 2 дефолтных маршрута (route [int] 0 0 [next-hop]).

2. ASA не поддерживает Policy Based Routing (PBR). Т.е. вы не можете принудительно отправить пакет через определенный интерфейс, основываясь на адресе источника (напомню, что на маршрутизаторах это делается при помощи конструкции route-map, примененной на вход внутреннего интерфейса). Злую шутку со многими настройщиками маршрутизаторов, впервые сталкивающихся с ASA, сыграло то, что на ASA route-map есть! Только используется она исключительно для редистрибуции маршрутов.

3. На ASA нет никаких виртуальных интерфейсов (tunnel, loopback). Поэтому она не поддерживает туннели GRE (очень жаль!), а следовательно и удобную технологию DMVPN.

Это, пожалуй, основные моменты. Есть еще ряд неудобств, но как правило они не критичны в проектах. К ним могу отнести:

1. На ASA нет ни telnet, ни ssh клиента. Т.е. пойти с ASA куда то не получится.

2. У ASA нет «внутренней» маршрутизации, т.е маршрутизации внутри себя. Попасть из зоны inside на интерфейс outside не получится. Правда, с переходом на OS Linux подвижки в этом направлении появились, например, можно «увидеть» адрес внутреннего интерфейса сквозь туннель IPSec, а также позволить управлять ASA сквозь туннель, соединяясь с адресо

м внутреннего интерфейса (надо дать команду management-interface [int]). В частности поэтому на ASA надо явно указывать интерфейс, через который будет достижим тот или иной адрес, например адрес next-hop при задании статического маршрута

route outside 0 0 192.168.1.1

или при задании сервера аутентификации

aaa-server TAC (inside) host 10.1.1.100

3. На ASA нельзя сразу попасть на 15 уровень привилегий без дополнительного запроса для входа в enable.

4. На ASA нельзя увидеть стартовую конфигурацию как файл в какой-нибудь файловой системе (на маршрутизаторе этот файл лежит в nvram: ). При этом running-config увидеть можно:

more system:/running-config

5. На ASA нельзя просто залить новый файл ОС, чтобы получить новый функционал. Весь функционал уже «зашит» в ОС, а фичи включаются при помощи лицензии (activation key)

6. На ASA нельзя сделать РРТР сервер, равно как и использовать её как РРТР клиента.

7. До версии 8.2 не было нужнейшей фичи: сбора статистики с использованием netflow

Помня этот невеликий набор, надеюсь, вам удастся избежать разочарований при работе с этой надежной и удобной железякой.

Теперь поговорим о том, что при помощи ASA сделать можно:

1. Маршрутизация, в том числе динамическая

2. НАТ во всех видах, какие только можно измыслить

3. Динамическое межсетевое экранирование

4. Modular Policy Framework (MPF, конструкция для сортировки пакетов по классам и применения к ним различных действия, например, приоритизация и ограничение полосы)

5. Глубокий анализ «сложных» протоколов (FTP, H.323, SIP,TFTP, IPSec и т.д.)

6. AAA, в том числе перехватывающая аутентификация

7. IPSec Site-to-site, Easy VPN Server (ASA 5505 может быть и hardware client)

8. SSLVPN gate

9. Виртуальные межсетевые экраны (Context)

10. Failover (Active/Standby и Active/Active)

11. «Прозрачное» экранирование (Transparent Firewall)

Поговорим об этих технологиях подробнее. Позже, как изыщу время и силы 🙂

(Продолжение следует)

Межсетевой экран Cisco ASA

Краткая ретроспектива

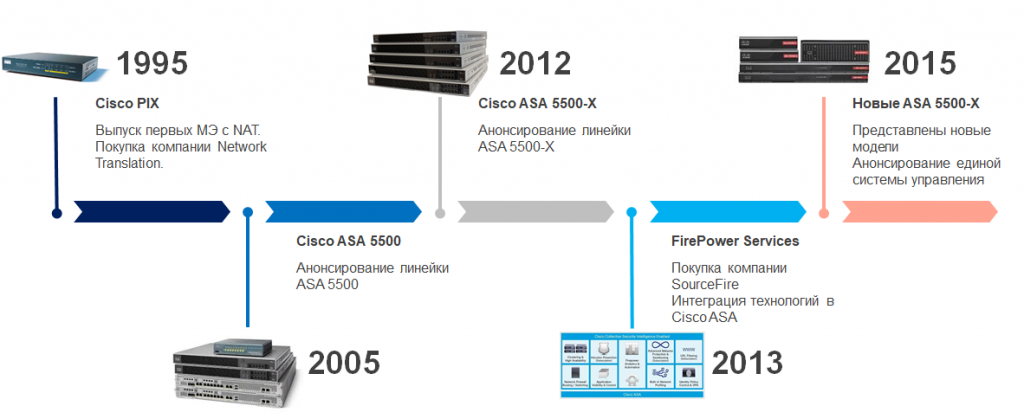

Межсетевой экран Cisco ASA — преемник серии PIX, которые были первым файрволами Cisco и обеспечили превосходство компании в этом сегменте сетевых устройств. На инфографике представлена хронология основных событий.

Главным событием стало приобретение компании SourceFire — разработчика системы предотвращения вторжений (СПВ) Snort и антивируса AMP. Технологии компании были интегрированы в продукты линейки 5500-X и известны как сервисы FirePower. С тех пор устройства совершенствуются в механизмах защиты и удобстве управления.

Функциональные особенности

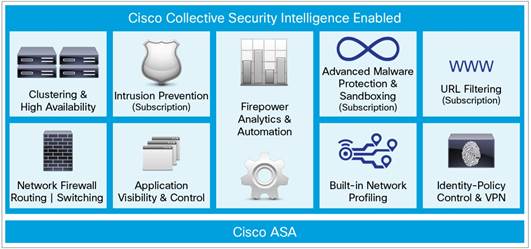

Cisco ASA представляет собой многофункциональное устройство обеспечения безопасности, совмещающее следующие технологии:

Рассмотрим подробнее этот перечень подробнее.

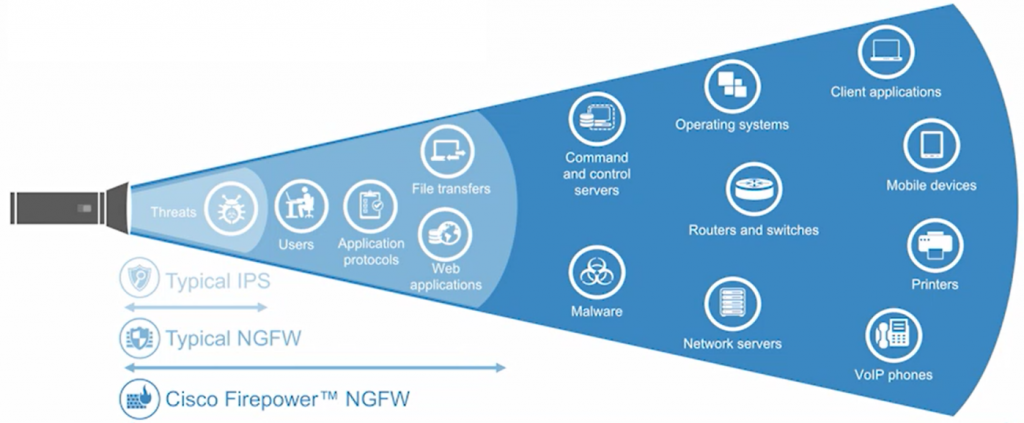

Cisco NGFW

С развитием интернет-технологий классического межсетевого экрана CIsco ASA с инспекцией статусов сессий (stateful firewall), работающего на 3-4 уровнях модели OSI, стало недостаточно. Необходимо подниматься на прикладной уровень и отслеживать соответствующие протоколы и функции приложений. Так, к традиционным правилам (ACL) на основе IP headers и портов TCP/UDP, добавляются новые параметры в ACL:

Cisco NGIPS

Next Generation Intrusion Prevent System — СПВ, в основе которой был Snort. Базовый метод обнаружения — сигнатурный анализ. NGIPS загружает новые образцы каждые два часа для поддержания актуальности базы атак. В распоряжении Cisco крупнейшая сеть детектирования угроз Talos. Важные отличительные особенности данной СПВ состоят в объеме анализируемых данных и автоматизации оценки влияния событий. За счет перманентного детального мониторинга сети система в реальном времени отслеживает её нормальное состояние и своевременно обнаруживает появляющиеся уязвимости. При этом необходимы механизмы снижения количества событий безопасности, требующих обработки пользователям. Для этого применяется автоматизация следующих процессов:

Cisco AMP

Система борьбы с вредоносным кодом с функциями ретроспективной защиты действует на всех стадиях жизни атаки.

Базовые методы и ретроспективные технологии представлены в Таблицах 1 и 2. Первые три алгоритма основаны на анализе непосредственно файлов. Технологии поведенческого анализа используют индикаторы компрометации и динамический анализ файлов в песочнице для обнаружения вредоносов.

Базовый технический подход

Нечеткие отпечатки — ядро Ethos

Машинное обучение — ядро Spero

Ретроспективные методы “включаются” уже после факта заражения, ставя во главе угла анализ действий злоумышленников и возможности реализации других атак в имеющейся инфраструктуре.

Регистрация всех передаваемых файлов в сети

Составление цепочки проведения атак

Мониторинг неожиданных взаимодействий, анализ маршрутов в совершенных атаках

Поведенческий анализ компрометации

Анализ нестандартного поведения и построение комплексных сигнатур в масштабах сети

Траектория подозрительных действий

Фиксация траектории распространения зараженных файлов

Охота на уязвимости

Нахождение брешей в защите, сопоставление с индикаторами компрометации

Совмещение таких подходов позволяет получить полную картину атаки, локализовать пострадавшие ресурсы и уделить дополнительное внимание уязвимостям сети.

Фильтрация URL

Фильтрация адресов производится по следующим параметрам:

В качестве источников данных используются текст внутри трафика HTTP и расшифрованного HTTPS, а также обнаруженные URL из сертификата CN в ходе инициации SSL-соединения.

В ручном режиме можно разрешить отдельные адреса, и такие правила будут иметь приоритет относительно применяемых автоматически.

Для ускорения работы системы на устройство скачивается локальная база URL-адресов. Она ежедневно обновляется из URL-облака, содержащего более 400 миллионов адресов. Локальная база бывает двух размеров: миллион и двадцать миллионов экземпляров. Для второго варианта требуется более 3.4 ГБ оперативной памяти, что следует учитывать при выборе модели ASA.

Существуют также принципиальные ограничения URL-фильтрации. Процесс начинается только после наступления следующих событий:

При блокировке ресурса пользователю можно отобразить страницу с причиной и иной информацией, либо интерактивное предупреждение с возможностью продолжения перехода по запрашиваемому URL.

Централизованное управление

ASA обрабатывает значительные объемы информации. При этом используемые защитные технологии перекликаются в работе и используемых данных. Для обеспечения корреляции между ними и исключения дублирования событий безопасности нужен единый интерфейс, отображающий всю необходимую информацию по состоянию сети, пользователям, объектам, уязвимостям и инцидентам. Таким центром является Cisco Adaptive Security Device Manager (ASDM). Также есть аппаратная версия центра управления — CIsco FirePower Management Center (FMC), обеспечивающий максимальную производительность.

Модельный ряд

Cisco ASA представлена линейкой устройств 5500-X.

На данный момент в ней восемь устройств. В Таблице 3 приведены основные характеристики.

| Параметр | 5506-X | 5508-X | 5516-X | 5525-X | 5545-X | 5555-X |

| Максимальная пропускная способность межсетевого экрана (stateful inspection, UDP-трафик), Мбит/с | 750 | 1000 | 1800 | 2000 | 3000 | 4000 |

| Пропускная способность межсетевого экрана (stateful inspection, смешанный трафик), Мбит/с | 300 | 500 | 900 | 1000 | 1500 | 2000 |

| Производительность AVC, Мбит/с | 250 | 450 | 850 | 1100 | 1500 | 1750 |

| Производительность AVC+IPS | 125 | 250 | 450 | 650 | 1000 | 1250 |

| Пропускная способность шифрования VPN (алгоритмы 3DES/AES), Мбит/с | 100 | 175 | 250 | 300 | 400 | 700 |

| Максимальное количество одновременных сессий | 50K | 100K | 250K | 500K | 750K | 1M |

| Предельное число IPsec VPN-соединений (site-to-site) | 50 | 100 | 300 | 750 | 2500 | 5000 |

| Предельное число виртуальных интерфейсов VLAN | 30 | 50 | 100 | 200 | 300 | 500 |

| Возможность резервирования в режиме Active/Active | Нет | Да | ||||

| Память, ГБ | 4 | 8 | 8 | 8 | 12 | 16 |

| Объем встроенного твердотельного накопителя, ГБ | 50 | 80 | 120 | 120 | 2*120 (RAID 1) | 2*120 (RAID 1) |

| Тип и количество сетевых портов | 8 GigE | 6 GigE copper | ||||

| Увеличение числа сетевых портов | Недоступно | 6 GigE copper или SFP | ||||

| Форм-фактор | 1U для установки в стойку 19 | |||||

Отдельно стоит рассмотреть модель 5506-X, выпускаемую в двух дополнительных вариантах:

Резервирование

Все модели поддерживают сценарии аварийного переподключения (high availability): active/standby и active/active. Моделям выше 5506-X доступны оба варианта. В первом случае трафик идет через активное устройство и передается на второе при отказе первого. Если активны оба, то трафик идет через каждый межсетевой экран, распределяя нагрузку и передавая её полностью на одно из устройств в случае отказа дублёра.

Настройка ASA касается всех защитных компонентов системы. Обращайтесь за консультацией в выборе модели и конфигурировании устройств к партнеру Cisco со статусом “Premier Certified Partner” — системному интегратору ВИСТЛАН.

Заключение

Cisco ASA — это сочетание передовых технологий обеспечения сетевой безопасности Cisco, интегрированных в надежную аппаратную платформу. Такое решение противодействует изменяющимся угрозам безопасности и контролирует трафик компании.