no exploiting yba что делать

Что такое эксплойты и почему их все так боятся?

Разработчики защитных решений часто упоминают эксплойты как одну из самых серьёзных проблем безопасности данных и систем, хотя и не всегда ясно, почему. Попробуем разобраться в этом вопросе

Разработчики защитных решений часто упоминают в своих публикациях эксплойты как одну из самых серьезных проблем безопасности данных и систем, хотя и не всегда ясно, какова разница между эксплойтами и вредоносными программами в целом. Попробуем разобраться с этим вопросом.

Что такое эксплойт?

Эксплойты — это подвид вредоносных программ. Они содержат данные или исполняемый код, способный воспользоваться одной или несколькими уязвимостями в программном обеспечении на локальном или удаленном компьютере.

Например, у вас есть браузер, и есть уязвимость в нем, которая позволяет исполнить «произвольный код», то есть установить и запустить некую вредоносную программу на вашей системе без вашего ведома или спровоцировать какое-либо иное не ожидаемое вами поведение системы. Чаще всего первым шагом злоумышленников становится повышение привилегий, позволяющее делать в атакуемой системе все, что в голову взбредет.

Microsoft закрыла уязвимость нулевого дня в Windows и аж 41 дырку в Internet Explorer, но бреши еще остались: http://t.co/RzSNpPd3oH

Браузеры наряду с Flash, Java и Microsoft Office являются одними из самых подверженных атакам категорий программного обеспечения. Из-за их повсеместности их активно исследуют как эксперты по безопасности, так и хакеры, а разработчики браузеров вынуждены регулярно выпускать патчи для исправления уязвимостей. Лучше всего эти патчи устанавливать сразу, но, к сожалению, так происходит далеко не всегда — ведь при этом придется закрывать все вкладки.

Особую проблему, конечно, представляют собой эксплойты неизвестных уязвимостей, обнаруженных и использованных преступниками, — так называемые уязвимости нулевого дня. Может пройти много времени, прежде чем производители узнают о наличии проблемы и устранят ее.

Как происходит заражение

Следующая часть вполне техническая, так что не стесняйтесь проматывать, если только вам не в самом деле интересно, как это работает. Имейте в виду при этом, что киберпреступники часто предпочитают эксплойты прочим методам заражения, так как, в отличие от социальной инженерии, в которой все делается наудачу, эксплуатация уязвимостей неизменно дает желаемый результат.

Есть два способа «скормить» пользователям эксплойты. Во-первых, при посещении ими сайта, содержащего вредоносный код эксплойта. Во-вторых, при открытии пользователем безобидного на вид файла со скрытым вредоносным кодом. Как легко догадаться, во втором случае для доставки эксплойта, как правило, пользуются спамом или фишинговым письмом.

Почему фишинг получил такое распространение и как от него уберечься: http://t.co/sezy73TbSb

Как поясняется в статье Securelist, эксплойты предназначены для атаки конкретных версий программного обеспечения, содержащего уязвимости. Таким образом, если у пользователя нужная версия программного обеспечения при открытии вредоносного объекта или если веб-сайт использует это программное обеспечение для работы, то запускается эксплойт.

После того как он получает доступ посредством уязвимости, эксплойт загружает дополнительные вредоносные программы с сервера преступников, осуществляющие подрывную деятельность, такую как кража личных данных, использование компьютера в качестве элемента ботнета для рассылки спама или выполнения DDoS-атак и так далее.

Эксплойты представляют угрозу даже для осторожных и добросовестных пользователей, которые регулярно обновляют свое программное обеспечение. Причина кроется во временном зазоре между открытием уязвимости и выходом патча для ее исправления.

В этом интервале эксплойты могут свободно функционировать и угрожать безопасности почти всех интернет-пользователей при отсутствии установленных в системе автоматических средств предотвращения атак эксплойтов. Опять же, не будем забывать про синдром открытых вкладок — своевременное обновление программ зачастую требует от пользователя некоторых жертв, на которые не все готовы пойти сразу в момент выхода заплатки.

Эксплойты ходят стаями

Эксплойты часто упакованы вместе — так, чтобы проверить систему-мишень на широкий спектр уязвимостей. Как только выявляются одна или несколько, в дело вступают соответствующие эксплойты. Наборы эксплойтов также широко используют специальные методы запутывания кода (специалисты называют это умным словом «обфускация»), чтобы избежать обнаружения и замести интернет-адреса с целью помешать исследователям их вычислить.

Перечислим несколько наиболее известных наборов эксплойтов, или, как еще их называют, эксплойт-китов:

Angler — один из самых сложных наборов на черном рынке. Этот набор эксплойтов своим появлением изменил правила игры, после того как начал обнаруживать антивирусы и виртуальные машины (часто используемые экспертами по безопасности как приманки) и задействовать шифрованные файлы для затруднения исследования. Это один из тех наборов эксплойтов, которые быстрее всего включают в свой арсенал недавно открытые уязвимости нулевого дня, а его вредоносные программы работают в памяти, без записи на жестких дисках жертв. С техническим описанием пакета можно ознакомиться здесь.

Nuclear Pack — поражает жертв эксплойтами Java и Adobe PDF, а также подсаживает Caphaw — печально известный банковский троян. Подробнее читайте здесь.

Blackhole Kit — наиболее распространенная веб-угроза в 2012 году, нацеленная на уязвимости в старых версиях браузеров Firefox, Chrome, Internet Explorer и Safari, а также многих популярных плагинов, таких как Adobe Flash, Adobe Acrobat и Java. После того как жертву заманили или перенаправили на страницу подсадки, запутанный JavaScript определяет содержимое машины жертвы и загружает те эксплойты, для которых данный компьютер уязвим.

Blackhole, в отличие от большинства других эксплойт-китов, даже удостоился отдельной статьи в «Википедии», хотя после ареста вышеупомянутого Paunch сам набор практически вышел в тираж.

Вывод

Как сказано выше, эксплойты — подвид вредоносных программ, но они обнаруживаются не всеми защитными программами. Для успешного обнаружения необходимо, чтобы защитное решение использовало поведенческий анализ — это единственный надежный метод борьбы с эксплойтами. Вредоносные программы могут быть многочисленными и разнообразными, но большинство из них имеют похожие черты поведения.

Что такое эксплойты и почему их все так боятся?

Подобный метод используется в Kaspersky Internet Security и других продуктах «Лаборатории Касперского» — соответствующая часть наших защитных решений называется «Автоматическая защита от эксплойтов» (или AEP — Automatic Exploit Prevention). Характерное поведение эксплойтов помогает предотвратить заражение даже в случае эксплуатации ранее неизвестной уязвимости нулевого дня.

Более подробную информацию о технологии Automatic Exploit Prevention можно найти здесь.

No exploiting yba что делать

Наверно, ты слишком мал для этой игры. Не прошёл возрастное ограничение.

Перевод этого: Вас выгнали из этой игры: ваш аккаунт НЕ СТАРЫЙ Достаточно кода 267, значит, тебе меньше 13, создай новый аккаунт, и сделай возраст побольше, поможет.

Правильный перевод: вас выгнали из игры: аккаунт слишком молод, вам нужно подождать 20 дней, прежде чем играть (код ошибки: 267)

У тебя не прасильно

мне 15 и тоже самое какой я возраст не ставил он выдают кик

прикол в том что кик действует только когда ты запускаеш какойто не популярный сервер а тот который тебе рекомендует сам роблокс запускается

Подожди несколько дней, это ограничение от всяких читеров или хакеров а также спаммеров.

is there a way to appeal a ban from the yba discord?

Метод 6: обратитесь в службу поддержки Roblox

Если ни один из вышеперечисленных методов не помог вам, скорее всего, вы столкнулись с проблемой, которую может решить только агент службы поддержки. Если вы сталкиваетесь с кодом ошибки 267 на каждом сервере, к которому пытаетесь подключиться, скорее всего, вы имеете дело с запретом учетной записи.

Если вы думаете, что не заслужили этого или вы стали жертвой установки (это довольно часто встречается в Roblox), вы должны следовать официальным каналам, чтобы связаться с агентом поддержки Roblox.

Как только вы перейдете к форме «Связаться с нами», заполните данные и убедитесь, что вы используете те же данные, которые вы использовали для своей учетной записи Roblox.

Свяжитесь с нами аккаунт

is there a way to appeal a ban from the yba discord?

you see i used a bot command in general then got a perma ban which is bs (I had no warnings or strikes) is there a way to appeal this ban?

New comments cannot be posted and votes cannot be cast

i sent one a week ago, will they see my appeal?

Yep they suck absolute ass and are only there for mod specs (except paragon, mostly).

True i tried to make a report but i missclicked and chosed wrong file (i was reporting on mobile) and i got instantly perm banned

the game isnt bad its just the people that own it that are dicks

please unbanme my sister has used exploits in my account and me banned please unban

someone told me to ping uza in dms so did i didnt even know that it was a ban

I was muted for 2 WEEKS because I put the torture dance lyrics into general. 3 days at max is fine, but 2 weeks is too much.

Well I got Perma banned because I told someone where to find the reports format :/

This game sucks ass cheeks my horse was glitch in steel ball run and it was fast and I got banned

Tbh the game is awesome but with the mods and the way they treat their members it could be better

i got banned cuz i didnt know that i shouldnt use YBA Appeal server (i was confused when they locked general chat so i thought maybe there was the answer). 5 mins ago Dyno bot banned me with «appeals misuse». i had 0 strikes (i joined a week ago)

Некоторые пользователи Roblox видят код ошибки 267 после отключения от игрового сервера. Хотя некоторые пользователи сообщают, что это происходит с одним или несколькими серверами, другие видят этот код ошибки при каждой онлайн-игре, к которой они пытаются присоединиться или разместить.

После изучения этой конкретной проблемы выяснилось, что эта проблема может возникнуть по нескольким причинам:

Метод 5: перенаправление портов, используемых Roblox

Также возможно, что вы имеете дело с проблемой переадресации портов. Это очень вероятно, если вы никогда не сможете поддерживать длительное соединение с сервером Roblox. Это часто случается, если вы имеете дело с закрытым NAT (преобразованием сетевых адресов).

Многопользовательские игры, такие как Roblox, созданы для обмена данными между одноранговыми узлами с использованием определенных портов, которые необходимо открыть. Самые последние маршрутизаторы позаботятся об этом по умолчанию, используя технологию UPnP (Universal Plug and Play).

Однако, если вы используете более старую модель маршрутизатора, вам может потребоваться выполнить часть переадресации портов самостоятельно.

Если у вас более новый маршрутизатор, вот как включить UPnP в настройках маршрутизатора.

- На ПК или Mac, подключенном к той же сети, которая обслуживается вашим маршрутизатором, откройте любой браузер и введите один из следующих адресов внутри панели навигации. Затем нажмите Enter, чтобы получить доступ к меню настроек маршрутизатора: 192.168.0.1 192.168.1.1

Примечание. Один из этих двух адресов приведет вас в меню настроек маршрутизатора, если вы не изменили адрес маршрутизатора по умолчанию. В противном случае либо сбросьте настройки маршрутизатора, либо выполните поиск в Интернете, чтобы узнать, как получить доступ к настройкам маршрутизатора.

Если та же проблема все еще возникает, перейдите к следующему потенциальному исправлению ниже.

Метод 4. Использование версии Roblox для UWP (только для Windows 10)

Таким образом, эта ошибка 267 также может возникать, если Roblox думает, что вы пытаетесь взломать свой путь в систему, и решает прервать ваше соединение. Если это происходит регулярно, вы, вероятно, имеете дело с взломанным браузером, который беспокоит Roblox.

Если этот сценарий применим, вы сможете полностью обойти проблему, используя версию Roblox для универсальной платформы Windows (UWP).

Вот краткое руководство по установке версии Roblox для UWP на любом компьютере с Windows 10:

Если та же проблема по-прежнему возникает при случайном отключении от игр, перейдите к последнему исправлению ниже.

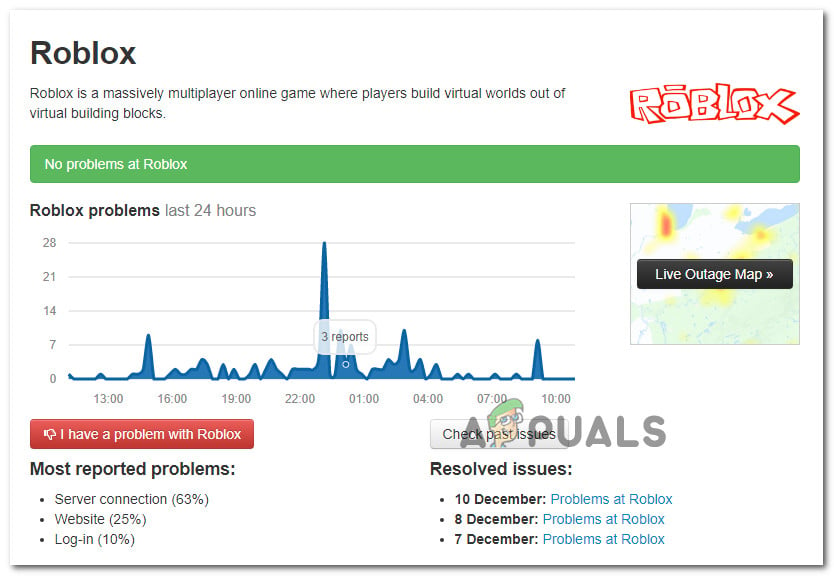

Метод 1: проверка проблем с сервером

Поскольку код ошибки 267 часто связан с проблемой с мегасервером Roblox, вам следует начать это руководство по устранению неполадок, проверив, находится ли причина проблемы вне вашего контроля.

Эта проблема возникала раньше (широко), когда хакерам удавалось взломать графический интерфейс и вызывать случайные отключения, дестабилизируя процедуру входа в систему. Тогда разработчики Roblox быстро устранили проблему, но в настоящее время вы можете столкнуться с аналогичной проблемой.

Имея это в виду, начните с проверки статуса серверов Roblox с помощью такой службы, как IsTheServiceDown или DownDetector. Посмотрите, сообщают ли в настоящее время другие пользователи в вашем районе о тех же проблемах.

Проверка статуса серверов Roblox

Если эти расследования выявили проблемы с сервером и вы не можете подключиться к какой-либо игре, единственное, что вы можете сделать, это подождать пару часов и надеяться, что команда разработчиков быстро исправит проблему.

Если вы не обнаружили никаких доказательств проблемы с сервером, перейдите к следующему потенциальному исправлению ниже, чтобы устранить код ошибки 267.

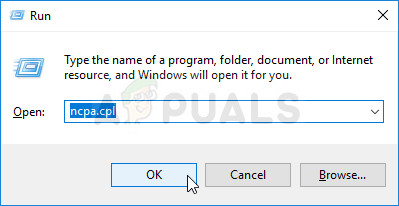

Метод 3: изменение DNS

По словам некоторых затронутых пользователей, эта проблема также может возникать, если ваше сетевое устройство назначило неверный диапазон DNS, несовместимый с Roblox. В подавляющем большинстве случаев эта проблема возникает, когда ваш маршрутизатор использует метод распределения DNS по умолчанию.

Эта операция была подтверждена несколькими затронутыми пользователями, которые сталкивались с аналогичными проблемами с Roblox. Вот что вам нужно сделать:

Примечание. Если вы не хотите полагаться на Google, вы можете использовать одно из этих двух значений Уровня 3:

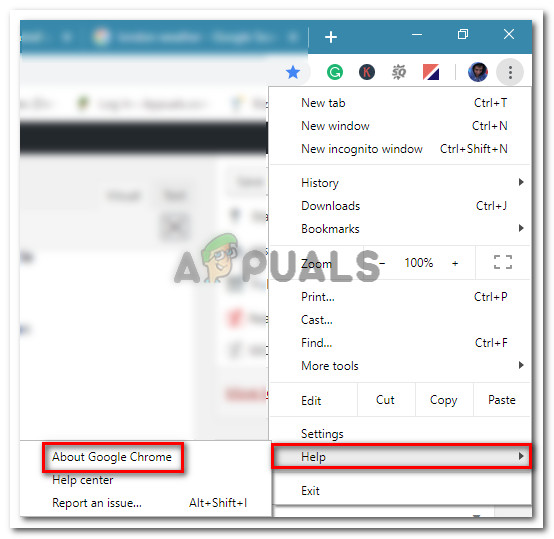

Метод 2: очистите временные файлы из Chrome (если применимо)

Если вы столкнулись с кодом ошибки 267 при попытке воспроизвести карту Bloxburg в браузере Chrome (или на основе Chromium), вы, скорее всего, имеете дело с хорошо задокументированной ошибкой, связанной с временными файлами, которые заканчиваются в игре. создание.

Если этот сценарий применим, вы сможете решить проблему, убедившись, что ваш браузер обновлен до последней версии, а затем очистив временный файл кеша, связанный с игрой.

Несколько затронутых пользователей подтвердили, что эта операция была единственным, что позволило им стабильно играть в Roblox (без регулярного появления кода ошибки 267).

Если этот сценарий применим, вот краткое руководство по обновлению Chrome до последней версии и последующей очистке временных файлов, которые, вероятно, являются причиной этого конкретного кода ошибки:

Как приручить енота в майнкрафт с модом alex mobs

Скриншоты

Behavior [ ]

Elephants are neutral, and spawn in herds. Their diet mainly consists of leaves, which they grab and eat with their long trunks. To reach high leaves, Elephants can stand on their hind legs briefly. Elephants have multiple attacks. They can be attracted with Acacia Blossom.

Stomp [ ]

One of the Elephant’s attacks is its stomp, in which it will rear up on its hind legs and deliver a powerful crush on the target.

The stomp deals: 10 attack damage.

Trunk Swing [ ]

The second attack Elephants can perform is a powerful trunk swing.

The trunk swing deals: 10 attack damage.

Tusked Elephants [ ]

Tusked Elephants are Elephant which possess two tusks. Typically, there are 1 or 2 tusked Elephants within an Elephant herd which greatly contribute to protection. Tusked Elephants are not only bigger, but stronger than non-tusked Elephants. Tusked Elephants can do every attack non-tusked Elephants can, but diverge in that they have an extra attack: the charge.

Tusked Elephants: [ ]

Charge [ ]

Tusked Elephants exclusively can perform a charge attack, in which they ready for a brief second, before charging and dealing massive damage to a target. However, there is a cooldown after a charge is performed.

The charge deals: 36 attack damage.

Trader Elephant [ ]

Very rarely, Trader Elephants, along with their Wandering Trader owners, can be found spawning in ‘hot biomes’ (Savannas, Badlands, and Deserts). These Elephants are carpeted with a blue carpet, and are also chested. These chests may contain:

Appearance [ ]

Elephant are grey and large in appearance. They have a long trunk.

Contents

Appearance [ ]

Elephants large neutral mobs that spawn in Savannas.

Крупный мод который добавит в майнкрафт очень много новых животных, на данный момент их более 90 штук. Это реально существующие животные которых вы можете встретить в игре, так же мод добавит много различных приспособлений связанных с сафари и природой, даже джип.

На данный момент мод доступен только для одно версии майнкрафта и довольно старой, но автор работает над модом, возможно, когда автор закончит, он портирует мод и на более новые версии игры.

Скриншоты

Elephant

Elephants are neutral mobs that spawn in savanna’s. It was added in release 1.4.0.

Behavior [ ]

The elephant will come in 3 variants Tusked Elephants, Non-Tusked Elephants and calves. The Tusked variants are the most aggressive attacking any player that attacks the herd. If the player feeds Non-Tusked Elephants and calves some acacia blossoms then they can be tamed. To tame the Tusked version they will have to be a calve. Tamed Elephants can be ridden, have chests placed on them for storage, and carpets placed on them for decoration. Feeding a tamed tusked elephant some wheat will make it do a charge attack hitting any mobs in it’s path, it will need a break before you can do it again. Tamed elephants can be bred with acacia blossoms. Occasionally Wandering Traders in Warm Biomes will show up riding an elephant with a chest on the elephant with some loot.

Elephant

Health

Armor Points

Attack Damage

Behavior

Tameable?

Drop(s)

Добавленные мобы:

При первом запуске мира с модом, вам будет дана специальная книга, где находится вся информацию о новых существах.

Taming [ ]

Elephants can be tamed with Acacia Blossoms, which rarely drop from harvested Acacia Leaves. Only non-tusked adults can be tamed. However, baby tusked Elephants can be tamed, meaning it is by no means impossible to get a tamed Elephant. Baby tamed Tusked elephants are slightly larger than baby non-tusked Elephants. Tamed Elephants will defend their owner, however they do not follow them. Tamed Elephants can be equipped with Carpets (which can be sheared off), as well as chests for a large, 9×6 storage space. Elephants can be ridden, like other mounts, by right-clicking on them.

Tamed tusked Elephants can be fed Wheat to perform a charge attack. As normally, it also has a cooldown on its use.

Linux exploits

Операционная система Linux доказала миру всю силу Open Source проектов — благодаря ей у нас сегодня есть возможность заглянуть в исходный код рабочей ОС и на его основе собрать свою собственную систему для решения тех или иных задач. По причине своей открытости Linux должна была стать самой безопасной операционной системой в мире, так как открытый исходный код позволяет развивать и улучшать подсистемы защиты от атак на ОС и совершенствовать саму операционную систему. Действительно, на данный момент существует большое количество созданных комьюнити защит: сегодня уже не так просто проэксплуатировать уязвимости типа переполнения буфера для получения повышенных привилегий так же, как 20 лет назад. Тем не менее, сегодня можно в открытом доступе встретить эксплойты, которые даже на последних версиях ядра могут повысить привилегии пользователя. Рассмотрим в этой статье, как это работает и почему так получается. Мы пройдемся по основным составляющим эксплойтов и рассмотрим, как работают некоторые из них.

Вся предоставленная информация была собрана исключительно в ознакомительных целях.

Типы эксплойтов

Выберем общий термин, которым будем обозначать, что есть эксплойт — алгоритм, который нарушает нормальное функционирование операционной системы, а именно — механизмы разграничения доступа. Также введем понятие уязвимости — это несовершенство программного обеспечения, которое может быть использовано алгоритмом эксплойта. Без уязвимости существование эксплойта невозможно.

Введем классификацию эксплойтов. Базовое разделение эксплойтов на подгруппы для любой операционной системы начинается на уровне архитектуры. Сегодня операционные системы включают в себя как минимум 2 уровня привилегий, которые используют для своей работы. Ниже приведен рисунок, который наглядно показывает разделение привилегий. Картинка взята отсюда.

Картинка очень наглядно показывает, что в операционной системе присутствует уровень Ядра (Kernel Space), обычно это самый привилегированный режим, именно здесь находится то, что мы называем операционной системой. И второй уровень — Пользовательский (User Space): здесь запускаются обычные приложения и сервисы, которые мы используем каждый день.

Исторически сложилось, что для каждого из перечисленных выше уровней могут быть найдены уязвимости, для которых может быть создан эксплойт, но эксплойты для каждого из уровней имеют свои ограничения.

На пользовательском уровне любой эксплойт, который затрагивает приложение, будет иметь ровно те привилегии, которые использовал пользователь, который запустил уязвимое приложение. Поэтому такой вид эксплойтов позволяет получить полное управление над ОС только в случае запуска приложения администратором системы. В противоположность пользовательскому уровню, уровень ядра, если содержит уязвимый код, может сразу дать возможность управлять операционной системой с максимальными привилегиями. Ниже сфокусируемся на исследовании этих эксплойтов.

Эксплойты

Представим небольшую статистику по раскрытию уязвимостей для ядра операционной системы Linux дистрибутивов Debian, SUSE, Ubuntu, Arch Linux последних 4-х лет.

Данные взяты отсюда. Картина не претендует на полноту, но показывает, что уязвимостей достаточно много, и даже сегодня есть из чего выбирать для построения эксплойта. Давайте попробуем описать, что из себя представляет эксплойт.

Любой эксплойт для любого уровня операционной системы сегодня состоит из частей, которые должны быть имплементированы в его коде:

1) Выставление необходимого отображения памяти

2) Создание необходимых объектов в ОС

3) Обход механизмов защиты ОС для используемой уязвимости

Вызов уязвимой части ПО.

Выполняет полезную нагрузку:

1) Для открытия доступа к ОС

2) Для изменения конфигурации ОС

3) Для вывода ОС из строя

При выполнении всех пунктов, которые указаны выше, можно написать работоспособный эксплойт. Возьмем для исследования несколько эксплойтов прошлых лет и попробуем выяснить, можно ли найти какие-то закономерности или заимствования, которые используются для нарушения разграничений доступа в операционной системе Linux. В качестве объектов исследования возьмем эксплойты, которые используют следующие уязвимости с CVE идентификаторами:

Разбор эксплойтов

Как автор эксплойта использует данную уязвимость и какая выполняется полезная нагрузка, рассмотрим дальше.

Подготовительный этап

За этот этап отвечает следующая часть кода.

Вызов уязвимого кода

Полезная нагрузка

Обезопасить себя без обновления ОС можно, если внести следующие изменения в конфиг: sudo sysctl kernel.unprivileged_bpf_disabled=1

Эксплойт, который создан для того, чтобы использовать описанную уязвимость, выполняет те же операции, что и эксплойт CVE-2020-8835. Алгоритм эксплойта следующий:

Загрузить код с обработкой 64 битных операций в память

Создать сокет и отправить данные для вызова команд ebpf

Найти в памяти адрес структуры taskstruct за счет выполнения команд в виртуальной машине

Модифицировать значения uid,gid,sgid и запустить интерактивную оболочку.

Автор писал исходный код с новыми фишками и дополнительными функциями. Предлагаем читателю самостоятельно взглянуть на код. Перечисленные этапы работы эксплойта выше не дадут запутаться.

Защита от этой уязвимости без использования обновления такая же: sudo sysctl kernel.unprivileged_bpf_disabled=1

Что в итоге?

На основании двух эксплойтов, который были рассмотрены в статье, можно предположить, что повышение привилегий в современной ОС Linux — это больше не темная магия программирования, а вполне отлаженный шаблонный процесс, который включает в себя переиспользование функций и объектов в оперативной памяти. При этом даже не нужно писать базонезависимый (shellcode) код, который будет выполнять большую часть действий. Достаточно просто изменить идентификаторы, которые используются для назначения привилегий для пользователей.