no more ransom что это значит у

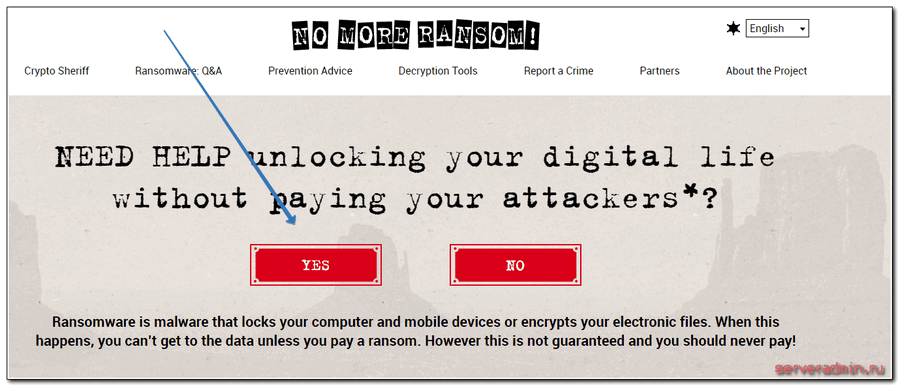

НУЖНА ПОМОЩЬ! Хотите расшифровать ваши данные без выплат преступникам*?

Не для всех шифровальщиков есть декриптор-утилита. Возвращайтесь на этот сайт время от времени: новые ключи и утилиты добавляются по мере появления.

Троянец-вымогатель – это вредоносное ПО, которое, попав в компьютер или мобильное устройство, блокирует или зашифровывает файлы. Если это произошло, то возможно вы не сможете получить доступ к своим данным, не заплатив выкуп. Однако даже его выплата не дает вам никаких гарантий, и поэтому платить ни в коем случае не следует!

ХОРОШАЯ НОВОСТЬ

Эту ситуацию можно предотвратить. Выполнение простых рекомендаций по обеспечению кибер безопасности поможет вам не стать жертвой подобных троянцев.

Плохие новости!

К сожалению, во многих случаях, если троянец-вымогатель попал на ваше устройство, вам ничего не удастся сделать, если вы не успели сделать бэкап или не используете защитное ПО.

ХОРОШАЯ НОВОСТЬ

Иногда зараженному пользователю можно помочь получить доступ к зашифрованным файлам или заблокированной системе, без необходимости платить выкуп. Мы создали хранилище ключей и утилит, позволяющих расшифровать данные, заблокированные троянцами-вымогателями разных типов.

РАСШИФРОВАНЫ

Для этих троянцев-вымогателей битва окончена. Если вы стали жертвой одного из выше перечисленных шифровальщиков, кликните на его название – находящаяся под ним ссылка приведет вас на страницу с декриптором.

No More Ransom: быстрее, выше, сильнее!

Проект NoMoreRansom вырос, нашел новых союзников в разных странах и выпустил еще несколько дешифраторов.

С тех пор как мы в последний раз рассказывали о проекте No More Ransom, случилось много хорошего. Для тех, кто не в курсе: сайт No More Ransom начинался как совместная инициатива Европола, полиции Нидерландов, Intel Security и «Лаборатории Касперского». На нем можно найти информацию о троянах-вымогателях, советы по защите от них и, что самое главное, бесплатные утилиты для расшифровки пострадавших файлов.

В октябре этого года к проекту присоединились правоохранительные органы из 13 разных стран. Кроме того, по данным за октябрь, 2500 человек вернули свои данные с помощью наших дешифраторов. Этим людям No More Ransom оказал реальную помощь, что нас очень радует. И маленький спойлер: с тех пор это число выросло более чем вдвое!

Сегодня мы снова хотим сообщить вам хорошие новости: на сайте появились новые инструменты для расшифровки, а инициативу поддержали еще несколько организаций. К проекту присоединились наши коллеги из Bitdefender, Emsisoft, Check Point Security и Trend Micro. Эти компании добавили в коллекцию утилит свои дешифраторы.

Проект также поддержали многие другие организации: AnubisNetworks, AON, Armor, Association for Preventing and Countering Frauds (Ассоциация по борьбе с мошенничеством), BH Consulting, CECyF (Centre Expert contre la Cybercriminalité Français), Cyberlaws.NET, Cylance Inc., DATTO, Inc., ESET, FS-ISAC (Financial Services — Information Sharing & Analysis Center), G-DATA Software AG, Heimdal Security, s21Sec, Smartfense, SWITCH, Ukrainian Interbank Payment Systems Member Association (Украинская межбанковская ассоциация членов платежных систем, EMA), CERT-EU (Центр реагирования на компьютерные инциденты Европейского союза), IRISS CERT (Центр реагирования на компьютерные инциденты Ирландии), CIRCL.LU (Центр реагирования на компьютерные инциденты Люксембурга) и SI-CERT (Центр реагирования на компьютерные инциденты Словении).

Хорошие новости: наш проект по борьбе с шифровальщиками-вымогателями нашел союзников еще в 13 странах https://t.co/yTrvX9K7MP pic.twitter.com/iqBpw3hl3B

К No More Ransom также присоединились правоохранительные органы Австрии, Дании, Мальты, Румынии, Словении, Сингапура, Финляндии и Хорватии. В результате проект официально поддерживают в 22 странах мира.

Кроме того, сайт теперь доступен не только на английском, но и на голландском, французском, итальянском, португальском и русском языках, поэтому пользователи из разных стран могут быстрее разобраться, что к чему. К настоящему моменту почти 6 тысяч человек использовали бесплатные утилиты с сайта, чтобы вернуть файлы, зашифрованные вымогателями, без уплаты выкупа.

Так что, киберпреступники всего мира, берегитесь! Проект растет, находит новых партнеров и помогает людям. Чем меньше жертв заплатят выкуп, тем ниже будут прибыли создателей троянов-вымогателей — и тем выше шансы, что преступная деятельность перестанет окупаться. Возможно, преступникам наконец придется найти себе нормальную работу.

Шифровальщики — это международный бизнес. Банды киберпреступников атакуют людей по всему миру. Так что в этом плане сотрудничество с правоохранительными органами из разных стран для нас очень важно: когда полиция конфискует командный сервер где-нибудь в Нидерландах и передает нам хранящиеся на них ключи, мы получаем все необходимое, чтобы написать дешифраторы для жертв со всех концов света — из США, Европы, России и так далее.

Ну а чем больше компаний из сферы информационной безопасности присоединяются к проекту, тем больше хороших утилит для расшифровки мы сможем создать общими усилиями. В общем, мы очень надеемся, что проект No More Ransom продолжит расти, сможет переломить тренд и прекратить распространение троянов-вымогателей.

Помогаем пользователям, пострадавшим от шифровальщиков Yatron и FortuneCrypt

Жертвы вымогателей Yatron и FortuneCrypt могут восстановить зашифрованные файлы, загрузив декриптор с сайта No More Ransom.

Шифровальщики были и остаются большой проблемой как для обычных пользователей, так и для экспертов — восстановить пострадавшие от них файлы непросто, а иногда и вовсе невозможно. Но у нас есть хорошие новости для жертв зловредов Yatron и FortuneCrypt: эксперты «Лаборатории Касперского» разработали и опубликовали декрипторы для файлов, пораженных этими шифровальщиками.

Как расшифровать файлы, зашифрованные Yatron

Вымогатель Yatron создан на основе другого шифровальщика — Hidden Tear. У этого «прародителя» необычная история. Несколько лет назад турецкий исследователь Утку Сен (Utku Sen) выложил в сеть исходный код зловреда. С тех пор специалисты периодически находят все новые вымогатели на его основе, и Yatron — один из них.

К счастью, в коде Yatron нашлись уязвимости — ими и воспользовались наши эксперты, чтобы создать декриптор. Если вы видите у заблокированных файлов расширение *.yatron — заходите на No More Ransom и качайте утилиту для их восстановления.

Как расшифровать файлы, пораженные FortuneCrypt

Второй шифровальщик тоже сложно назвать произведением вредоносного искусства. Вместо продвинутых языков вроде C/C++ и Python создатели FortuneCrypt использовали для его написания довольно простой BlitzMax — это такой BASIC на стероидах, который обычно используют начинающие разработчики игр. В истории наших наблюдений зловредов на нем еще не встречалось.

Наши эксперты обнаружили, что алгоритм шифрования программы далек от совершенства, и разработали декриптор и для нее. Как и в случае с Yatron, жертвы FortuneCrypt могут загрузить утилиту для расшифровки с портала No More Ransom.

Шифровальщик на компьютере — что делать

В первую очередь, не платите выкуп — этим вы только поощряете преступников, а вернут ли вам данные — большой вопрос. Лучше зайдите на сайт No More Ransom, который создали специалисты «Лаборатории Касперского» вместе с экспертами Интерпола, полицией Нидерландов и коллегами по отрасли, чтобы облегчить участь жертв шифровальщиков. Там собраны декрипторы для сотни программ-вымогателей.

Как защититься от шифровальщиков-вымогателей

Напоследок несколько советов, как не стать жертвой вымогателей:

Удалить вирус шифровальщик no_more_ransom и восстановить зашифрованные файлы

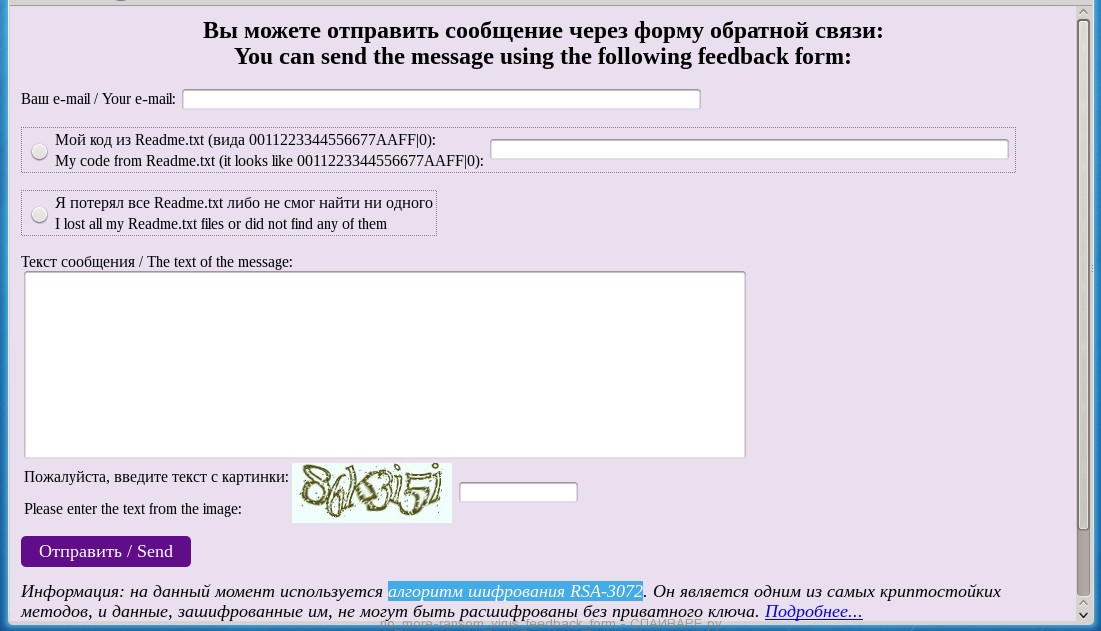

No_more_ransom вирус сочетает в себе черты разных обнаруженных ранее шифровальщиков. Как заявляют авторы вируса, в отличии от более ранних версий, которые использовали режим шифрования RSA-2048 с длиной ключа 2048 бит, no_more_ransom вирус использует ещё более стойкий режим шифрования, с большей длинной ключа (алгоритм шифрования RSA-3072).

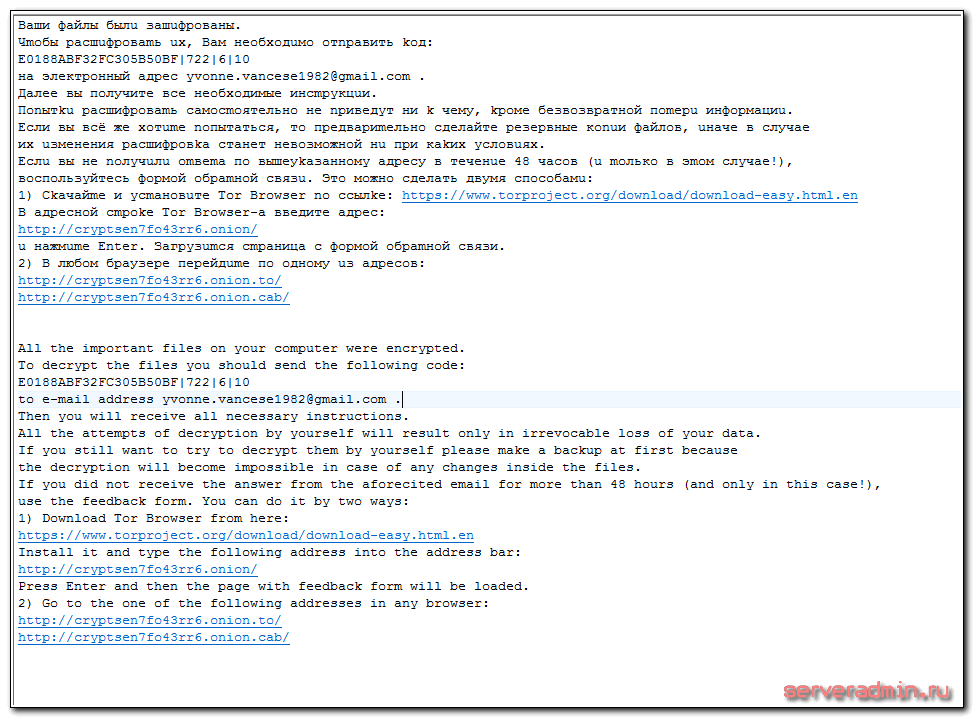

No_more-ransom вирус — форма обратной связи

Как no_more_ransom вирус-шифровальщик проникает на компьютер

No_more_ransom вирус распространяется посредством электронной почты. Письмо содержит вложенный заражённый документ или архив. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера no_more_ransom вирусом-шифровальщиком.

Что такое вирус-шифровальщик no_more_ransom

Вирус-шифровальщик no_more_ransom — это продолжение семьи шифраторов, в которую входит большое количество других подобных вредоносных программ. Эта вредоносная программа поражает все современные версии операционных систем Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует режим шифрования более стойкий чем RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Во время заражения компьютера, вирус-шифровальщик no_more_ransom может использовать несколько разных каталогов для хранения собственных файлов. Например C:\ProgramData\Windows, C:\Users\Все пользователи\Windows, C:\ProgramData\Csrss, C:\Users\Все пользователи\Csrss, C:\ProgramData\System32, C:\Users\Все пользователи\System32. В папке создаётся файл csrss.exe, который является копией исполняемого файла вируса. Затем шифровальщик создаёт запись в реестре Windows: в разделе HKCU\Software\Microsoft\Windows\CurrentVersion\Run, ключ с именем Client Server Runtime Subsystem. Этим вирус обеспечивает себе возможность продолжить шифрование. если пользователь по каким-либо причинам выключил компьютера.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик no_more_ransom использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Эта версия вируса шифрует огромное количество разных видов файлов, включая такие распространенные как:

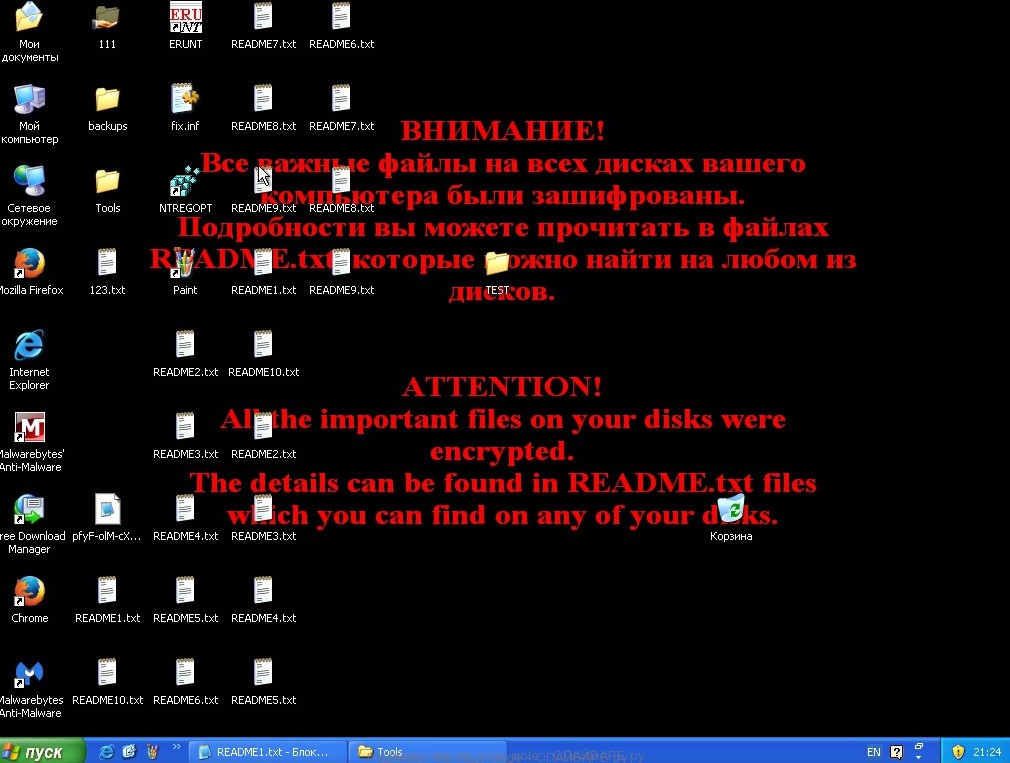

Вирус-шифровальщик no_more_ransom активно использует тактику запугивания, показывая на рабочем столе предупреждение. Пытаясь таким образом заставить жертву не раздумывая выслать ID компьютера на адрес электронной почты автора вируса для попытки вернуть свои файлы.

Определить заражён компьютер или нет вирусом-шифровальщиком no_more_ransom довольно легко. Если вместо ваших персональных файлов появились файлы со странными именами и расширением no_more_ransom, то ваш компьютер заражён. Кроме этого признаком заражения является наличие файла с именем README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке no_more_ransom файлов. Пример содержимого такого файла приведён ниже.

Нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool (KVRT) и Malwarebytes Anti-malware (MBAM) могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

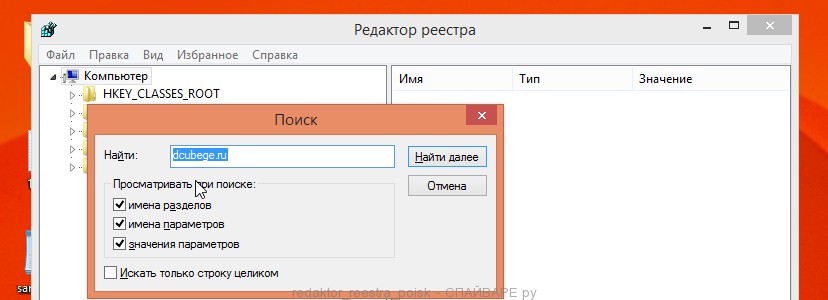

Редактор реестра

Нажмите на клавиатуре клавиши Windows и R (русская К) одновременно. Откроется небольшое окошко с заголовком Выполнить в котором введите:

Запуститься редактор реестра. Откройте меню Правка, а в нём кликните по пункту Найти. Введите:

Удалите этот параметр, кликнув по нему правой клавишей и выбрав Удалить как показано на рисунке ниже. Будьте очень внимательны!

Закройте Редактор реестра.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

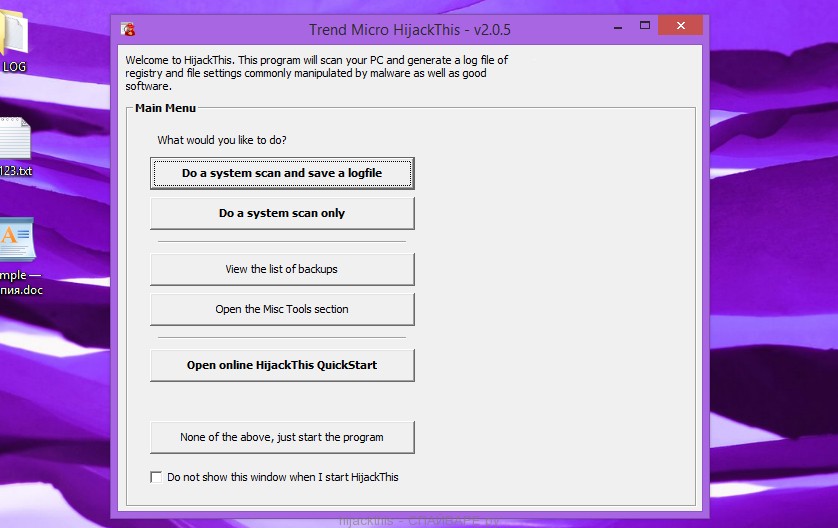

HijackThis

Скачайте программу HijackThis кликнув по следующей ссылке.

После окончания загрузки программы, запустите её. Откроется главное меню как показано на рисунке ниже.

Для начала сканирования кликните на кнопку Do a system scan only. Внимательно просмотрите результаты сканирования. Поставьте галочки напротив строк, аналогичных следующим:

Пример выделения строк требующих удаления приведён ниже.

Кликните по кнопке Fix checked. Подтвердите свои действия, кликнув по кнопке YES (Да). Закройте программу.

Перезагрузите компьютер. Откройте каталог C:\Documents and Settings\All Users\Application Data\Windows\ и удалите файл csrss.exe.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком no_more_ransom. Попробуйте оба метода.

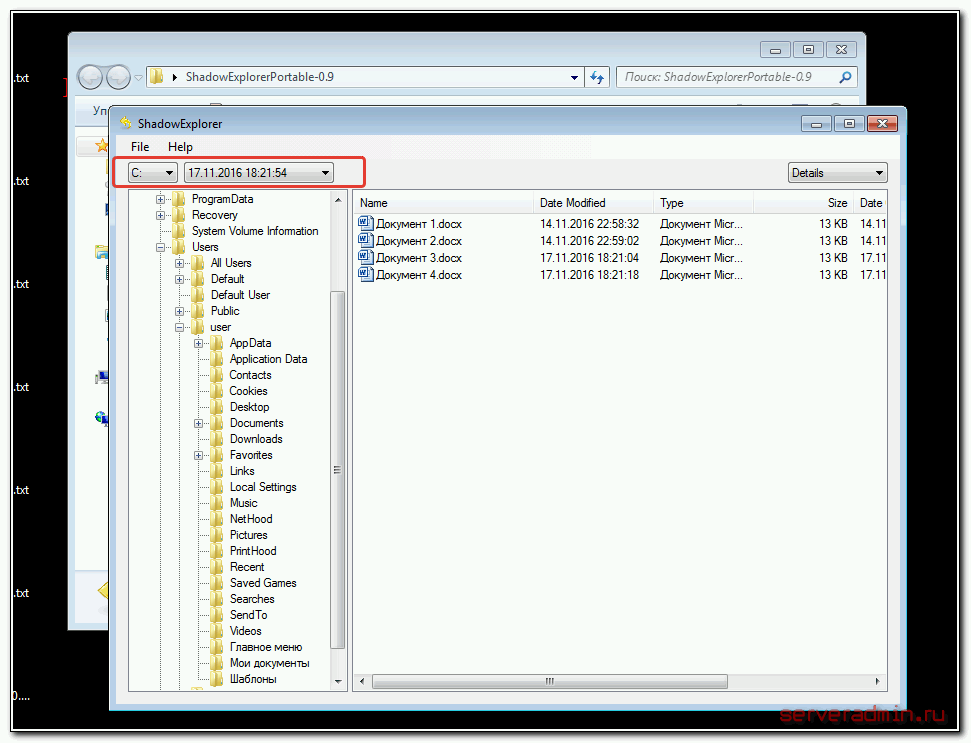

Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

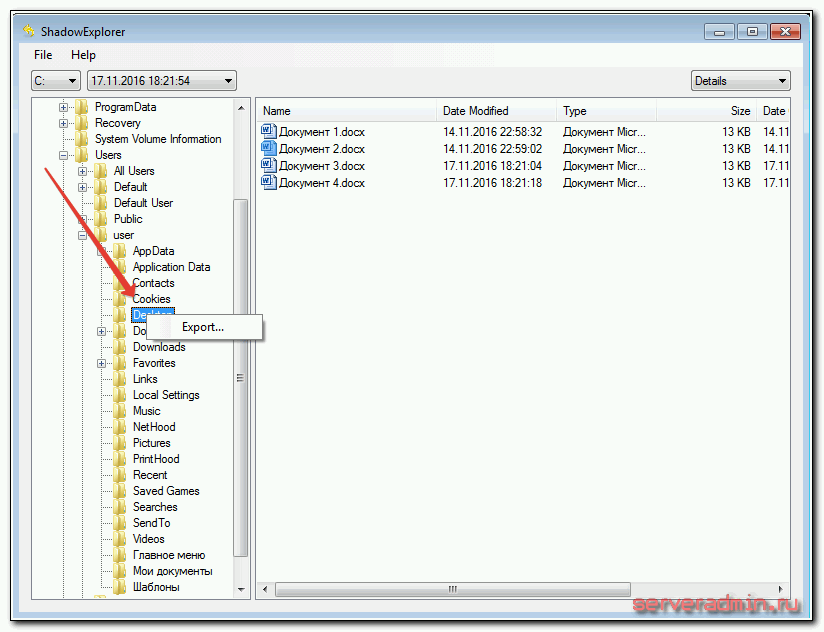

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

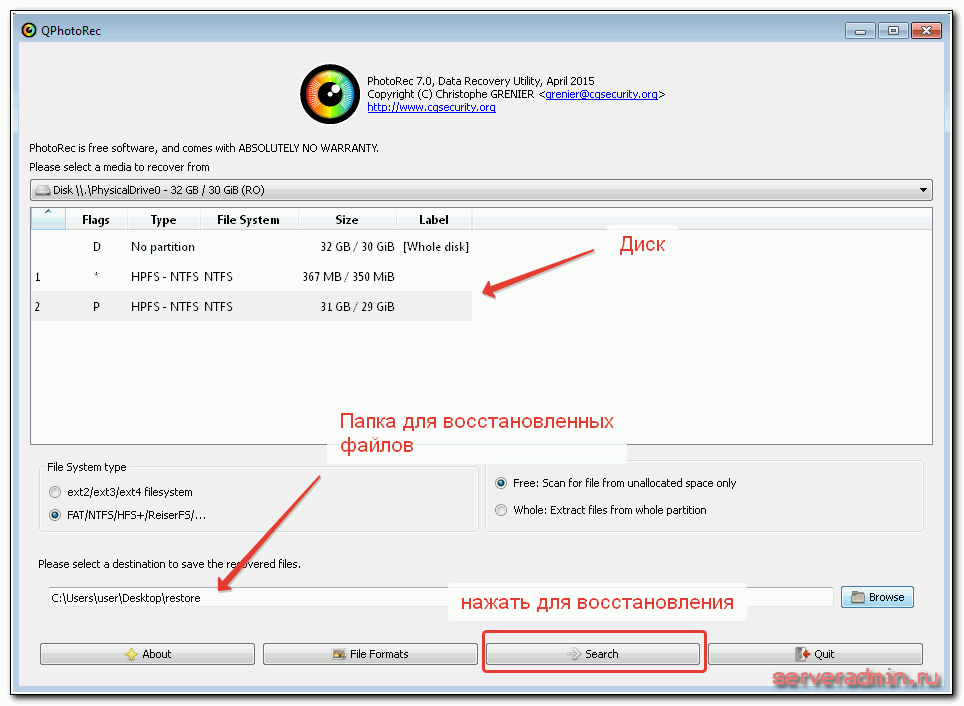

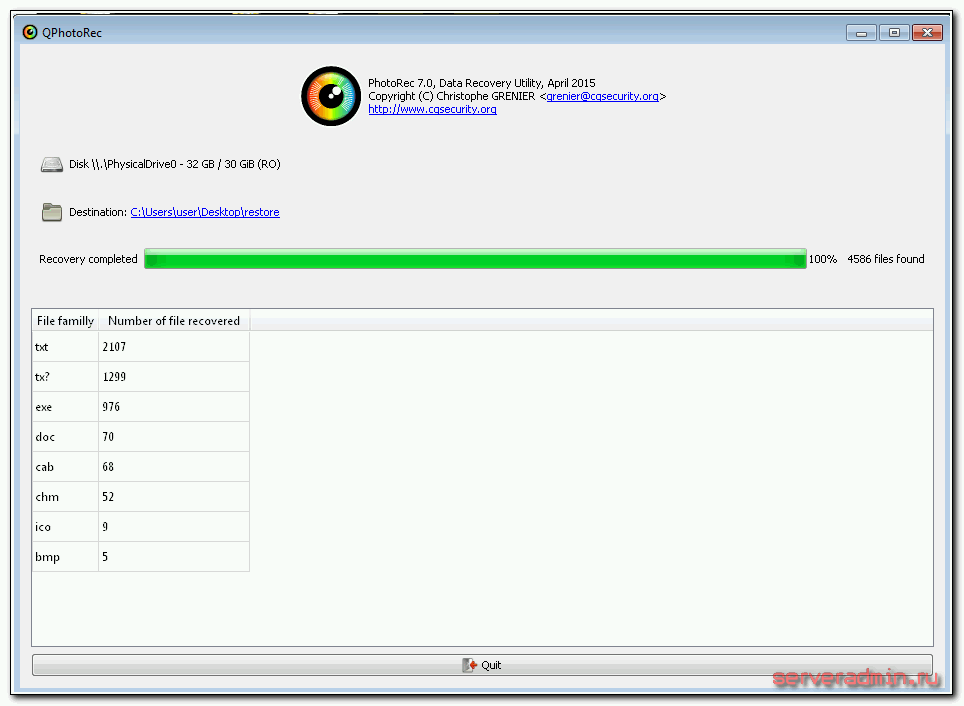

Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

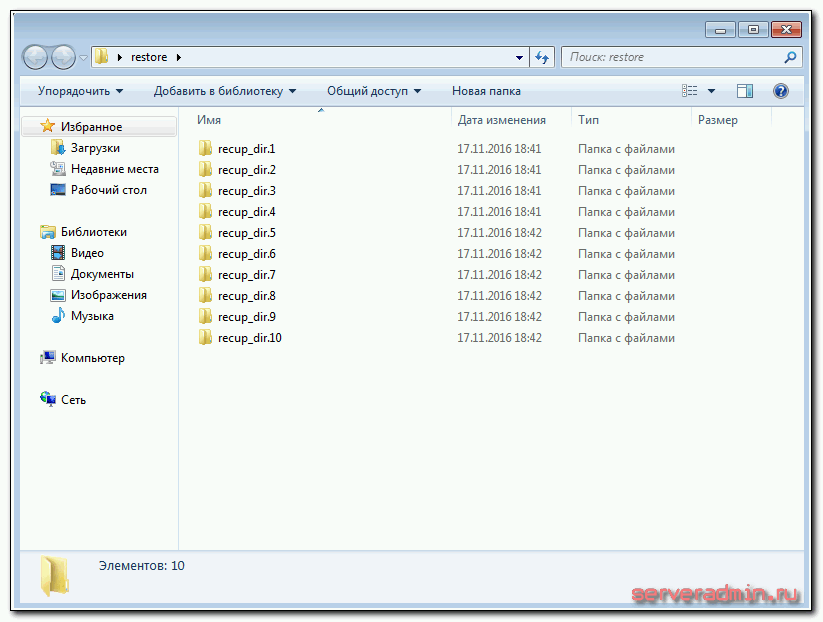

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Более того, существуют и специализированные защитные программы. Например это CryptoPrevent.

Скачайте CryptoPrevent и запустите. Следуйте указаниям мастера установки. Когда инсталлирование программы завершиться, вам будет показано окно выбора уровня защиты, как показано на следующем примере.

Нажмите кнопку Apply для активации защиты. Подробнее о программе CryptoPrevent и как её использовать, вы можете узнать в этом обзоре, ссылка на который приведена ниже.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от no_more_ransom вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Наталья, вероятно в системе уже активного no more ransom вируса нет, хотя для дополнительной проверки можете обратиться на наш форум.

Да ещё других папок заражённых нету только одна, и не появляется сканирую антивирусником каждый день, как мне теперь попробовать папку полечить воспользоваться 2 вариантом там мнго нужной мне инфы и что делать с этими письмами? Которые README1.txt.

Наталья, других, принципиально иных, способов восстановления зашифрованных файлов нет, если только не попробовать другие программы аналогичные PhotoRec (программы для восстановления удаленных файлов).

Добрый день!

Помогите пожалуйста.

Попытался удалить вирус. Прошел все ступени до этапа удаления. На последнем этапе в редакторе регтстра в правом окне высетился фвйл с флажком ab. Имя файла — по умолчанию. Тип файла — REG_SZ. Значение не присвоено. Его надо удалять? (картинка в инструкции к сожалению не открывается((( Если его, то копмп пишет — «не удается удалить все выделенные параметры». ЧТО ДЕЛАТЬ? КАК УДАЛИТЬ?

Николай, нужно удалить параметр реестра с именем «Client Server Runtime Subsystem», который запускает файл csrss.exe. Другие трогать не нужно. Если какой-либо параметр не удаляется, то попробуйте удалить его запустив компьютер в Безопасном режиме.

Приветствую,у меня случилась такая же ситуация.Но,я не качал не чего с почты.Где-то недели две назад,я зарегистрировался на сайте fastcup.net(это сайты который соберает гесколько игроков игры кс 1.6)Там нужно было скачать архив для того что бы играть.Может из-за этого быть?Хотя оно бы сразу в тот же день так бы случилась.У меня чуть-чуть по другому все.У меня все полностью зашифрованно…подключение к интернету я не могу сделать,по этому пишу с телефона.У меня какой-то onion как вы могли заметить на картинке выше.В реестре вообще не могу найти «Client Server Runtime Subsystem»Писал уже много чего,все равно нету не чего…Что можно в этой ситуации сделать?Мои данные на компьютере в угрозе?

Вот ссылка s018.radikal.ru/i527/1705/08/d386985a44f7.jpg

Простите,там ошибок в тексте много,я просто с телефона плохо пишу…

Gigabayte, можете все программы, которые использованы в этой статье скачать на телефон, затем его подключить к компьютеру и перенести на диск все скачанные файлы. После чего просто выполните эту инструкции. По-поводу, «Client Server Runtime Subsystem». Не все вирусы шифровальщики используют одинаковый способ запуска, да вероятнее всего вирус уже удалил сам себя.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Как расшифровать файл с расширением no_more_ransom после вируса шифровальщика

Примерно месяц назад в сети появился новый вирус-шифровальщик NO_MORE_RANSOM. Назван он так по расширению, которое ставит на файлы после шифрования. Внешне вирус похож на da_vinci_code и скорее всего является его клоном или более современной реализацией. Ведет он себя похожим образом в системе. Да и в целом похож на предыдущий вирус.

Описание вируса шифровальщика no_more_ransom

Основывается мое предположение на похожих случаях в фармакологии, когда уже не раз всплывали истории создания для людей определенных проблем со здоровьем, которые потом успешно лечились дорогостоящими лекарствами. А тут по сути то же самое. Кому выгоднее всего наличие в интернете вирусов? Очевидно, что антивирусам. А кому выгодно распространение рака?

Ведь с тех времен принципиально ничего не изменилось. Мы все живем на том же нравственном фундаменте в настоящее время. В какой-то момент наша страна попыталась его изменить, но проиграла борьбу, значит еще не время, люди в большинстве своем не готовы меняться и становиться человеками. Но это я отвлекся от темы. Вернемся к вирусу.

Все происходит как обычно:

Конкретно вирус no_more_ransom оставляет в системе на дисках и рабочем столе текстовые файлы README1.txt следующего содержания:

Как только поняли, что ваши файлы зашифрованы, сразу же выключайте компьютер. И на всякий случай вытащите сетевой провод, чтобы отключить компьютер от сети и по ошибке потом не загрузить его с активной сетью. Некоторые вариации вирусов, например ваулт, шифруют и сетевые диски. Ниже я расскажу, как действовать дальше, чтобы восстановить хотя бы часть, а при удаче и все файлы.

Вирус ставит расширение no_more_ransom на файлы

После работы вируса на компьютере все ваши полезные файлы будут переименованы, и заменено расширение на no_more_ransom. Плохо еще то, что имена файлов будут тоже изменены. Вы не сможете достоверно узнать, какие именно файлы зашифрованы, если не помните точно, где и что у вас лежало. Названия файлов приобретут следующий вид:

Как лечить компьютер и удалить вирус no_more_ransom

Вирус no_more_ransom уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Сразу обращаю ваше внимание на то, что после того, как вы сами начнете производить какие-то действия со своим компьютером, шансы на расшифровку данных уменьшаются. Если вам во что бы то ни стало нужно восстановить файлы, компьютер не трогайте, а сразу обращайтесь к профессионалам. Ниже я расскажу о них и приведу ссылку на сайт и опишу схему их работы.

А пока продолжим самостоятельно лечить компьютер и удалять вирус. Традиционно шифровальщики легко удаляются из компьютера, так как у вируса нет задачи во что бы то ни стало остаться на компьютере. После полного шифрования файлов ему даже выгоднее самоудалиться и исчезнуть, чтобы было труднее расследовать иницидент и расшифровать файлы.

Описать ручное удаление вируса трудно, хотя я пытался раньше это делать, но вижу, что чаще всего это бессмысленно. Названия файлов и пути размещения вируса постоянно меняются. То, что видел я уже не актуально через неделю-две. Обычно рассылка вирусов по почте идет волнами и каждый раз там новая модификация, которая еще не детектится антивирусами. Помогают универсальные средства, которые проверяют автозапуск и детектят подозрительную активность в системных папках.

Для удаления вируса no_more_ransom можно воспользоваться следующими программами:

Скорее всего, что-то из этих продуктов очистит компьютер от шифровальщика no_more_ransom. Если вдруг так случится, что они не помогут, попробуйте удалить вирус вручную. Методику по удалению я приводил на примере вируса да винчи, можете посмотреть там. Если кратко по шагам, то действовать надо так:

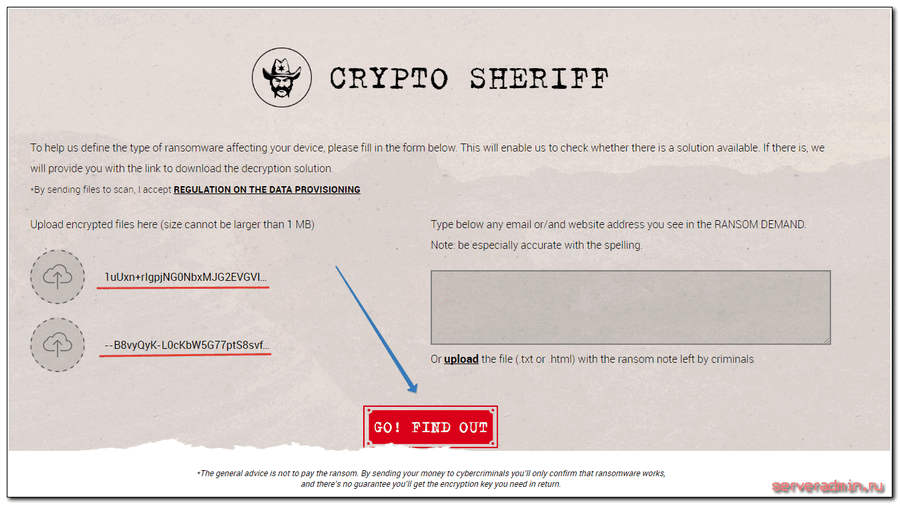

Где скачать дешифратор no_more_ransom

Затем загружаете пару зашифрованных файлов и нажимаете Go! Find out:

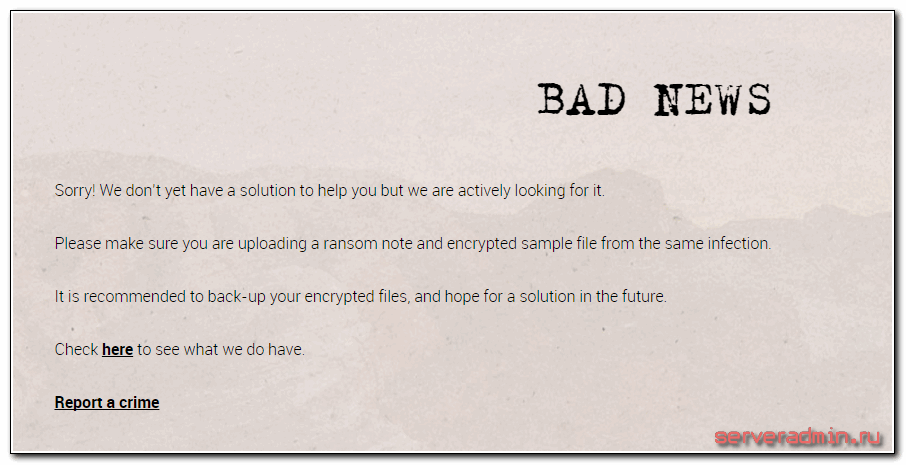

На момент написания статью дешифратора на сайте не было.

Где еще можно найти дешифратор я не знаю. Вряд ли он реально будет существовать, с учетом особенностей работы современных шифровальщиков. Полноценный дешифратор может быть только у авторов вируса.

Как расшифровать и восстановить файлы после вируса no_more_ransom

Как и с любым другим вирусом-шифровальщиком, расшифровать файлы без закрытого ключа, который находится у злоумышленников, невозможно. Единственным вариантом для самостоятельного возврата файлов является их восстановление из теневых копий, либо с помощью программ для восстановления удаленных файлов.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

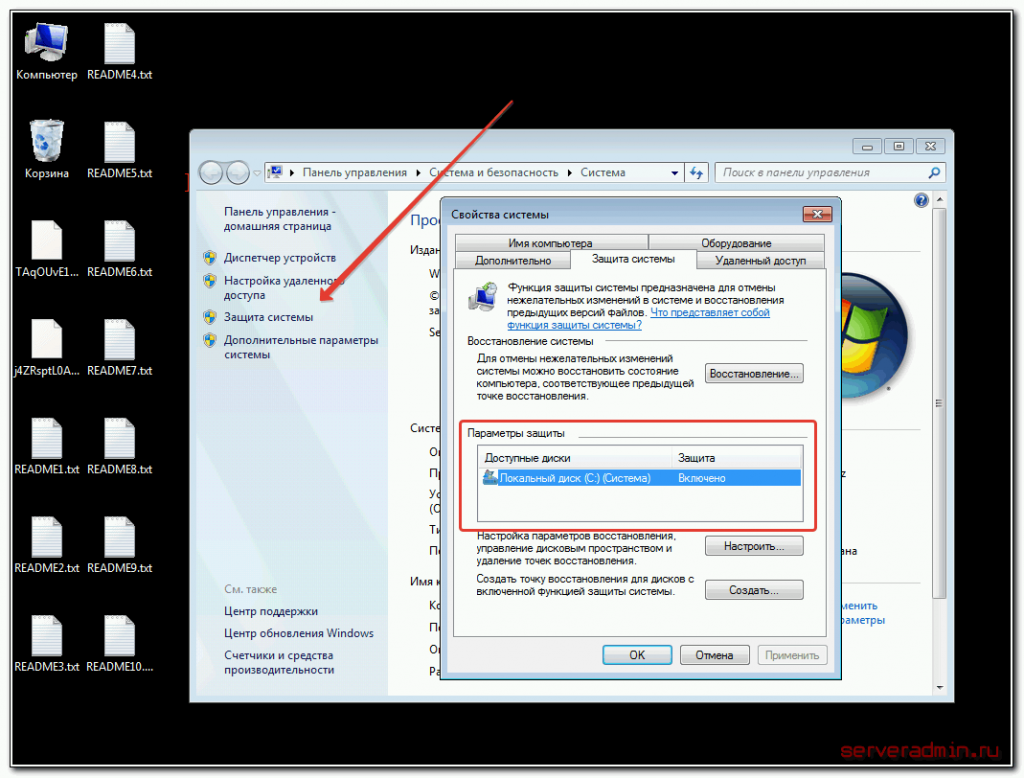

Для начала попробуем восстановить архивные копии файлов, которые хранятся в теневых копиях диска. По-умолчанию, начиная с Windows 7 технология теневых копий включена. Проверить это можно в свойствах компьютера, в разделе защита системы.

Если у вас она включена, то запускайте программу ShadowExplorer, которую я предлагал скачать чуть выше. Распаковывайте из архива и запускайте. Нас встречает главное окно программы. В левом верхнем углу можно выбрать диск и дату резервной копии. Скорее всего у вас их будет несколько, нужно выбрать необходимую. Чтобы восстановить как можно больше файлов, проверьте все даты на наличие нужных файлов.

В моем примере на рабочем столе лежат 4 документа, которые там были до работы вируса. Я их могу восстановить. Выделяю нужную папку, в данном случае Desktop и нажимаю правой кнопкой мышки, жму на Export и выбираю папку, куда будут восстановлены зашифрованные файлы.

Если у вас не была отключена защита системы, то с большой долей вероятности вы восстановите какую-то часть зашифрованных файлов. Некоторые восстанавливают 80-90%, я знаю такие случаи.

После запуска выберите ваш диск, на котором будем проводить восстановление данных. Затем укажите папку, куда будут восстановлены найденные файлы. Лучше, если это будет какой-то другой диск или флешка, но не тот же самый, где осуществляете поиск.

Поиск и восстановление файлов будет длиться достаточно долго. После окончания процесса восстановления вам будет показано, сколько и каких файлов было восстановлено.

Можно закрыть программу и пройти в папку, которую указали для восстановления. Там будет набор других папок, в которых будут файлы. Все, что получилось расшифровать, находится в этих папках. Вам придется вручную смотреть, искать и разбирать файлы.

Если результат вас не удовлетворит, то есть другие программы для восстановления удаленных файлов. Вот список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Это все, что я знал и мог подсказать на тему того, как расшифровать и восстановить файлы после вируса no_more_ransom. В принципе, шансы на восстановление есть, но не в полном объеме. Наверняка может помочь только своевременно сделанная архивная копия.

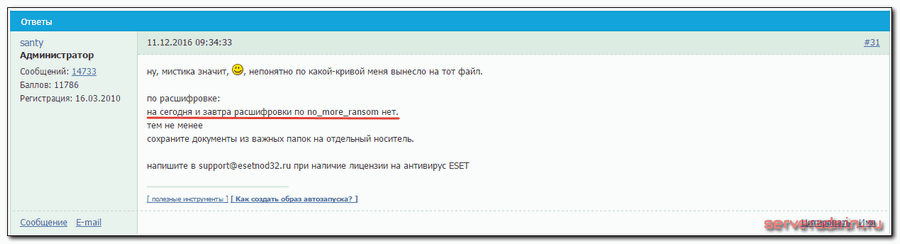

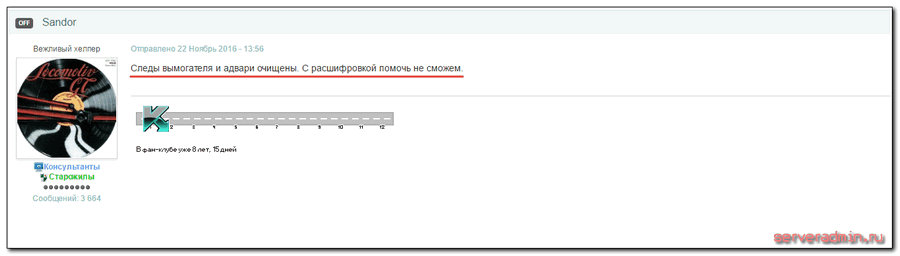

Касперский, eset nod32 и другие в борьбе с шифровальщиком

Современные антивирусы, к сожалению, до сих пор пасуют перед угрозой шифровальщиков. Они и пропускают их на компьютер, и не могут ничего предложить по расшифровке. К примеру, вот ответ с форма Eset Nod 32 по поводу расшифровки файлов после no_more_ransom:

Kaspersky тоже не может расшифровать no_more_ransom

Это хоть и не официальный форум касперского, но с него отправляют писать запросы именно сюда. Можно, конечно, попробовать написать в техподдержку, но вряд ли они смогут предложить готовое решение по расшифровке. Но тем не менее, попробовать стоит, если у вас есть лицензия антивируса.

Методы защиты от вируса no_more_ransom

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. Постараюсь в скором времени сделать единую компиляцию по всем известным мне вирусам-шифровальщикам, чтобы охватить все аспекты в одном месте. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику no_more_ransom в целом.

Видео c расшифровкой и восстановлением файлов

Здесь пример предыдущей модификации вируса, но видео полностью актуально и для no_more_ransom.