pfs что это такое

Технология PFC в компьютерном блоке питания: что это, зачем и как работает?

Привет, друзья! Вникая в технические характеристики комплектующих, можно увидеть опцию PFC в блоке питания, что это такое, зачем надо и как работает, я расскажу в сегодняшней публикации. Поехали.

Вспомним школьный курс физики

Те, кто хорошо изучал физику в школе, помнят, что мощность может быть активная или реактивная. Активной называется мощность, которая выполняет полезную работу – заставляет греться утюг, светиться лампу накаливания или приводит в действие компоненты ПК.

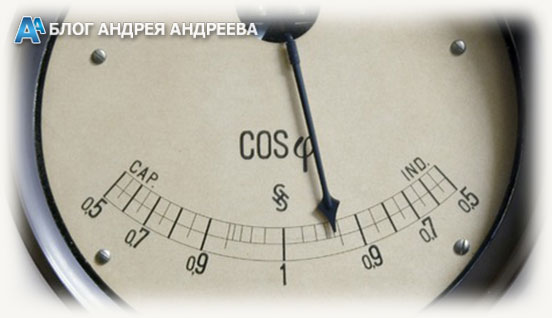

В реактивных цепях сила тока может отставать от напряжения или опережать его, что определяется параметром cos φ (косинус Фи). При индуктивной нагрузке ток отстает от напряжения (индуктивная нагрузка) или опережает его (емкостная нагрузка).

Последнее часто встречается в сложных электрических схемах, где используются конденсаторы, в том числе и в компьютерных блоках питания.

Реактивная мощность не выполняет никакой полезной нагрузки, «блуждая» по электрическим цепям и нагревая их. Именно по этой причине предусмотрен запас сечения проводов. Чем больше cos φ, тем больше энергии рассеется в схеме, в виде тепла.

Реактивная мощность компьютерного БП

Так как, обычно в компьютерных блоках питания используются конденсаторы большой емкости, то и реактивная составляющая в такой схеме ощутима. К счастью, она не учитывается бытовым счетчиком электроэнергии, поэтому переплачивать за электричество юзеру не придется.

Значение cos φ для таких устройств обычно достигает 0,7. Это значит, что запас проводки по мощности, должен быть не менее 30%. Но, так как ток протекает через схему блока питания короткими импульсами со сменной амплитудой, из-за этого сокращается срок службы конденсаторов и диодов.

Если последние не имеют запаса по силе тока и подобраны «впритык» (как это часто бывает в дешевых БП), срок эксплуатации такого устройства сокращается.

Для борьбы с этими реактивными явлениями используется корректор коэффициента мощности, то есть PFC.

Что такое тип PFC

Существует два типа устройств с Power Factor Correction модулем:

Дроссель представляет собой устройство с комплексным сопротивлением, характер которого симметрично противоположен реактивности конденсаторов. Это в некоторой мере позволяет компенсировать негативные факторы, однако cos φ увеличивается незначительно.

Кроме того, частично стабилизируется входное напряжение основного блока стабилизаторов.

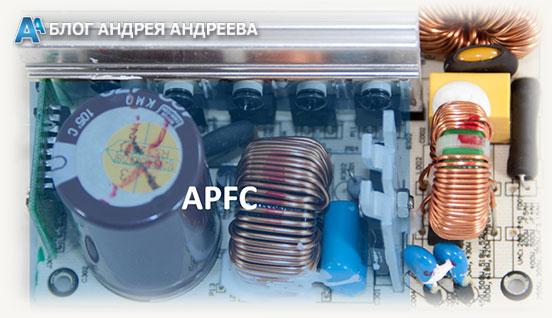

Active PFC, то есть активная схема (APFC), способна увеличить этот параметр до 0,95, то есть сделать его близким к идеальному. Такой БП менее подвержен кратковременным «провалам» тока, позволяя работать на заряде конденсаторов, что является неоспоримым преимуществом.

При этом стоит учитывать, что такие конструкционные особенности сказываются на цене устройства.

Сегодня в продаже можно найти БП в форм-факторе ATX, как с коррекцией коэффициента мощности, так и без PFC. Нужен ли PFC или нет, следует решать исходя из специфики использования компьютера. Например, в игровом компе его наличие желательно, но вовсе не обязательно.

Хочу акцентировать ваше внимание на следующем моменте. Помимо всего прочего, PFC снижает уровень высокочастотных помех на выходных линиях. Такой БП рекомендуется использовать в связке с периферическими устройствами, для обработки аналоговых видео и аудио сигналов – например, на студии звукозаписи.

Но даже если вы обычный любитель, подключающий электрогитару к компу с установленным Guitar Rig, рекомендуется использовать БП с корректором коэффициента мощности.

Если ищите огромный выбор подобных устройств, можете посмотреть в этом интернет-магазинчике, просто рекомендую. Также советую почитать о защите в блоках питания и как рассчитать мощность БП. Информацию про сертификаты вы найдете здесь.

Спасибо за внимание и до следующих встреч! Не забудьте поделиться этой публикацией в социальных сетях!

Forward Secrecy и Perfect Forward Secrecy

Терминологические вопросы в IT – штука очень серьёзная; незнание или некорректная трактовка каких-либо терминов может привести к принятию неправильных решений и прочим неприятностям.

Однако разбираться в том, что обозначает “вроде как очевидный термин” многим неприятно. Во-первых приятно считать себя экспертом, исходя из “я быстро на бегу сообразил что к чему, и с первого раза правильно, а кто сомневается – просто тупой” – это ласкает самомнение. Во-вторых копание в деталях для многих утомительно и зачастую даже невозможно – увлечение соц.сетями и укорачивание краткосрочной памяти дают о себе знать, и люди банально не могут дольше минуты-другой сосредоточиться на какой-то задаче и пошагово разобраться, следуя за логическими рассуждениями.

Поговорим немножко о термине Forward Secrecy и тонкостях использования оного.

Необходимость Forward Secrecy

Представьте себе простую ситуацию – сервер платёжной системы, предоставляющий HTTPS-доступ к личному кабинету.

Этот сервер принимает входящие подключения по SSL/TLS, отрабатывая стандартную логику генерации ключа для каждой сессии – берёт premaster secret (48 байт, создаётся клиентом и шифруется открытым ключом сервера) и случайные значения, которые посылаются друг другу сторонами в Client Hello и Server Hello, и формирует master secret.

Механизм работает отлично – исходя из тезиса клиента

Раз ты, сервер, мне предъявил сертификат, и ты этот сертификат нигде не украл, то я возьму и придумаю что-то случайное, зашифрую открытым ключом из этого сертификата – и раз это реально твой сертификат, то у тебя есть парный закрытый ключ, и расшифровать моё послание сможешь только ты.

подключения будут, на уровне логики стартового обмена информации, безопасными.

Проблема только в том, что если кто-то плохой будет записывать весь трафик сессий – от первого и до (необязательно, впрочем – достаточно и “от первого”) последнего пакета, то разовый доступ к закрытому ключу сервера предоставит возможность расшифровать весь трафик – штатно, без криптоанализа.

Мне попадались на практике отличные примеры ведущего к такой ситуации разгильдяйства – например, когда сервер, на котором ранее была система с HTTPS-доступом, к примеру CAS от Exchange Server, после переквалификации на другую роль просто передавался другому администратору – с удалением Exchange, но без “зачистки” от старых сертификатов и закрытых ключей оных в локальном хранилище. Соответственно, система хранит просроченные сертификаты бесконечно – мало ли, что ими потребуется расшифровать? – ну а новый администратор (любой с правами локального админа) получает возможность доступа к ключевой паре (у которой, чтобы не заморачиваться на кластер CAS, стоит признак “закрытый ключ доступен для штатного экспорта”). Ну и если озаботился сохранением начала SSL/TLS-сессий, хотя бы за последний месяц, то может провернуть операцию по расшифровке.

В чём корень проблемы?

Поэтому использование схемы с “чистым RSA для TLS/SSL” достаточно быстро было вытеснено ситуацией, когда подтверждение подлинности сервера завязано на сертификат, а вот совместный секрет создаётся алгоритмами DH / ECDH.

Решило ли это проблему целиком и полностью? Нет.

Диффи, Хеллман и их друзья

Казалось бы, отделённая от содержимого серверного сертификата схема генерации общего секрета для данной конкретной сессии должна была решить все вопросы.

Но, как обычно в IT-мире, технология, могущая решить целый класс вопросов – одно, а корректная реализация оной в коде, плюс применение в нужных условиях и с нужными оговорками – совсем другое.

Для того, чтобы устроить обмен ключами по алгоритмам семейства DH (я позже напишу про DH отдельную статью, поэтому здесь будет минимальная детализация), нужно иметь некое количество заранее согласованных параметров и некоторое количество передаваемых при обмене ключами.

Случай, когда при DH-обмене используется тот же ключ, что и указан в сертификате – откровенно редок и называется FDH, или Fixed Diffie-Hellman. Да, можно напрячься и сделать сертификат не с RSA-ключом, а с DH-параметрами – такое возможно, но непрактично, т.к. сертификат этот будет непригоден для операций подписи, поэтому на практике это не используется – просто зафиксируем, что Fixed Diffie-Hellman будет, безусловно, быстрее, но в силу уменьшенного функционала и безопасности (общедоступные в загружаемом кем угодно сертификате постоянные параметры, притом с фиксированным сроком устаревания – синхронно с сертификатом – снижают безопасность системы) использоваться не будет.

В случае же динамического выбора ключевой информации при начале каждой сессии возникает вопрос – как именно это организовать?

Можно каждый раз предлагать одни и те же параметры, а можно и сэкономить силы – делать это не всегда.

Второй вариант понятен по преимуществам – он будет явно быстрее в плане установки сессии, но будет проседать по безопасности сразу в двух вопросах – предлагаться будут параметры из какого-то заранее созданного пула (и созданные по какой-то закономерности, предположительно всегда известной потенциальному атакующему), а кроме того – получится, что компрометация ключа конкретной сессии S1 может скомпрометировать данные уже завершённой ранее сессии S2, или подставить под угрозу данные ещё не начатой сессии S3.

Forward Secrecy

Суть использования алгоритмов с открытым ключом в общедоступных СПД понятна – нет возможности быстро и надёжно обменяться секретными ключами вне данных каналов связи. Но после подтверждения подлинности, при помощи таких алгоритмов, возникает задача “как обеспечить безопасность конкретной сессии, защитив передаваемые данные”. Соответственно, нужно придумать схему, как разово что-то такое сделать, чтобы получился материал для создания ключа защиты. Почему материал? Потому что скорее всего ключей надо будет много, т.к. их надо регулярно менять. Поэтому нужна некая битовая строка, которая послужит стартом для этого процесса. В частном случае она и будет первым и единственным ключом для используемого криптоалгоритма с секретным ключом.

Методов создания сессионной ключевой информации – множество, и под Forward Secrecy будут попадать те из них, кто будет создавать для каждой сессии новый ключ, из которого не будут вычислимы ключи предыдущих/последующих сессий.

Perfect Forward Secrecy

Но стоп – скажет внимательный читатель – одно дело “каждый раз для сессии вся информация будет придумываться с нуля”, а другое – “чтобы из придуманного каким-то образом ключа были не вычислимы предыдущие/последующие”. Возможно, отдельно существующий термин Perfect Forward Secrecy как раз описывает “самую максимально безопасную схему”, когда “с нуля” придумывается абсолютно всё?

Нет, данный термин является лишь ещё одним (скажем честно – менее удачным, т.к. громко звучащим на пустом месте) названием той же Forward Secrecy.

Более того – если разбираться в деталях, то в любом случае “генерировать для каждой сессии полностью случайные данные для DH-общения” не будет реализовываться на 100%. У алгоритма в любом случае будет известное основание – обычно это двойка или пятёрка, плюс известное большое простое число, которое сервер берёт из заранее созданного пула таких простых чисел. Можно лишь улучшить ситуацию, регулярно (да хотя бы разово, да) пересоздавая такие числа – но на 100% “для каждой сессии с нуля” ничего не получится в силу математической сложности проблемы “проверить новосозданное огромное предположительно простое число на простоту”.

Поэтому на данный момент можно считать PFS и Forward Secrecy синонимами.

Совместное использование ключей и секретов

В каждом из этих случаев экземпляров ключей получается много, но PFS необязательно считается “не работающим” – всё зависит от специфики хранения ключевого материала. Я специально явно подчёркиваю разницу между:

Компрометация ключа конкретной сессии S1 может скомпрометировать данные уже завершённой ранее сессии S2, или подставить под угрозу данные ещё не начатой сессии S3;

У любой сессии 100% ключевого материала создаётся “с нуля”.

Особый случай – wPFS, Weak perfect forward secrecy

Вообще, сама комбинация “weak, но perfect” уже звучит дурацки.

Weak perfect forward secrecy – это попытка определить частичный PFS, в котором если долгоиграющие ключи/исходные биты были компрометированы, то PFS выполняется для части уже прошедших сессий – только для тех, с которыми злоумышленник не взаимодействовал ранее.

То есть если предположить, что существует сверххитрый злоумышленник, который может вмешиваться в процедуру установки сессий, и выборочно “подгаживать” – например, влияя на согласование ключей, или выбор алгоритма ( такой класс атак реально существует, например в локальных сетях согласование NTLMv2 умышленно “сбивают” внесёнными ошибками до согласования LM, который потом просто взломать ), то wPFS описывает систему, которая гарантирует PFS, но для сессий, с которыми такого взаимодействия не было. По сути прошедшие сессии делятся на “которые уберегли” и “которые не уберегли”, и вторые объявляются уязвимыми, но все равно весь процесс называется PFS.

Лучше всего не считать такую ситуацию forward secrecy, уж тем более – не perfect.

DH vs EDH, ECDH vs EECDH/ECDHE

Оба использующихся сейчас варианта алгоритма Диффи-Хеллмана – что обычный (prime field) DH, что базирующийся на вычислениях с эллиптическими кривыми (ECDH) имеют субварианты с ещё одной буквой Е, переводящейся как “эфемерный”. В варианте DH это обычно записывается как EDH (или DHE, что ошибочно иногда трактуется как Diffie-Hellman Exchange), в варианте ECDH – как EECDH или ECDHE. Сути местоположение добавленной буквы Е не меняет.

Иногда данные варианты трактуются замечательно – опять же, как в рассмотренном ранее случае, им присваивается способность “на 100% генерить полностью новые данные для DH-обмена”. Это, безусловно, не так – по сути, данная “эфемерная” модификация лишь сообщает, что серверная сторона предположительно никуда не будет сохранять и использовать в дальнейшем ключевую информацию для данной конкретной сессии. Очевидно, что клиент не может приказать серверу хранить ключевую информацию каким-либо образом – поэтому наличие в SSL/TLS cipher suite указания “использовать EDH”, по сути, является рекомендацией.

Что ж, с терминологией и теорией разобрались – перейдём к практическим рекомендациям.

Что делать на практике?

Не используйте анонимный, “без аутентификации”, DH. Этот существующий в теории вариант “пропустить подтверждение подлинности сервера и начать генерить общий секрет с чем-то, что с другой стороны провода” на практике бесполезен и вреден. Ситуация “безопасный канал поставить можно и нужно, а вот как-то подтвердить подлинность того, с кем устанавливаем – нет, пропустим этот шаг” не должна возникать вообще, поэтому явно отключите ADH. В случае, например, использования библиотеки openssl надо будет указать в строке “какие криптографические алгоритмы можно использовать” символы “!aDH”;

Не используйте DH с “фиксированным” ключом – т.е. избегайте сертификатов, в которых ключ для DH-обмена вписан в сам сертификат. Это, в принципе, и так редкость, но в реальности, используя, например, Microsoft’овский CA можно вполне выпустить такой и подписать его ключом доверенного CA, после чего использовать для какого-нибудь SSL/TLS-сервиса. Дополнительной мерой безопасности будет явное удаление из списка поддерживаемых cipher suite’ов всех, начинающихся с DH_RSA_ – это можно сделать, например, через ATcmd, как описано в статье про тюнинг SSL/TLS на Windows Server;

Вы не можете повлиять на то, что часть параметров DH-обмена известна нарушителю – но можете, как минимум, серьёзно усложнить ситуацию, сделав регулярную перегенерацию ключевого материала для DH-обмена.

Как узнать, поддерживается ли PFS моим сервером

Главный совет же будет простым – старайтесь использовать PFS везде, где только можно. Надеюсь, что после данной заметки представление вида “PFS = эллиптические кривые” или “PFS само по себе получается от обновления TLS” изменилось и расширилось.

Что такое PFC и зачем это нужно

Добрый день, друзья!

Наверняка многие из вас видели на компьютерном блоке питания таинственные буквы «PFC». Сразу скажем, что на самых дешевых блоках этих букв, скорее всего, не будет. Хотите, я открою вам эту страшную тайну? Внимайте!

Что такое PFC?

PFC – это аббревиатура от слов Power Factor Correction (коррекция коэффициента мощности). Перед тем, как расшифровать этот термин, вспомним какие бывают виды мощности.

Активная и реактивная мощность

Активная мощность делает полезную работу, в частности, выделяясь в виде тепла.

Классический примеры — утюг и лампа накаливания. Утюг и лампочка — почти чисто активная нагрузка, напряжение и ток на такой нагрузке совпадают по фазе.

Но существует и нагрузка с реактивностью — индуктивная (электродвигатели) и емкостная (конденсаторы). В реактивных цепях существует сдвиг фаз между током и напряжением, так называемый косинус φ (Фи).

Ток может отставать от напряжения (в индуктивной нагрузке) или опережать его (в емкостной нагрузке).

Это означает, что проводка должна иметь запас по сечению.

Чем больше сдвиг фаз между током и напряжением, тем большая часть мощности бесполезно рассеивается на проводах.

Реактивная мощность в блоке питания

Типичное значение косинуса Фи для компьютерных блоков питания без коррекции — около 0,7, т. е. проводка должна быть рассчитана с 30% запасом по мощности.

Однако излишней нагрузкой на провода дело не ограничивается!

В самом блоке питания ток через входные высоковольтные диоды протекает в виде коротких импульсов. Ширина и амплитуда этих импульсов может меняться в зависимости от нагрузки.

Большая амплитуда тока неблагоприятно влияет на высоковольтные конденсаторы и диоды, сокращая срок их службы. Если выпрямительные диоды выбраны «впритык» (что часто бывает в дешевых моделях), то надежность всего блока питания еще более снижается.

Как осуществляется коррекция коэффициента мощности?

Они делятся на активные и пассивные.

Пассивная схема PFC представляет собой дроссель, включенный между выпрямителем и высоковольтными конденсаторами.

Дроссель — это индуктивность, обладающая реактивным (точнее, комплексным) сопротивлением.

Характер ее реактивности противоположен емкостному сопротивлению конденсаторов, поэтому происходит некоторая компенсация. Индуктивность дросселя препятствует нарастанию тока, импульсы тока слегка растягиваются, их амплитуда уменьшается.

Однако косинус φ повышается незначительно и большого выигрыша по реактивной мощности не происходит.

Активная схема повышает косинус φ до 0,95 и выше. Активная схема содержит в себе повышающий преобразователь на основе индуктивности (дросселя) и силовых коммутирующих элементов, которые управляются отдельным контроллером. Дроссель периодически то запасает энергию, то отдает ее.

На выходе PFC стоит фильтрующий электролитический конденсатор, но меньшей емкости. Блок питания с активной PFC менее чувствителен к кратковременным «провалам» питающего напряжения, что является преимуществом. Однако применение активной схемы удорожает конструкцию.

В заключение отметим, что наличие PFC в конкретном питающем блоке можно идентифицировать по буквам «PFC” или «Active PFC”. Однако могут быть случаи, когда надписи не соответствуют действительности.

Вот так, друзья! Хитро компьютерный блок питания устроен, не правда ли?

Pfs что это такое

Ни для кого не секрет, что одним из главных блоков компьютера является блок питания. При покупке мы обращаем свое внимание на различные характеристики: на максимальную мощность блока, характеристики системы охлаждения и на уровань шума. Но не все задаются вопросом что такое PFC?

Итак, давайте разберемся что дает PFC

Применительно к импульсным блокам питания (в системных блоках компьютеров в настоящее время используются БП только такого типа) этот термин означает наличие в блоке питания соответствующего набора схемотехнических элементов.

Собственно фактором или коэффициентом мощности называется отношение активной мощности (мощности, потребляемой блоком питания безвозвратно) к полной, т.е. к векторной сумме активной и реактивной мощностей. По сути коэффициент мощности (не путать с КПД!) есть отношение полезной и полученной мощностей, и чем он ближе к единице – тем лучше.

PFC бывает двух разновидностей – пассивный и активный.

При работе импульсный блок питания без каких-либо дополнительных PFC потребляет мощность от сети питания короткими импульсами, приблизительно совпадающими с пиками синусоиды сетевого напряжения.

Наиболее простым и потому наиболее распространенным является так называемый пассивный PFC, представляющий собой обычный дроссель сравнительно большой индуктивности, включенный в сеть последовательно с блоком питания.

Пассивный PFC несколько сглаживает импульсы тока, растягивая их во времени – однако для серьезного влияния на коэффициент мощности необходим дроссель большой индуктивности, габариты которого не позволяют установить его внутри компьютерного блока питания. Типичный коэффициент мощности БП с пассивным PFC cоставляет всего лишь около 0,75.

Активный PFC представляет собой еще один импульсный источник питания, причем повышающий напряжение.

Как видно, форма тока, потребляемого блоком питания с активным PFC, очень мало отличается от потребления обычной резистивной нагрузки – результирующий коэффициент мощности такого блока может достигать 0,95. 0,98 при работе с полной нагрузкой.

Правда, по мере снижения нагрузки коэффициент мощности уменьшается, в минимуме опускаясь примерно до 0,7. 0,75 – то есть до уровня блоков с пассивным PFC. Впрочем, надо заметить, что пиковые значения тока потребления у блоков с активным PFC все равно даже на малой мощности оказываются заметно меньше, чем у всех прочих блоков.

Такие БП имеют специфическую особенность – их эксплуатация совместно с дешёвыми ИБП, выдающими ступенчатый сигнал при работе от батарей может приводить к сбоям в работе компьютера, поэтому производители рекомендуют использовать в таких случаях ИБП класса Smart, всегда подающие на выход синусоидальный сигнал.

Также использование активного PFC улучшает реакцию блока питания во время кратковременных (доли секунды) провалов сетевого напряжения – в такие моменты блок работает за счет энергии конденсаторов высоковольтного выпрямителя, эффективность использования которых увеличивается более чем в два раза. Ещё одним преимуществом использования активного PFC является более низкий уровень высокочастотных помех на выходных линиях, т.е. такие БП рекомендуются для использования в ПК с периферией, предназначенной для работы с аналоговым аудио/видео материалом.

А теперь немного теории

Обычная, классическая, схема выпрямления переменного напряжения сети 220V состоит из диодного моста и сглаживающего конденсатора. Проблема в том, что ток заряда конденсатора носит импульсный характер (длительность порядка 3mS) и, как следствие этого, очень большим током.

Разные типы разделены цветами:

Для БП без PFC или с декоративным пассивным PFC эту роль выполняет специальный терморезистор с положительным сопротивлением, т.е. его сопротивление сильно возрастает при нагревании. При большом токе такой элемент очень быстро нагревается и величина тока уменьшается, в дальнейшем он охлаждается из-за уменьшения тока и никакого влияния на схему не оказывает. Т.о., терморезистор выполняет свои ограничивающие функции только при очень больших, стартовых токах.

Для пассивных PFC импульс тока при включении не так велик и терморезистор зачастую не выполняет свою ограничивающую функцию. В нормальных, больших пассивных PFC кроме терморезистора ставится еще специальная схема, а в «традиционных», декоративных этого нет.

И по самим графикам. Декоративный пассивный PFC дает всплеск напряжения, что может привести к пробою силовой схемы БП, усредненное напряжение несколько меньше случая без_PFC и при кратковременном пропадании питания напряжение падает на бОльшую величину, чем без_PFC. На лицо явное ухудшение динамических свойств. Нормальный пассивный PFC также имеет свои особенности. Если не учитывать начального всплеска, который в обязательном порядке должен быть компенсирован последовательностью включения, то можно сказать следующее:

— Выходное напряжение стало меньше. Это правильно, ведь оно равно не пиковому входному, как для первых двух типов БП, а «действующему». Отличие пикового от действующего равно корню из двух.

Пульсации выходного напряжения значительно меньше, ведь часть сглаживающих функций переходит на дроссель.

— Провал напряжения при кратковременном пропадании напряжения также меньше по той же причине.

— После провала следует всплеск. Это очень существенный недостаток и это основная причина, почему пассивные PFC не распространены. Этот всплеск происходит потому же, почему он происходит при включении, но для случая начального включения специальная схема может что-то откорректировать, то в работе это сделать много труднее.

— При кратковременном пропадании входного напряжения выходное меняется не так резко, как в других вариантах БП. Это очень ценно, т.к. медленное изменение напряжения схема управления БП отрабатывает весьма успешно и никаких помех на выходе БП не будет.

Для других вариантов БП при подобных провалах на выходах БП обязательно пойдет помеха, что может сказаться на надежности функционирования. Как часты кратковременные пропадания напряжения? По статистике, 90% всех нестандартных ситуаций с сетью 220V приходится как раз на такой случай. Основной источник возникновения, это переключения в энергосистеме и подключение мощных потребителей.

На рисунке показана эффективность PFC по уменьшению импульсов тока:

Для БП без PFC сила тока достигает 7.5A, пассивный PFC уменьшает ее в 1.5 раза, а нормальный PFC уменьшает ток значительно больше.