solarwinds что это такое

Взлом года: подробности о кибератаке на SolarWinds, список компаний-жертв Sunburst и другая информация

После того, как стало известно о масштабной и весьма изощрённой атаке на клиентов SolarWinds, было опубликовано множество новостей, технических подробностей и аналитических материалов о взломе. Объём информации огромен, и мы предлагаем некоторую выжимку из них.

Хотя об атаке SolarWind публика узнала только 13 декабря, первое сообщение о последствиях было сделано 8 декабря, когда ведущая компания по кибербезопасности FireEye сообщила, что была взломана группой правительственных хакеров. В рамках этой атаки злоумышленники даже украли инструменты так называемой красной команды — группы специалистов FireEye, которые проводят максимально близкие к настоящим кибератаки для проверки систем безопасности своих клиентов.

Не было известно, как хакеры получили доступ к сети FireEye вплоть до 13 декабря, когда Microsoft, FireEye, SolarWinds и правительство США выпустили скоординированный отчёт о том, что SolarWinds была взломана группой правительственных хакеров — FireEye оказалась лишь одним из клиентов SolarWinds, пострадавших в результате.

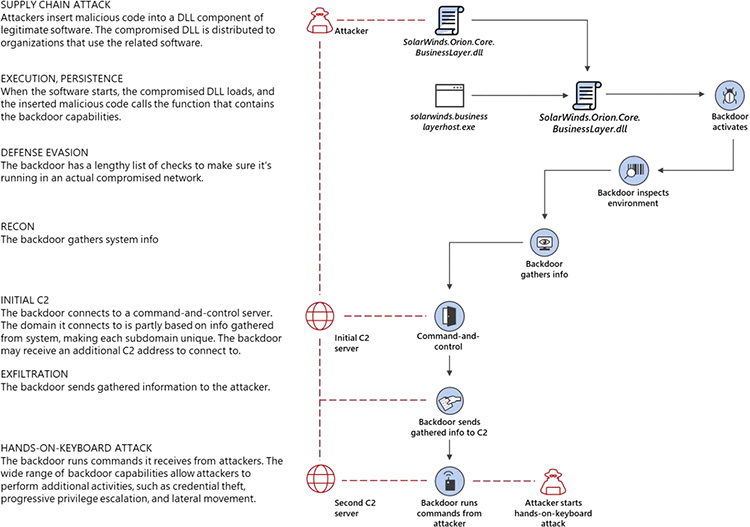

Злоумышленники получили доступ к системе сборки SolarWinds Orion и добавили бэкдор в файл SolarWinds.Orion.Core.BusinessLayer.dll. Затем эта DLL была распространена среди клиентов SolarWinds через платформу автоматического обновления. После загрузки бэкдор подключается к удалённому серверу управления и контроля в поддомене avsvmcloud[.]com, чтобы получать «задания» для исполнения на заражённом компьютере.

David Becker / Reuters

Неизвестно, какие задачи были выполнены, но это могло быть что угодно: от предоставления удалённого доступа злоумышленникам, загрузки и установки дополнительных вредоносных программ или кражи данных. В пятницу Microsoft опубликовала отчёт для тех, кто интересуется техническими аспектами бэкдора SunBurst.

А в отчёте Кима Зеттера (Kim Zetter), опубликованном в пятницу вечером, указывается, что злоумышленники могли выполнить пробный запуск атаки ещё в октябре 2019 года. Во время этого пробного запуска DLL распространялась без вредоносного бэкдора SunBurst. Исследователи полагают, что после того, как злоумышленники начали распространять бэкдор в марте 2020 года, они собирали данные и выполняли вредоносные действия в скомпрометированных сетях, оставаясь незамеченными в течение нескольких месяцев.

В отчёте господина Зеттера говорится, что FireEye в конечном итоге обнаружила, что они были взломаны после того, как злоумышленники зарегистрировали устройство в системе многофакторной идентификации (MFA) компании с использованием украденных учётных данных. После того, как система предупредила сотрудника и группу безопасности об этом неизвестном устройстве, FireEye поняла, что они были взломаны.

Атакованная цепочка клиентов SolarWinds (данные Microsoft)

FireEye в настоящее время отслеживает инициатора угрозы под кодовым именем UNC2452, а вашингтонская компания по кибербезопасности Volexity связала эту активность со злоумышленниками, которые отслеживаются под псевдонимом Dark Halo. Они координировали вредоносные кампании в период с конца 2019 года по июль 2020 года и, например, успешно взломали один и тот же аналитический центр в США три раза подряд.

«Во время первого инцидента Volexity обнаружила несколько инструментов, бэкдоров и вредоносных программ, которые позволяли злоумышленнику оставаться незамеченным в течение нескольких лет», — заявили в компании. Во второй атаке Dark Halo использовали недавно обнаруженную ошибку сервера Microsoft Exchange, которая помогла им обойти защиту многофакторной аутентификации Duo (MFA) для несанкционированного доступа к электронной почте через службу Outlook Web App (OWA). Во время третьей атаки, нацеленной на тот же аналитический центр, злоумышленник использовал SolarWinds для развёртывания бэкдора, который использовался для взлома сетей FireEye и нескольких правительственных агентств США.

Исследователи предполагают, что в ходе атаки через SolarWinds вредоносная DLL была распространена среди примерно 18 000 клиентов. Однако злоумышленники нацелены только на организации, которые, по их мнению, имеют большую ценность. В настоящее время известный список организаций, пострадавших от атаки, включает:

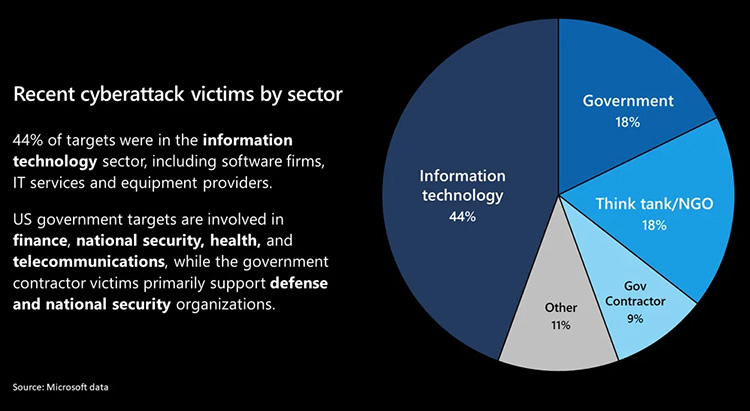

Жертвы SunBurst по сектора (данные Microsoft)

Microsoft также выявила и уведомила более 40 своих клиентов, пострадавших от этой атаки, но не раскрыла их имена. Компания заявила, что 80 % жертв были из США, а 44 % относятся к высокотехнологическому сектору. Хотя Microsoft уже обнаруживала проблемы в файлах SolarWinds и предупреждала их о них, Defender не помещал их в карантин из опасений, что это может повлиять на службы управления сетью организации. С 16 декабря Defender начал помещать DLL в карантин.

Пользователям продуктов SolarWinds желательно немедленно обратиться к рекомендациям и часто задаваемым вопросам компании, поскольку они содержат необходимую информацию об обновлении до последней «чистой» версии их ПО. Microsoft также опубликовала список из девятнадцати обнаруженных на данный момент вредоносных вариантов DLL. Наконец, исследователи безопасности выпустили инструменты, которые позволяют проверить, была ли система инфицирована, а также сбросить пароль.

Российские хакеры и огромная цена: как устроен бизнес SolarWinds

SolarWinds (NYSE: SWI) — американская компания, делающая ПО в сфере управления ИТ-инфраструктурой. Это прибыльный бизнес в перспективном секторе. Но в декабре компания стала мишенью сокрушительной хакерской атаки, последствия которой могут оказаться для нее разрушительными.

Что тут происходит

Читатели давно просили нас начать разбирать отчетность и фундамент бизнеса американских эмитентов. Разобрать бизнес SolarWinds предложил наш читатель Alex Freeman в комментариях к инвестидее по Proofpoint. Предлагайте в комментариях компании, разбор которых вам хотелось бы прочитать.

Часто при составлении отчетности компаний числа округляются, поэтому итоговые суммы в графиках и таблицах могут не сходиться.

На чем зарабатывают

Согласно емкому определению в годовом отчете SolarWinds, «компания помогает профессиональным техническим специалистам управлять всеми айтишными штуками». Собственно, это почти все, что компания рассказывает о своем бизнесе, — иначе клиенты начнут разбираться в вопросе и интересоваться, почему у SolarWinds безумная валовая маржа — 73,25% от выручки. Программное обеспечение компании позволяет следить за работой приложений, оптимизировать работу облачной инфраструктуры, защищать данные и, в общем, да, делать «всякие айтишные штуки».

Хотелось бы рассказать об этом бизнесе больше, но с той скудной информацией, которая представлена в отчете, сделать этого не получится. Разве что можно добавить, что часть выручки компании дает уже готовое ПО, а часть — решения, сделанные специально под нужды конкретных клиентов, — но деталей мы не знаем. Выручка компании делится на 3 сегмента.

Как победить выгорание

Подписка. Ну, тут пространство для интерпретации невелико: в этом сегменте клиенты платят компании за доступ к ее ПО.

Техобслуживание. Это техподдержка и обновление ПО.

В первых двух сегментах выручка идет от одних и тех же клиентов на возобновляемой основе — разве что в случае техобслуживания деньги получаются не по подписке, а на основании заключенного ранее продлеваемого договора.

Продажа лицензий. Это разовые продажи ПО SolarWinds клиентам, которые впоследствии пользуются им без ограничений по сроку. В продажу лицензии входит год бесплатного обслуживания, но компания сообщает, что 92% клиентов продлевают контракты на техобслуживание в этом случае, поэтому подписная модель, по сути, действует и здесь.

Выручка компании в тысячах долларов

| 2019 | 2018 | |

|---|---|---|

| Подписка | 320 747 | 265 591 |

| Техобслуживание | 446 450 | 402 938 |

| Общая возобновляемая выручка | 767 197 | 668 529 |

| Продажа лицензий | 165 328 | 164 560 |

| Общая выручка | 932 525 | 833 089 |

Выручка компании по сегментам в процентах от общей выручки

| 2019 | 2018 | |

|---|---|---|

| Подписка | 34,4% | 31,9% |

| Техобслуживание | 47,9% | 48,4% |

| Общая возобновляемая выручка | 82,3% | 80,2% |

| Продажа лицензий | 17,7% | 19,8% |

| Общая выручка | 100% | 100% |

Выручка компании по регионам в тысячах долларов

| 2019 | 2018 | 2017 | |

|---|---|---|---|

| США | 573 290 | 505 304 | 459 701 |

| Другие страны | 359 235 | 327 785 | 268 316 |

| Общая выручка | 932 525 | 833 089 | 728 017 |

Сизифов труд

До недавнего времени у компании все было прекрасно. Она прибыльная — что на самом деле редкость в этой сфере. SWI стала бенефициаром пандемии: резко возросшая нагрузка на интернет-соединение увеличила ее выручку и прибыль в 2020.

Пандемия открыла огромный потенциал для цифровизации рабочих мест, поэтому при естественном ходе вещей SolarWinds сможет выиграть от дальнейшего усиления нагрузки на сеть, вызванной массовым переводом работников на удаленную работу.

Также у компании очень хорошие клиентские метрики: уровень удержания выручки по подписке составляет 105%, а уровень обновления договоров по техобслуживанию — 92%. Это значит, что из имеющейся базы клиентов, навязывая им новые услуги, получается выжимать денег так много, что это с лихвой перекрывает потери от отписывающихся клиентов.

Но в декабре произошли события, которые могут аннулировать все достижения SolarWinds. Выяснилось, что компания стала жертвой хакерской атаки, по итогам которой взломщики завладели данными примерно 18 тысяч пользователей ее ПО, — всего в компании обслуживается около 300 тысяч клиентов. А может быть, даже больше: хакерская активность длилась несколько месяцев до того, как обнаружили ее следы.

И это проблема, поскольку на обслуживании в SolarWinds находится большая часть компаний из Fortune 500, а также очень серьезные американские ведомства: Госдеп, ФРС, Минобороны и многие другие. Иными словами, репутационный ущерб очень большой, поскольку неизвестно, как много данных и чьих хакеры вынесли. Возможно, для SolarWinds это будет означать волну отписок клиентов и, как следствие, сильное ухудшение финансовой ситуации. И это будет очень не вовремя.

Вебинар Solarwinds и что у них нового в последней версии 2020.2

Solarwinds — очень известен своими решениями по мониторингу и удаленному управлению (Dameware). В этой статье мы расскажем об обновлениях платформы мониторинга Orion Solarwinds версии 2020.2 (вышла в июне 2020 года) и приглашаем вас на вебинар. Расскажем о решаемых задачах по мониторингу сетевых устройств и инфраструктуры, мониторингу flow- и span-трафика (а span Solarwinds тоже умеет, хотя, многие удивляются), мониторингу прикладного ПО, управлению конфигурациями, управлению адресным пространством и о реальных кейсах внедрения этого продукта у российских заказчиков — в первую очередь, в организациях банковской и нефтегазовой отрасли.

Вебинар проведем 19 августа в 10 утра совместно с компанией-дистрибьютором Аксофт.

А ниже под катом вы узнаете о новинках последней версии Solarwinds 2020.2. В конце статьи будет ссылка на онлайн-демо.

Платформа Orion Solarwinds — это различные модули для мониторинга и управления. Каждый из модулей получил расширение функционала, появилась поддержка новых устройств и протоколов.

Network Performance Monitor (NPM) 2020.2

Мониторинг до 1 000 000 элементов на одном экземпляре платформы Orion. По сравнению с версией 2018.2, в которой максимальное число элементов ограничивалось 400 000, рост производительности составил 250%. Кроме этого, увеличилась скорость холодного старта системы: слева версия 2020.2, справа версия 2019.4. Об улучшениях производительности можно узнать больше на этой странице в блоге Solarwinds.

Улучшились представления Solarwinds: создание и настройка текстовых полей, надписей или макетов, добавление пользовательских значков, добавление фигур, динамического фона, массовое администрирование и улучшенная работа с временной шкалой. Подробнее об улучшениях в части дашбордов можно узнать в блоге Solarwinds.

Модернизирован функционал создания кастомных дашбордов. Теперь представления можно создавать на основе языка запросов SWQL. Подробная информация в на странице блога Solarwinds.

Упрощение процесса обновления: возможность предварительного обновления, отчеты о плане обновления, автоматизация обновлений с помощью Orion SDK. Подробнее на этой странице.

Улучшение влияния состояния дисковых томов на статус родительского элемента инфраструктуры (ноды). Теперь влияет не только статус (доступен/не доступен), но и состояние утилизации дискового пространства. Можно также настраивать, что именно будет влиять на статус ноды. Подробности на этой странице.

Solarwinds разработал специальный SDK на базе PowerShell скриптов для загрузки языковых пакетов в систему. Может быть, когда-нибудь в Solarwinds появится и поддержка русского языка. Подробнее по этой ссылке.

Network Traffic Analyzer (NTA) 2020.2

Этот модуль улучшился по части поддержки распознавания трафика от VMware Virtual Distributed Switch (VDS) и интеграции с модулем Solarwinds IP Address Manager. Сейчас немного подробнее.

Анализ трафика крайне важен для понимания того, как нагрузки на элементы виртуальной инфраструктуры связаны и взаимодействуют между собой. Поддержка VDS помогает оценить влияние миграции и определить нагрузки с точки зрения трафика, который генерируется на других на виртуальных машинах, а также выявить зависимости от внешних сетевых служб.

VMware Virtual Distributed Switch коммутирует обмен данными между гипервизорами и на нём можно настроить экспорт данных по протоколу IPFIX.

После настройки отправки Netflow-трафика, в интерфейсе Solarwinds начнут появляться данные. О том, как настроить VMware VDS на отправку трафика на коллектор, можно прочитать в этой статье в блоге Solarwinds.

Улучшенная интеграция с IPAM позволяет повторно использовать уже созданные IP-группы, описывать точные условия отправки уведомления, которые ссылаются на трафик приложения с IP-группами или конкретными конечными точками.

При помощи IP-групп можно также описывать приложения, при этом в уведомлении будет указано это приложение. Подробнее об интеграции с IPAM в блоге Solarwinds.

Network Configuration Manager (NCM) 2020.2

Самое важное обновление — появление возможности одновременного обновления прошивки сразу нескольких устройств.

Другое обновление — появление встроенной базы с устройствами Cisco в статусе EOL и EOS. Подробнее в блоге Solarwinds.

IP Address Manager (IPAM) 2020.2

В центре внимания обновлений этого выпуска были пользовательские возможности и функциональность.

И модуль IPAM, и NTA имеют средства для создания и работы с группами IP, то есть коллекциями конечных точек или подсетей, которые ссылаются на группы конечных точек. Сейчас получаемый трафик можно характеризовать с точки зрения группы IP. Подробнее об обновлениях в IPAM в блоге Solarwinds.

User Device Tracker (UDT) 2020.2

Появилась поддержка технологии Cisco Viptela и устранены баги. Подробнее об обновлениях UDT читайте в блоге Solarwinds.

VoIP & Network Quality Manager (VNQM) 2020.2

В этом релизе появилась поддержка операций IPSLA от коммутационного центра Cisco Nexus для центров обработки данных. Для операций IPSLA, которые предварительно настроены на коммутаторах Cisco Nexus 3K, 7K и 9K, VNQM обнаружит их и запустит мониторинг. VNQM не включает возможности создания новых операций на устройствах. Ниже перечислены поддерживаемые операции.

В зависимости от платформы и конкретной операции, некоторые из них опрашиваются через командную строку. Для коммутаторов Cisco Nexus должны быть предоставлены текущие учетные данные CLI. Обратите внимание, что операции IPSLA не поддерживаются на коммутаторах серии Nexus 5K.

После настройки сбора данных по операциям, данные появятся в интерфейсе. Об обновлениях VNQM подробнее написано в блоге Solarwinds.

Log Analyzer 2020.2

Основное улучшение — добавление возможности анализа плоских файлов журналов. Эту аналитику можно использовать при расследовании причин возникновения нештатных ситуаций. Подробнее об обновлениях Log Analyzer можно узнать в блоге Solarwinds.

Server & Application Monitor (SAM) 2020.2

В SAM появились поллеры, которые можно привязывать к объектам мониторинга, их аж 23 штуки. При помощи поллеров можно снимать данные от PaaS, IaaS, локальных и гибридных инфраструктур. Поллеры подключаются через REST APIs к целевым системам: Azure, JetBrains, Bitbucket, Jira и другим. На скриншоте ниже приведён пример карты инфраструктуры, обнаруженной при помощи стандартного шаблона для Office 365 и шаблона поллера для Azure AD.

Для отображения собираемых данных в Solarwinds SAM предусмотрены готовые представления:

Следующее улучшение — расширение количества объектов мониторинга, которые поддерживает инсталляция Solarwinds, теперь это 550 000 компонентов или 40 000 нод (зависит от типа лицензий Solarwinds).

В версии SAM 2020.2 были обновлены некоторые шаблоны мониторинга, например, для JBoss и WildFly.

SAM 2020.2 получил сертификат Nutanix Ready Certified, который позволяет устанавливать SAM на гипервизоре Nutanix AHV и использовать Nutanix REST APIs для работы с AHV.

Появился мастер установки обновлений. При помощи него можно спланировать обновление и провести тестовую установку.

Solarwinds появился также и в магазине приложений AWS. В Azure он уже есть.

Узнать подробнее об обновлениях в модуле SAM можно узнать по ссылке.

Virtualization Manager (VMAN) 2020.2

Важное обновление этого модуля — появление поддержки визуализации на картах инфраструктуры Nutanix.

С версии 2020.2 VMAN отслеживает показатели хранения на всех уровнях среды Nutanix от уровня кластера и хоста до отдельных виртуальных машин и хранилищ данных.

Подробнее об обновлениях VMAN можно узнать в блоге Solarwinds.

Storage Resource Manager (SRM) 2020.2

Появилась поддержка мониторинга здоровья NetApp 7-Mode, расширилась поддержка сбора метрик с контроллеров массивов Dell EMC VNX/CLARiiON, а также появилась совместимость с FIPS. Об обновлениях в модуле SRM можно узнать в блоге Solarwinds.

Server Configuration Monitor (SCM) 2020.2

Появилась возможность аудита изменений баз данных.

Из коробки поддерживается аудит следующих баз данных: MS SQL Server (31 элемент), PostgreSQL (16 элемент) и MySQL (26 элемент).

И ещё одно улучшение — появился контроль атрибутов файла.

Обновления в модуле SCM подробнее описаны в блоге Solarwinds.

Web Performance Monitor (WPM) 2020.2

В новой версии появилась интеграция с инструментом для записи транзакций Pingdom. Pingdom — также часть Solarwinds. Подробнее об обновлениях WPM в блоге Solarwinds.

Database Performance Analyzer (DPA) 2020.2

Появилась поддержка глубокого анализа PostgreSQL. Анализ поддерживается для следующих типов БД:

Появилась поддержка следующих типов сертификатов для взаимодействия с БД:

Обновления модуля DPA подробнее описаны в блоге Solarwinds.

Enterprise Operations Console (EOC) 2020.2

В продукте улучшились типы представлений.

Подробнее об обновлениях модуля EOC в блоге Solarwinds.

Это все улучшения, о которых мы хотели рассказать. Если у вас есть вопросы, вы можете нам позвонить или задать их через форму обратной связи. А ещё не забудьте зарегистрироваться на предстоящий вебинар.

Другие наши статьи на Хабре о Solarwinds:

SolarWinds и бэкдор SUNBURST: что скрывается внутри этой APT-кампании

В таком положении сейчас находятся тысячи организаций, пострадавших от взлома цепочки поставок программного обеспечения компании SolarWinds при помощи вредоносного приложения Sunburst. Пострадавшие компании отчаянно ищут признаки компрометации, проводят внеочередной аудит безопасности инфраструктуры, а некоторые могут даже приостановить ряд сервисов до окончания расследования.

8 декабря компания FireEye сообщила, что была взломана, и начала расследование с привлечением правительства США и компании Microsoft.

13 декабря FireEye выпустила подробный отчет о компрометации, где описан принцип распространения вредоносного кода через ПО Orion от компании SolarWinds.

17 декабря Агентство по Кибербезопасности и Безопасности Инфраструктуры (CISA) выпустило экстренное сообщение, в котором опросило все компании, использующие ПО SolarWinds, обновить или даже отключить компонент SolarWinds Orion от сети (в Шаге 2 вышеупомянутого сообщения). С тех пор служба расследований инцидентов безопасности Varonis заметила всплеск криминалистических расследований, связанных с этой кампанией, и выявила несколько активных атак.

Хотя большая часть материала на сегодняшний день сосредоточена на устранении последствий от скомпрометированных версий решения SolarWinds Orion, согласно CISA, есть свидетельства дополнительных векторов вторжений, связанных с этой кампанией.

От атак через цепочки поставок сложно защититься

При атаке через цепочку поставок злоумышленник выбирает своей целью доверенного поставщика или доверенный продукт вместо того, чтобы атаковать свои цели напрямую. В данном случае злоумышленники внедрили заранее заготовленный бэкдор («потайной ход») в доверенный программный продукт (SolarWinds Orion), который затем был автоматически разослан тысячам клиентов, замаскированный под обычное обновление.

На этом плохие новости не заканчиваются — злоумышленники оказались достаточно изощренными, чтобы месяцами оставаться незамеченными. У них было время оставить дополнительные бэкдоры и получить доступ к множеству систем и данных. В настоящее время организации, получившие вредоносное обновление, вынуждены изучать абсолютно всё: начиная с систем и учетных записей, которые напрямую связаны с SolarWinds, и продолжая расследование далее по цепочке.

Первичное выявление

Независимо от того, являетесь ли вы клиентом Varonis или нет, первый шаг — проверить наличие уязвимой версии ПО SolarWinds. Компания SolarWinds определила уязвимые версии, и, по состоянию на 16 декабря 2020 года, выпустила обновления и исправления для замены скомпрометированных компонентов.

Если ваша версия уязвима, вот какие шаги вам следует предпринять:

Вот пример уведомления Varonis о необычном поведении сервисной учетной записи SolarWinds – аномальная активность на общем сетевом ресурсе:

Что мы знаем об этой APT-кампании (технический анализ)

Эта атака была проведена без использования уязвимости нулевого дня (по крайней мере — такой уязвимости, о которой мы знаем на данный момент). Преобладающая теория, еще не подтвержденная компанией SolarWinds, заключается в том, что злоумышленники использовали открытые учетные данные FTP-сервера, обнаруженные на GitHub в 2018 году, для получения доступа к инфраструктуре обновления программного обеспечения компании.

Злоумышленник смог изменить пакет обновления программного обеспечения и добавить вредоносный бэкдор в одну из библиотек подключаемых модулей (DLL) программы SolarWinds Orion под названием SolarWinds.Orion.Core.BusinessLayer.dll.

Злоумышленники подписали свою вредоносную версию DLL закрытым ключом компании SolarWinds. Сертификат был выдан компанией Symantec.

Мы предполагаем, что злоумышленник смог подписать DLL одним из двух способов:

Любая организация, которая использует ПО производства компании SolarWinds и получает обновления с их серверов, загрузила и запустила вредоносную DLL. Поскольку DLL была подписана и доставлена через официальные серверы обновлений SolarWinds, было чрезвычайно сложно обнаружить вредоносное содержимое.

Анализ бэкдора SolarWinds SUNBURST (BusinessLayer.dll)

Когда мы заглядываем внутрь вредоносной DLL, мы видим, что злоумышленники сделал ставку на скрытность. Они приложили немало усилий, чтобы написать код, который гармонировал бы с остальной частью исходного кода Orion, используя хорошо написанные аргументы и общие, не вызывающие подозрений имена классов и методов, такие как «Initialize» или «Job».

Бэкдор SolarWinds Sunburst действует в несколько этапов:

Код сканирует машину на наличие антивирусов и других инструментов безопасности, которые могли бы обнаружить его присутствие.

Если злоумышленник считает, что сеть стоит исследовать, он использует бэкдор для загрузки небольшого дроппера (загрузчика), известного как TEARDROP, который затем загрузит дополнительные инструменты для выполнения дальнейших действий после вторжения.

Алгоритм действий бэкдора

При первом сеансе связи бэкдор отправляет информацию об устройстве и его окружении, зашифрованную в DNS-пакетах.

Необычным является факт, что IP адрес в ответном DNS-пакете определяет следующий шаг бэкдора. В зависимости от того в каком диапазоне находится IP-адрес, процесс SUNBURST завершает работу или активирует дополнительный функционал, например, отключение антивируса или скачивание и запуск новых вредоносов.

Давайте более подробно рассмотрим начало коммуникации бэкдора с C2

Domain1 = ‘avsvmcloud[.]com’

Domain2 = ‘appsync-api’

Domain3 = [‘eu-west-1’, ‘us-west-2’, ‘us-east-1’, ‘us-east-2’]

Функция GetStatus генерирует итоговую строку:

Для сбора и передачи информации о жертве используется 4 функции:

«GetCurrentString» и «GetPreviousString» используются для получения уникального идентификатора GUID и имени хоста/домена устройства.

«GetNextString» и «GetNextStringEx» используются для получения списка запущенных процессов и их статуса вместе с идентификатором GUID.

Отправляя эту информацию через DNS-запросы, серверу C2 предоставляется возможность принимать обоснованные решения о том, как отвечать.

Вот несколько примеров доменных имен, запрошенных SUNBURST:

hxxps://3mu76044hgf7shjf[.]appsync-api[.]eu-west-[.]avsvmcloud[.]com /swip/upd/Orion[.]Wireless[.]xml

Ответ может запускать несколько команд, поддерживаемых бэкдором SUNBURST, таких как чтение/запись файлов, перезапуск устройства и т. д.:

Обнаружение вредоносной DLL

К сожалению, SolarWinds советует клиентам исключать свое программное обеспечение из антивирусного сканирования и из сканирования средствами обнаружения и реакции на вторжения (EDR), чтобы избежать ложных срабатываний. Многие службы безопасности применяют эти типы исключений самостоятельно, чтобы снизить уровень «шума» от ложных срабатываний.

Как только бэкдор SolarWinds Sunburst установлен, злоумышленник использует дроппер TEARDROP, который считывает поддельный файл изображения с именем «gracious_truth.jpg» для декодирования встроенной в него полезной нагрузки Cobalt Strike Beacon, причем полезная нагрузка уже «настроена» злоумышленником под конкретную жертву.

Затем выполняются дальнейшие действия после проникновения — распространение, повышение привилегий, кража данных и обеспечение дальнейшего присутствия.

Компания FireEye и агентство CISA проделали фантастическую работу, документируя индикаторы компрометации (IOC), выявленные после вторжения. Мы не можем утверждать, что паттерн развития атаки каждой жертвы будет выглядеть одинаково. Фактически, можно с уверенностью сказать, что злоумышленники с большей вероятностью будут использовать тщательно настроенные кампании, управляемые человеком, для кражи специфической информации у каждой жертвы — например, инструменты, используемые тестировщиками на проникновение («красной командой») компании FireEye.

Подобные атаки на цепочку поставок являются убедительным аргументом в пользу принятия модели «нулевого доверия» и обнаружения угроз на основе поведенческого анализа. Злоумышленники смогли сделать свою вредоносную версию DLL программы SolarWinds Orion похожей на обычную версию программного обеспечения. Обнаружить это было практически невозможно, потому что все выглядело легитимно и официально. Тем не менее, как только злоумышленники начинают перемещаться по сети после проникновения, они получают доступ к новым учетным записям и обращаются к данным. Какими бы изощренными ни были действия атакующих, они не знают, как точно сымитировать нормальное поведение всех пользователей и устройств, с которыми они работают, что открывает новое окно возможностей для обнаружения.

Агентство CASA подчеркивает важность анализа поведенческих моделей в оповещении, посвященном рассмотренной угрозе:

«При вроде бы легитимном, но на самом деле несанкционированном использовании обычных учетных записей, выявление такой активности требует определенной зрелости системы защиты, чтобы отличить действия, совершаемые за пределами повседневной работы. Например, сложно себе представить, чтобы учетной записи сотрудника отдела кадров вдруг требовалось бы обращаться к базе данных о расследованиях киберугроз».