ssl vpn что такое

Пробрасываем толстый клиент через SSL туннель с шифрованием по ГОСТ

Привет, Хабровчане!

Сегодня мы хотим рассказать о преимуществах технологии SSL VPN и о практике работы со шлюзом Stonesoft SSL. В статье будет описана настройка данного решения для проброса толстого клиента (на примере хорошо знакомой многим 1С Бухгалтерии) через протокол HTTPS с применением ГОСТовых алгоритмов шифрования. Это позволит нашему любимому главному бухгалтеру удаленно работать с базой 1С по зашифрованному каналу прямо с дачи, нам – быстро подключить к системе пару сотен разбросанных по стране небольших офисов, а нашей организации – выполнить требования законодательства по защите, например, персональных данных.

В статье описывается способ безопасной публикации клиент-серверных приложений через Веб, руководствуясь которым, можно организовать удаленный доступ практически к любому корпоративному ресурсу.

Что такое SSL VPN

Итак, давайте посмотрим, как SSL VPN может облегчить нам жизнь и сэкономить время и нервы. Описывать технологию смысла не вижу, чтобы не докучать сухой технической информацией продвинутому читателю. Освежить знания по SSL VPN можно здесь. Мы же остановимся на практике использования и подумаем, чем же так хорош SSL VPN в сравнении с классическим IPSec VPN.

Суть технологии SSL VPN состоит в следующем: клиент подключается по 443 порту к шлюзу, который в свою очередь инициирует соединение с удаленным сервером (в нашем случае – это 1С), как прокси-сервер.

Во-первых, это удобно. Можно организовать доступ к любому сервису/ресурсу с любого пользовательского устройства из любого места, где есть Интернет. Не надо устанавливать никаких VPN-клиентов, настраивать их, как в случае использования IPSec VPN, достаточно в браузере ввести адрес, аутентифицироваться и работать. Пользователь сможет получить удаленный доступ к корпоративному ресурсу даже через публичный или гостевой Wi-Fi, т.к. 443 порт открыт почти во всех сетях.

Во-вторых, это просто. Просто для всех. Вам не придется объяснять тетеньке-бухгалтеру пользователю, что для получения доступа к какому-то ресурсу ему надо в трее найти иконку VPN-клиента, нажать на ней правой кнопкой мыши, из списка выбрать адрес шлюза, нажать «Connect», ввести логин и пароль (снова привет IPSec VPN). Просто для администраторов, т.к. не надо выдавать пользователю рабочий ноутбук для командировок с установленным и настроенным VPN-клиентом, антивирусом и другим корпоративным ПО.

В-третьих, это безопасно. Есть много механизмов защиты, которые шлюз SSL VPN может применять к клиенту. Два главных механизма – это аутентификация и шифрование. Методы и средства аутентификации можно выбрать самые различные: по логину/паролю, RADIUS, сертификаты, одноразовые пароли, интеграция с Active Directory и многие другие, в зависимости от выбранного решения SSL VPN.

Также можно выделить такие интересные механизмы защиты, как проверка конечного устройства пользователя на соответствие политике безопасности и удаление следов сессии по окончании соединения (cookies, история URL, данные из кэша и временные файлы).

Что имеем и что хотим

Задача стоит следующая: организовать защищенный доступ к серверу 1С по протоколу HTTPS с использованием ГОСТового шифрования с ноутбука бухгалтера, который любит отдыхать и работать на даче. По сути, мы будем прокидывать толстый клиент 1С, который работает по «своим» портам (1540 TCP, 1560-1591 TCP), через порт 443 TCP.

и настроен NAT на интерфейс шлюза SSL VPN.

Как видно из схемы и правил на МЭ, доступа извне к серверу 1С нет (безопасность прежде всего!).

Настраиваем SSL VPN

Описывать процесс установки прошивки с поддержкой ГОСТ на шлюз SSL VPN и его первоначальной настройки не буду, все это можно найти в Интернетах и гайдах. Так что условимся, что у нас есть чистый Stonesoft SSL с установленными криптобиблиотеками КритоПро CSP, сгенерированными ключами, импортированными сертификатами шлюза и доверенного Удостоверяющего центра.

Ниже приведены сертификаты шлюза Stonesoft SSL и пользователя, выпущенные на тестовом Удостоверяющем центре.

Сертификат шлюза SSL VPN:

Сертификат пользователя:

Настройка аутентификации пользователей

Сначала настроим аутентификацию пользователей. Мы выбрали следующую схему: аутентификация по сертификатам, выданным только доверенным УЦ без привязки к какому-либо хранилищу пользователей. Т.е. если у пользователя есть сертификат, выданный УЦ, который шлюз считает доверенным, то пользователь может аутентифицироваться. Итак, заходим на https://10.30.0.213:8443/ и попадаем на консоль администрирования шлюза Stonesoft SSL.

Идем на вкладку Manage System – Authentication Methods.

Добавляем новый метод – жмем Add Authentication Method…, выбираем тип User Certificate, задаем имя методу и выбираем УЦ, который будет использоваться для данного типа аутентификации.

По умолчанию аутентифицироваться может не любой пользователь, а только тот, чья учетная запись известна шлюзу. Для нашей схемы нужно добавить новый атрибут для созданного метода аутентификации: жмем Add Extended Property…, выбираем атрибут Allow user not listed in Any User Storage и выставляем значение атрибута true.

Все, новый метод аутентификации готов, для применения изменений жмем кнопку Publish. Это, наверное, самая важная кнопка при работе с Stonesoft SSL, не забывайте жать ее каждый раз, когда что-то меняете.

Публикация ресурса. Вариант №1

Теперь надо опубликовать ресурс, чтобы он был доступен пользователю на портале приложений шлюза SSL VPN. Сначала рассмотрим Вариант №1: 1С-клиент подключается к серверу 1С и работает с базой в СУБД.

Теперь нужно создать элемент на портале приложений. Идем на вкладку Manage Resource Access – Tunnel Sets, жмем Add Tunnel Set и заполняем имя, выбираем иконку, которая будет видна пользователю (можно выбрать из готовых или загрузить свою), в поле Link Text пишем текст, который будет отображаться под иконкой.

На следующем шаге мы должны указать шлюзу SSL VPN, какой трафик заворачивать в SSL, для этого добавляем динамический туннель, для чего жмем Add Dynamic Tunnel to the Set… и из выпадающего списка в поле Resource выбираем хост с сервером 1С. Все остальные поля заполняются автоматически в соответствии со свойствами ресурса, который мы выбрали.

Теперь самый ответственный момент, необходимо правильно написать команду, которая будет выполняться на клиентском ПК, автоматически запуская клиент 1С с требуемыми параметрами подключения к серверу. У меня она выглядит следующим образом: «C:\Program Files\1cv8\8.3.1.531\bin\1cv8c.exe» /S«10.30.0.238\1c». Стоит помнить о том, что если пользователей несколько, то у всех путь к исполняемому файлу должен быть одинаковым. Если это по каким-то причинам невозможно, то можно поле Startup Command оставить пустым, тогда клиент 1С придется запускать вручную и указывать все параметры после открытия ресурса на портале приложений.

После всех проделанных действий жмем Publish.

Теперь можем проверить, что у нас вышло. Запускаем браузер, пишем в адресной строке https://ssl.sglab.ru/ и видим окно с выбором сертификата.

После аутентификации попадаем на портал приложений.

Жмем на 1С и видим, как загружается Access Client, запускается команда, которую мы писали в свойствах Tunnel Set и в итоге стартует клиент 1С: Предприятие и подключается к серверу.

В момент подключения можно посмотреть логи на МЭ и убедиться, что все работает через HTTPS.

Публикация ресурса. Вариант №2

Теперь настроим другой сценарий – пользователь жмет на иконке 1С на портале приложений и получает доступ к папке с базой на сервере 1С.

Заходим на консоль администрирования шлюза, идем на вкладку Manage Resource Access – Standard Resources – File Sharing Resources – Microsoft Windows File Share и жмем Add this Standard Resource.

Заполняем имя ресурса, IP-адрес сервера 1С, имя папки с базой, к которой открыт общий доступ, выбираем иконку для портала приложений и пишем отображаемое имя.

Собственно, все. Не забываем опубликовать изменения на портале.

Теперь с клиентского ПК снова заходим на https://ssl.sglab.ru/ и жмем на созданной иконке База 1С.

После чего мы видим папку с базой 1С.

Далее все просто и понятно – добавляем в клиенте 1С новую информационную базу, указываем путь \\10.30.0.238\1cbase и работаем с ней по защищенному каналу через HTTPS.

Заключение

Таким образом, мы настроили шлюз SSL VPN для удаленной работы с сервером 1С в двух вариантах по зашифрованному ГОСТовыми алгоритмами каналу и позволили нашим пользователям безопасно работать с корпоративными ресурсами через толстые клиенты.

Это далеко не все, на что способен Stonesoft SSL VPN. Приведенную конфигурацию несложно будет «оттюнинговать» под свои потребности.

Надеемся, эта статья будет вам полезна. В дальнейшем мы планируем продолжить делиться с хабражителями нашим опытом в области информационной безопасности. Будем рады вопросам и пожеланиям в комментах.

SSL VPN – шаг вперед в технологии VPN сетей

VPN сети вошли в нашу жизнь очень серьезно, и я думаю, надолго. Данная технология используется как в организациях для объединения офисов в единую подсеть или для обеспечения доступа к внутренней информации мобильных пользователей, так и дома при выходе в интернет через провайдера. Можно с уверенностью сказать, что каждый из администраторов обязательно занимался настройкой VPN, как и каждый пользователь компьютера с выходом в интернет использовал данную технологию.

Фактически, в настоящий момент, очень сильно распространена технология IPSec VPN. Про нее написано много различных статей как технических, так и обзорно-аналитических. Но сравнительно недавно появилась технология SSL VPN, которая сейчас очень популярна в западных компаниях, но в России на нее пока не обратили пристального внимания. В этой статье я постараюсь описать, чем отличается IPSec VPN от SSL VPN и какие преимущества дает применение SSL VPN в рамках организации.

И действительно, в случае доверенных узлов применение IPsec VPN – это наиболее экономичный путь. Например, для соединения сетей удаленных офисов в единую корпоративную сеть не требуется прокладка или аренда выделенных линий, а используется сеть Интернет. В результате построения защищенных туннелей между доверяемыми сетями образуется единое IP-пространство.

А вот при организации удаленного доступа сотрудников IPsec-решения используются для ограниченного количества только доверенных устройств, например для ноутбуков корпоративных пользователей. Для применения IPsec VPN ИТ-служба должна установить и настроить на каждое доверенное устройство (с которого требуется обеспечить удаленный доступ) VPN-клиент, и поддерживать работу этого приложения. При инсталляции IPsec-решений необходимо учитывать их «скрытую» стоимость, связанную с поддержкой и сопровождением, так как для каждого типа мобильного клиента (ноутбук, PDA и др.) и каждого типа сетевого окружения (доступ через интернет-провайдера, доступ из сети компании-клиента, доступ с использованием адресной трансляции) требуется оригинальная конфигурация IPsec-клиента.

Помимо поддержки есть несколько очень важных проблем:

Таких проблем не возникает при использовании SSL VPN.

SSL VPN – алгоритм работы пользователя

Чтобы нете хническому специалисту было интересно читать дальше, опишу процесс использования SSL VPN обычным пользователем.

Предположим, вы находитесь в командировке, в вашей компании вам не смогли предоставить на время командировки ноутбук. Но вам необходимо:

У вас под рукой в лучшем случае компьютер в сети организации, куда вы приехали в командировку, с доступом в Интернет только по протоколу http/https, в худшем случае – обычное Интернет-кафе в вашей гостинице.

SSL VPN успешно решает все эти задачи, причем уровень обеспечения безопасности будет достаточным, для работы с критичной информацией из Интернет кафе…

Фактически вы выполняете следующие действия:

Таким образом, применение SSL VPN решает несколько задач:

SSL VPN – производители и возможности

На рынке SSL VPN доминируют аппаратные решения. Среди поставщиков решений SSL VPN – все известные производители активного сетевого оборудования:

Среди программных реализаций специалисты компании «Алатус» выделяют решение на базе SSL Explorer компании 3SP Ltd, которое наиболее точно соответствует требованиям заказчиков.

Так же хотелось бы привести таблицу сравнения возможностей IPSec VPN и SSL VPN:

Как работает сеть VPN?

Виртуальная частная сеть (VPN) расширяет сеть компании, обеспечивая безопасный удаленный доступ к ней посредством зашифрованных соединений, проложенных через Интернет. Это позволяет сохранять конфиденциальность VPN-трафика в процессе его перемещения между устройствами и сетью. Когда пользователь VPN просматривает веб-страницы, его устройство связывается с веб-сайтами через зашифрованное VPN-соединение.

Связаться с Cisco

Основные вопросы и ответы

Зачем компании используют VPN?

VPN — это недорогой и эффективный способ безопасного доступа удаленных пользователей к корпоративной сети, а также повышения скорости доступа. С помощью VPN компании могут использовать услуги широкополосного доступа в Интернет сторонних поставщиков вместо дорогих выделенных каналов глобальной сети или междугородних каналов доступа по линиям телефонной связи.

Что такое защищенный удаленный доступ?

Защищенный удаленный доступ обеспечивает безопасный и надежный способ дистанционного подключения пользователей и устройств к корпоративной сети. Этот доступ основан на технологии VPN, которая выполняет проверку подлинности пользователей и устройств, подтверждая, что они отвечают определенным требованиям политики безопасности, прежде чем разрешить их удаленное подключение к сети.

Что такое «туннель» VPN?

Туннель — это зашифрованное соединение, которое устанавливает VPN, чтобы трафик в полученной виртуальной сети можно было безопасно передавать через Интернет. Трафик VPN от устройства, например компьютера или смартфона, передается по этому туннелю в зашифрованном виде.

Попробуйте AMP для конечных устройств бесплатно

Вам также может пригодиться следующая информация:

Типы зашифрованных VPN-сетей

VPN удаленного доступа: от компьютера к сети

С помощью VPN удаленного доступа удаленное устройство, также называемое конечным устройством или хостом, может получить доступ почти к любому приложению для передачи данных, голоса или видео. Современные технологии VPN позволяют проводить проверки безопасности для конечных устройств перед подключением к сети, чтобы убедиться в их соответствии определенным требованиям безопасности.

SSL VPN и IPsec

Secure Sockets Layer (SSL) VPN и IP security (IPsec) — это туннели и технологии аутентификации. Для развертывания VPN удаленного доступа компании могут использовать SSL VPN, IPsec или обе эти технологии (в зависимости от требований к развертыванию). SSL VPN и IPsec защищают данные, передаваемые через VPN, от несанкционированного доступа.

Дополнительные сведения об использовании этого типа VPN-технологии см. в разделах «Основные преимущества SSL VPN» и «Общие риски SSL VPN» на этой странице. Обзор работы с VPN этого типа см. в разделе «Типы топологий VPN», также на этой странице.

IPsec VPN между узлами: сеть-сеть

IPsec VPN типа «сеть-сеть» позволяет компаниям охватывать своими сетевыми ресурсами филиалы, домашние офисы и узлы деловых партнеров. VPN между узлами используется в тех случаях, когда расстояние между этими узлами таково, что создание прямого сетевого соединения нецелесообразно. Для создания и поддержания VPN-соединений между узлами требуется специальное выделенное оборудование.

Основные преимущества SSL VPN

Поддержка этой технологии встроена в современные веб-браузеры

Функция SSL VPN уже встроена в современные веб-браузеры, благодаря чему пользователи могут использовать веб-браузер для установления дистанционных VPN-соединений из любого места, где есть доступ в Интернет. Технология SSL VPN способна не только помочь повысить производительность, но и сократить расходы на программное обеспечение и поддержку VPN-клиентов.

Большинству пользователей не требуется устанавливать клиентское ПО

SSL VPN использует протокол SSL и его преемника, Transport Layer Security (TLS), для установления безопасного соединения между удаленными пользователями и внутренними сетевыми ресурсами. Поскольку большинство веб-браузеров в настоящее время поддерживают SSL/TLS, пользователям обычно не нужно устанавливать клиентское программное обеспечение для использования SSL VPN. Вот почему технологию SSL VPN также называют «VPN без клиента» или «веб-VPN».

Гибкость для конечных пользователей

Технология SSL VPN удобна в использовании. Разные поставщики услуг IPsec VPN могут предъявлять различные требования к реализации и конфигурации. Но для использования SSL VPN пользователям необходим только современный веб-браузер. А благодаря отсутствию ограничений по операционной системе, пользователи могут выбирать те веб-браузеры, которые им больше нравятся.

Общие риски SSL VPN

Риски, связанные с учетными данными пользователей

Безопасность VPN определяется методами, используемыми для аутентификации или установления подлинности пользователей и устройств на дальнем конце VPN-соединения. Простые методы аутентификации уязвимы перед атаками с целью взлома паролей, подслушивания, а также перед социальной инженерией. Поэтому минимальным требованием к корпоративной сети для обеспечения безопасного удаленного доступа является двухфакторная аутентификация.

Распространение угроз с удаленных компьютеров

Удаленный доступ является основным вектором угроз для сетевой безопасности. Удаленный компьютер, не отвечающий требованиям корпоративной безопасности, может перенаправить инфекцию, например червь или вирус, из локальной сети во внутреннюю. Решающее значение для снижения этого риска имеет актуальное антивирусное программное обеспечение на удаленном компьютере.

Раздельное туннелирование

Раздельное туннелирование возникает, когда устройство на дальнем конце VPN-туннеля одновременно обменивается сетевым трафиком как с публичными, так и с частными сетями, не помещая предварительно весь сетевой трафик внутрь VPN-туннеля. Этим обстоятельством могут воспользоваться злоумышленники для взлома удаленного компьютера из общей сети и получения сетевого доступа к частной сети.

Типы топологий VPN

Три основные топологии VPN

Топология VPN определяет равноправные узлы и сети, которые являются частью VPN, и их соединения друг с другом. Ниже приведен краткий обзор трех основных топологий:

Неявно поддерживаемые топологии

Три основные топологии VPN также можно объединить для создания более сложных топологий, включая следующие:

Помните об ограничениях политик IPsec

Политики IPsec определяют характеристики VPN между узлами (сеть-сеть), такие как протоколы безопасности и алгоритмы, используемые для защиты трафика в туннеле IPsec. После создания топологии VPN компания может настроить политики IPsec, применяемые к этой топологии, в зависимости от выбранной технологии IPsec.

Имейте в виду, что не все политики IPsec применимы ко всем топологиям VPN. Применимость зависит от технологии IPsec, назначенной топологии VPN. Кроме того, технология IPsec, выбранная для VPN, зависит от типа топологии.

Какие существуют разновидности VPN и чем они отличаются

В прошлой статье мы разобрались с тем, что такое VPN. Теперь познакомимся с конкретными реализациями этой технологии и кратко расскажем об их преимуществах и недостатках.

Итак, в прошлый раз мы разобрались с тем, что такое технология VPN, где она нужна и зачем используется. В этот раз мы познакомимся с ее конкретными реализациями и кратко расскажем об их преимуществах и недостатках.

Само по себе определение VPN (виртуальная частная сеть) довольно широко, и с ходу трудно сказать, что можно считать VPN, а что нет. С определенной натяжкой VPN можно назвать и прародительницу Интернета ARPANET. Любопытно, что почти все технологии, а чаще всего все-таки протоколы, изначально применявшиеся для построения распределенных корпоративных сетей, постепенно становились основными способами доступа в Сеть для обычных пользователей.

Впрочем, ни дела давно минувших дней, ни заботы корпоративные нас не волнуют. С чисто практической точки зрения следует кратко познакомиться с теми вариациями VPN, которые неподготовленный и не шибко разбирающийся в сетевых технологиях пользователь сможет встретить на своем пути.

В первую очередь стоит рассмотреть те из них, что помогут защититься при использовании публичного Wi-Fi-доступа и позволят обойти блокировки тех или иных ресурсов. Как правило, доступные частным пользователям VPN-сервисы опираются на возможности популярных ОС и предлагают самостоятельно настроить с помощью пошаговой инструкции подключение к ним.

В последнее время сервисы VPN еще больше упростили этот процесс — они скрывают технические детали и доводят его до уровня «сюда положить денежку, отсюда скачать программку, нажать эту кнопочку и радоваться жизни, не забывая пополнять баланс личного счета». Тем не менее в некоторых случаях может быть полезно понимать, чем одни вариации VPN отличаются от других.

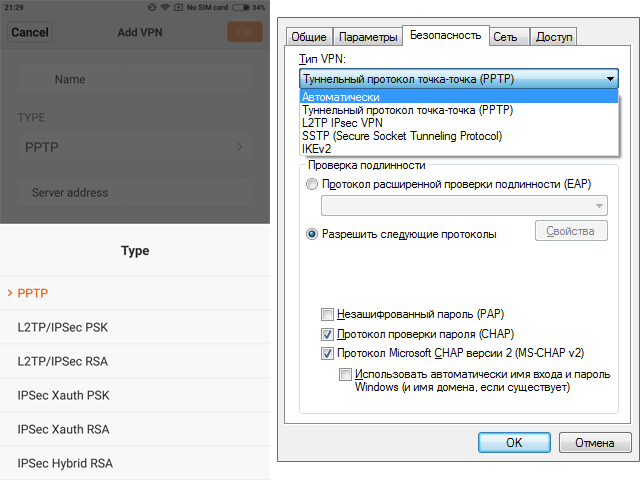

Настройки VPN в операционных системах Android (слева) и Windows (справа)

Популярные типы VPN

PPTP (Point-to-Point Tunneling Protocol) появился 20 лет назад, и в этом заключаются как его достоинства, так и недостатки. Несомненный плюс этого протокола — он поддерживается буквально всеми ОС, даже очень старыми. За счет этого достигается определенная универсальность и доступность. К тому же по современным меркам он очень нетребователен к вычислительным ресурсам.

Обратная сторона медали — из-за столь солидного возраста нынче он предлагает низкий уровень защиты пользователя. Казавшиеся достаточно надежными в середине 1990-х методы шифрования по нынешним меркам слабы и сочетаются с не самой удачной архитектурой и рядом ошибок в самой популярной реализации протокола от Microsoft.

Кроме того, по умолчанию шифрование вообще не предлагается, а взлом пароля на современном аппаратном обеспечении возможен менее чем за сутки. Тем не менее в тех случаях, когда защита подключения не так важна или когда нет иных вариантов VPN-подключений, то уж лучше использовать PPTP с шифрованием, чем вообще без него.

Мне однажды удалось попасть в не очень приятную ситуацию в одной из стран с особым (если вы понимаете, о чем я) отношением к Интернету. Отправка электронной почты через корпоративный PPTP-сервер на родине закончилась тем, что письма, высланные в течение одного дня, были доставлены адресату с задержкой от пары дней до пары недель. Где и почему они «путешествовали», читатель может предположить сам. Использование же иных, более надежных вариантов VPN пресекалось.

Китайцы классно придумали: для масштабирования своей VPN-сети они просто взламывают чужие Windows-серверы — https://t.co/6uLwtNNl7p

L2TP (Layer 2 Tunneling Protocol) во многом схож с PPTP. Эти стандарты разрабатывались и были приняты практически одновременно, но L2TP считается более эффективным для построения виртуальных сетей, хотя и чуточку более требователен к вычислительным ресурсам по сравнению с PPTP. Фактически же он используется интернет-провайдерами и корпоративными пользователями. Обратите внимание, что L2TP по умолчанию также не предлагает шифрования и используется одновременно с другими протоколами — как правило, это IPSec.

IPSec (Internet Protocol Security) — это целый набор протоколов, стандартов и рекомендаций, специально разработанный для создания безопасных соединений в Сети. Первые наработки тоже появились в начале 1990-х годов, однако изначально была поставлена цель не «высечь IPSec в граните», а регулярно дорабатывать его для соответствия духу времени.

И да, в связи со всякими известными событиями в очередной раз рекомендуем всем вам почаще использовать VPN: http://t.co/kdx7t7tQzb

Нетрудно догадаться, для ведомств какого характера велись эти разработки. Набор IPSec состоит из десятков стандартов (и каждый из них внутри себя имеет не одну версию), описывающих различные этапы работы с защищенными соединениями. Он действительно хорош и с точки зрения архитектуры, и с точки зрения надежности используемых алгоритмов, и с точки зрения возможностей.

При всех достоинствах IPSec у него есть и недостатки. Во-первых, для неподготовленного пользователя он очень сложен в настройке, что, в свою очередь, чревато снижением уровня защиты в том случае, если что-то сделано неправильно. К тому же, как было отмечено, он нередко используется в совокупности с другими технологиями.

Во-вторых, он гораздо требовательнее к вычислительным ресурсам. Отчасти этот недостаток компенсируется использованием аппаратного ускорения некоторых вариантов алгоритма шифрования AES — именно он предлагается в современных версиях IPSec, хотя есть и другие варианты алгоритмов. Подобные ускорители уже есть в современных процессорах как для настольных, так и для мобильных устройств, а также для Wi-Fi-роутеров.

К сожалению, то, что хорошо продумали теоретики (математики в первую очередь), в жизнь претворяют практики, далеко не всегда обладающие достаточным уровнем знания и понимания предметной области. Исследование, опубликованное в октябре 2015 года, показывает, что до 66% IPSec-подключений могут быть относительно легко взломаны и что АНБ США может обладать подходящим аппаратным обеспечением для такого взлома.

Непростые простые числа, криптография в HDD, патчи Adobe и другие интересные события недели https://t.co/yxQcGKECLd pic.twitter.com/1cUaKH1kSn

Проблема кроется в некорректном использовании алгоритмов для инициализации защищенных соединений. Причем это касается не только IPSec, но и TLS с SSH, а также TOR и OTR. То есть имеется потенциальная возможность прочтения не только VPN-подключений, но и защищенных соединений для ряда сайтов, почтовых серверов, мессенджеров и так далее.

Да, для реализации подобной атаки требуются довольно долгие приготовления и хорошие вычислительные ресурсы, но в данном случае примечательно, что исследователи использовали облачные технологии Amazon и, судя по всему, потратили сумму, вполне подъемную и для частного лица.

После такой подготовки время на атаку сокращается до минуты в лучшем случае или до месяца — в худшем. Впрочем, некоторые эксперты скептически отнеслись к данному исследованию — они утверждают, что в реальности процент уязвимых систем не так велик, хотя к некоторым аспектам исследования действительно стоит отнестись очень серьезно, а разработчики потенциально уязвимого ПО уже выпустили или планируют обновления и предупредили пользователей.

Интересно, хотя и немного сложное в понимании, продолжение истории с расшифровкой VPN-трафика: https://t.co/PcuUNyLURw

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) VPN, как видно из названия, представляют целый класс решений, опирающихся на соответствующие протоколы SSL и TLS, иногда дополненные другими методами защиты. Собственно говоря, SSL/TLS каждый из вас встречал в первую очередь на веб-сайтах, включая и тот, что вы читаете прямо сейчас: префикс https и зеленый замочек в адресной строке говорят об использовании именно этих протоколов защиты соединения.

Первые версии протокола появились еще в прошлом веке, но активно использоваться стали только в этом. Широкая распространенность этих протоколов способствовала их детальному изучению и последовательному выявлению все новых и новых уязвимостей как в архитектуре, так и в конкретных реализациях. SSL 3.0 был упразднен в июне 2015 года, актуальной на текущий момент является версия TLS 1.2, однако полностью безопасной считать ее нельзя — многое опять-таки зависит от реализации (см. IPSec). Кроме того, оба протокола вынуждены нести на себе тяжкий груз обратной совместимости.

Плюсом SSL/TLS VPN является то, что из-за широкого применения этих протоколов в Интернете они беспрепятственно пропускаются практически всеми публичными сетями. Минус — не слишком высокая производительность на практике и сложность в настройке, а также необходимость установки дополнительного ПО.

Популярными реализациями SSL/TLS VPN являются OpenVPN (SSL 3.0/TLS 1.2) и Microsoft SSTP (SSL 3.0). Фактически SSTP привязан к платформе Windows. OpenVPN в силу своей открытости имеет множество реализаций практически для всех платформ и к тому же на данный момент считается наиболее надежным вариантом VPN.

Заключение

Мы перечислили лишь самые популярные у частных пользователей типы VPN. Впрочем, за годы развития этой технологии у нее появилось бессчетное множество вариаций. Одни только решения для корпоративного и телекоммуникационного секторов чего стоят.

И три главных совета от нашего эксперта напоследок: шифруйте свои данные, используйте VPN и регулярно обновляйте ПО #KasperskySMB

Обычному же пользователю я советую использовать, если это вообще возможно, только OpenVPN в силу его открытости, надежности и защищенности. Впрочем, и для него, и для других типов VPN есть еще ряд хитрых нюансов технического и юридического характера, о которых мы поговорим в следующем материале.