tcp acked unseen segment что значит

Tcp acked unseen segment что значит

By default, Wireshark’s TCP dissector tracks the state of each TCP session and provides additional information when problems or potential problems are detected. Analysis is done once for each TCP packet when a capture file is first opened. Packets are processed in the order in which they appear in the packet list. You can enable or disable this feature via the “Analyze TCP sequence numbers” TCP dissector preference.

For analysis of data or protocols layered on top of TCP (such as HTTP), see Section 7.8.3, “TCP Reassembly”.

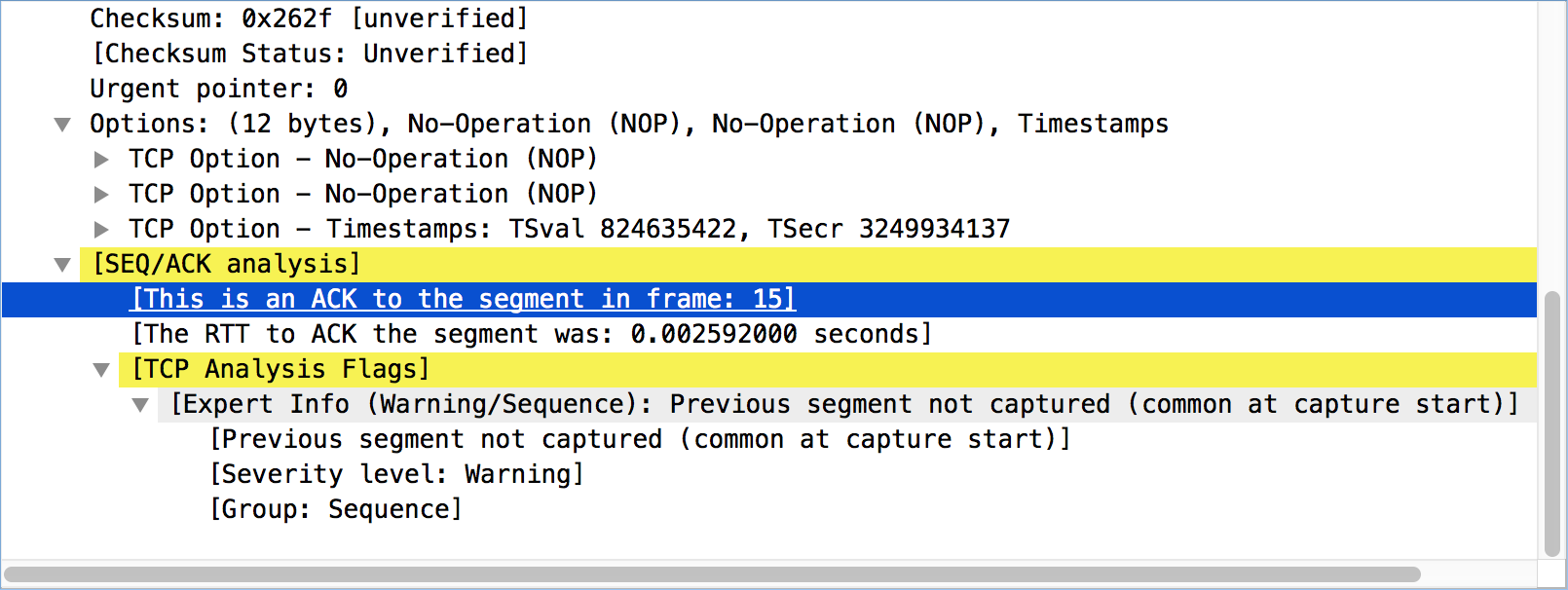

Figure 7.7. “TCP Analysis” packet detail items

|

TCP Analysis flags are added to the TCP protocol tree under “SEQ/ACK analysis”. Each flag is described below. Terms such as “next expected sequence number” and “next expected acknowledgement number” refer to the following”:

TCP ACKed unseen segment

Set when the expected next acknowledgement number is set for the reverse direction and it’s less than the current acknowledgement number.

TCP Dup ACK #

Set when all of the following are true:

TCP Fast Retransmission

Set when all of the following are true:

Supersedes “Out-Of-Order” and “Retransmission”.

TCP Keep-Alive

Set when the segment size is zero or one, the current sequence number is one byte less than the next expected sequence number, and any of SYN, FIN, or RST are set.

Supersedes “Fast Retransmission”, “Out-Of-Order”, “Spurious Retransmission”, and “Retransmission”.

TCP Keep-Alive ACK

Set when all of the following are true:

Supersedes “Dup ACK” and “ZeroWindowProbeAck”.

TCP Out-Of-Order

Set when all of the following are true:

TCP Port numbers reused

Set when the SYN flag is set (not SYN+ACK), we have an existing conversation using the same addresses and ports, and the sequence number is different than the existing conversation’s initial sequence number.

TCP Previous segment not captured

Set when the current sequence number is greater than the next expected sequence number.

TCP Spurious Retransmission

Checks for a retransmission based on analysis data in the reverse direction. Set when all of the following are true:

Supersedes “Fast Retransmission”, “Out-Of-Order”, and “Retransmission”.

TCP Retransmission

Set when all of the following are true:

TCP Window Full

Set when the segment size is non-zero, we know the window size in the reverse direction, and our segment size exceeds the window size in the reverse direction.

TCP Window Update

Set when the all of the following are true:

TCP ZeroWindow

Set when the receive window size is zero and none of SYN, FIN, or RST are set.

The window field in each TCP header advertises the amount of data a receiver can accept. If the receiver can’t accept any more data it will set the window value to zero, which tells the sender to pause its transmission. In some specific cases this is normal — for example, a printer might use a zero window to pause the transmission of a print job while it loads or reverses a sheet of paper. However, in most cases this indicates a performance or capacity problem on the receiving end. It might take a long time (sometimes several minutes) to resume a paused connection, even if the underlying condition that caused the zero window clears up quickly.

TCP ZeroWindowProbe

Set when the sequence number is equal to the next expected sequence number, the segment size is one, and last-seen window size in the reverse direction was zero.

If the single data byte from a Zero Window Probe is dropped by the receiver (not ACKed), then a subsequent segment should not be flagged as retransmission if all of the following conditions are true for that segment: * The segment size is larger than one. * The next expected sequence number is one less than the current sequence number.

This affects “Fast Retransmission”, “Out-Of-Order”, or “Retransmission”.

TCP ZeroWindowProbeAck

Set when the all of the following are true:

Supersedes “TCP Dup ACK”.

TCP Ambiguous Interpretations

Some captures are quite difficult to analyze automatically, particularly when the time frame may cover both Fast Retransmission and Out-Of-Order packets. A TCP preference allows to switch the precedence of these two interpretations at the protocol level.

Mwpgs

Memory error while using pip install Matplotlib

recv with MSG_NONBLOCK and MSG_WAITALL

How to stop mongo DB in one command

can you add HTTPS functionality to a python flask web server?

How to apply rtrim function in an array in php

if else in coffee script

Понимание [невидимый сегмент TCP ACKed] [Предыдущий сегмент TCP не захвачен]

В разделе Предупреждения у меня: 779 предупреждений для TCP: ACKed сегмент, который не был захвачен (обычно при начале захвата) 446 TCP: Предыдущий сегмент не захвачен (часто в начале захвата)

Пример: 40292 0,000 xxx xxx TCP 90 [TCP ACKed невидимый сегмент] [TCP Предыдущий сегмент не захвачен] 11210> 37586 [PSH, ACK] Seq = 3812 Ack = 28611 Win = 768 Len = 24 TSval = 199317872 TSecr = 4506547

Мы также запустили файл pcap с помощью красивой команды, которая создает столбец данных в командной строке.

Кто-нибудь просветит, что может происходить? tshark не успевает за записью данных, какая-то другая проблема? Ложно положительный?

Я держу пари, что у вас есть очень длительные сеансы tcp, и когда вы начинаете захват, из-за этого вам просто не хватает некоторых частей сеанса tcp. Сказав это, вот некоторые из вещей, которые я видел, вызывая повторяющиеся / отсутствующие подтверждения.

Другой причиной «TCP ACKed Unseen» является количество пакетов, которые могут быть отброшены при захвате. Если я запускаю нефильтрованный захват для всего трафика на загруженном интерфейсе, я иногда вижу большое количество «отброшенных» пакетов после остановки tshark.

При последнем захвате, который я сделал, когда я это увидел, у меня было захвачено 2893204 пакета, но как только я нажал Ctrl-C, я получил сообщение об удалении 87581 пакетов. Это потеря 3%, поэтому, когда wirehark открывает захват, скорее всего, будут пропущенные пакеты и сообщать о «невидимых» пакетах.

Как я уже упоминал, я захватил действительно загруженный интерфейс без фильтра захвата, поэтому tshark пришлось отсортировать все пакеты, когда я использую фильтр захвата для удаления некоторого шума, я больше не получаю ошибку.

Подтвержденный невидимый образец

Привет, народ! Просто некоторые наблюдения из того, что я только что нашел в своем снимке:

Во многих случаях захват пакета сообщает «ACKed сегмент, который не был захвачен» на стороне клиента, что предупреждает о том, что клиентский ПК отправил пакет данных, сервер подтверждает получение этого пакета, но захват пакета выполнен на клиенте не включает пакет, отправленный клиентом

В приведенном выше примере захвата кадр 67795 отправляет ACK для 10384

Несмотря на то, что wirehark сообщает о длине фиктивного IP-адреса (0), фрейм 67795 имеет длину 13194

Tcp acked unseen segment что значит

Comments

To rule out the possibility that replacing npcap with winpcap was the entire solution, I tried the SharkTap with the 10/100 SMC adapter and with the GB Realtek adapter. Both cases lost packets the same as with npcap. The solution requires the bridge and winpcap.

You should report the npcap issues with the bridged adaptors over at nmap, who manage the npcap project.

There is a long thread on the subject at https://github.com/nmap/nmap/issues/336. Apparently I could have stopped and restarted the npcap driver after creating the bridge. I’ll need to switch back to try it.

The TCP analysis «error» message TCP ACKed unseen segment means Wireshark saw an ACK for a data segment that it did not see. And TCP Previous segment not captured means it sees a data segment that does not neatly come after the previously seen data segment.

As Wireshark is not one of the endpoints, there can be packets missing in the data stream towards Wireshark, even though the two endpoints do get to see all the packets. This is the case in your tracefile. You can deduct this from the fact that there are no retransmissions of the segments that are not seen by Wireshark. If one of the endpoints was missing the segments, it would send duplicate acks and the sender would retransmit.

So, something in your capture setup is not functioning well. From the capture file properties, I see no «Packet discards», this means all the packets that were received and filtered by WinPcap/Npcap were written to disk. So there was no disk IO problem that prevented part of the packet stream to be saved to disk.

Then you have a capture filter applied even though you stated there were no other systems on the network. This is a little contradictory. Why use a capture filter if there are no other systems on the network. My guess is that there were indeed other systems and the capture port might have been overloaded (please remember that mirroring one 1Gbit/s port full-duplex may result in a 2 Gbit/s data stream to the analyser port, which will start discarding packets). I see you used a SharkTap. I just lookup up their specs and there are several models. The USB model will limit data-transfers to the host to about 300-400 Mbit/s. So maybe the TAP was overloaded? Please be aware that the BPF capture filtering takes place on the capturing host, not on the TAP.

Can you please describe you capture setup, all other systems on the network, etc in more detail if the above information does not provide enough info to solve your capture issue?

Comments

First, thanks very much for your detailed answers. They are much more helpful than what I get from the manufacturers of the devices I’m trying to connect.

The original setup had several devices connected by a switch but I learned that capturing from a switch port doesn’t get everything so I got a SharkTap and connected just the 2 devices to it. The SharkTap is model 10/100 and the tap output goes to the PC running WireShark via an SMC 10/100 ethernet-to-USB adapter because the PC has no ethernet port. Win10 on the PC says that adapter is 100MBPS. The WireShark version is 3.0.2.

Have you checked https://wiki.wireshark.org/CaptureSetup/Ethernet? It has a lot of information on how to capture packets on ethernet networks.

Even though 100 packets/s is not that much, it might be too bursty for the SMC 10/100 adapter. The 10/100 refers to the speeds at which it is able to connect. Not necessarily the bandwidth it is able to process. My guess now is that this adapter might be dropping the frames. Have you captured data with it before? I would suggest doing an iperf test or something similar to see what it can handle before using it as a capture/measuring device.

Понимание [TCP ACKed невидимый сегмент] [TCP Предыдущий сегмент не перехвачен]

Я вижу разные вещи, в которых я не уверен или пока не до конца понимаю.

Под Предупреждениями у меня есть: 779 Предупреждений для TCP: ACKed сегмент, который не был перехвачен (общий в начале захвата) 446 TCP: Предыдущий сегмент не перехвачен (общий в начале захвата)

Пример: 40292 0,000 xxx xxx TCP 90 [TCP ACK-невидимый сегмент] [TCP Предыдущий сегмент не захвачен] 11210 > 37586 [PSH, ACK] Seq=3812 Ack=28611 Win=768 Len=24 TSval=199317872 TSecr=4506547

Мы также запустили файл pcap, хотя хорошая команда, которая создает столбец данных командной строки

в основном только что видел несколько вещей в столбце tcp.analysis.lost_segment, но не много..\

Кто-нибудь просветит, что может происходить? tshark не в состоянии не отставать от записи данных, какая-то другая проблема? Ложно положительный?

3 ответа

Держу пари, что у вас есть несколько очень длительных сеансов tcp, и когда вы начинаете захват, вы просто пропускаете некоторые части сеанса tcp из-за этого. Сказав это, вот некоторые из вещей, которые я видел, вызывают дубликаты / пропущенные подтверждения.

При последнем захвате, который я сделал, когда увидел это, у меня было перехвачено 2893204 пакета, но как только я нажал Ctrl-C, я получил сообщение об удалении 87581 пакета. Это потеря 3%, поэтому, когда wireshark открывает перехват, вероятно, отсутствуют пакеты и сообщают о «невидимых» пакетах.

Как я уже упоминал, я захватил действительно загруженный интерфейс без фильтра захвата, поэтому tshark пришлось отсортировать все пакеты, и когда я использую фильтр захвата, чтобы удалить часть шума, я больше не получаю ошибку.

Привет, ребята! Просто некоторые наблюдения из того, что я только что нашел в моем захвате:

Во многих случаях на стороне клиента сообщается о захвате пакета «Сегмент ACK, который не был захвачен», который предупреждает о том, что клиентский ПК отправил пакет данных, сервер подтверждает получение этого пакета, но захват пакета выполнен на клиенте не входит пакет, отправленный клиентом

В приведенном выше примере захвата кадр 67795 отправляет ACK для 10384

Даже несмотря на то, что wireshark сообщает о фиктивной IP-длине (0), рама 67795, как сообщается, имеет длину 13194

Русские Блоги

Анализ пакетов Wireshark

Замечания по исследованию Wireshark и анализ результатов захвата пакетов

1.[Packet size limited during capture]

Когда вы видите это приглашение, это означает, что помеченный пакет не захвачен. В качестве примера возьмем пакет № 4 на рисунке 1. Он имеет общую длину 171 байт, но были захвачены только первые 96 байт, поэтому Wireshark дал это приглашение.

Эта ситуация обычно вызвана перехватом пакетов. В некоторых операционных системах по умолчанию tcpdump захватывает только первые 96 байтов каждого кадра. Мы можем использовать параметр «-s», чтобы указать количество байтов, которые мы хотим захватить.

2.[TCP Previous segment not captured]

Кстати, проанализируйте сетевой пакет на рисунке 2, который был перехвачен клиентом при ненормальной передаче HTTPS. Поскольку небольшой пакет «Len: 667» (то есть пакет 6) может быть доставлен, но большой пакет «Len: 1448» потерян, что указывает на то, что на пути может быть сетевое устройство с меньшим MTU, и он отбросит большой пакет. Более поздние решения подтвердили это предположение, пока MTU всего сетевого пути оставался неизменным, проблема исчезла.

3.[TCP ACKed unseen segment]

Указывает, что пакет TCP ACK был перехвачен, но фактические данные, полученные и подтвержденные, не были перехвачены. Это, вероятно, самый распространенный совет Wireshark, но, к счастью, он почти всегда незначителен. Взяв рисунок 3 в качестве примера, Seq Len = 6889 1448 = 8337 для пакета 32, указывая, что следующий пакет, отправленный сервером, должен быть Seq = 8337. То, что мы видим, является Seq = 11233 пакета 35, что означает, что данные с 8337 по 11232 не были захвачены. Этот фрагмент данных должен был появиться до 34-го числа, поэтому Wireshark запросил [TCP ACKed unseen segment].

Нетрудно представить, что вы часто будете видеть это приглашение в начале сетевого пакета, потому что перехватывается только обратный Ack, а передний пакет не перехватывается.

Во время передачи TCP (исключая трехстороннее рукопожатие и четырехстороннюю волну) пакеты данных, отправленные одним и тем же хостом, должны быть непрерывными, то есть номер Seq последнего пакета равен Seq Len предыдущего пакета. Можно также сказать, что Seq последнего пакета будет больше или равно Seq предыдущего пакета. Когда Wireshark обнаружит, что номер Seq следующего пакета меньше, чем Seq Len предыдущего пакета, он будет считаться неупорядоченным, поэтому будет выдан запрос [TCP Out-of-Order]. Как показано на рисунке 4, Seq = 2685642 для пакета 3362 меньше, чем Seq = 2712622 для пакета 3360, поэтому он вышел из строя.

Беспорядок малого промежутка имеет небольшой эффект: например, если исходный порядок равен 1, 2, 3, 4 и 5, а пакеты разбиты на 2, 1, 3, 4, 5, все будет хорошо. Однако непоследовательность с большим промежутком может инициировать быструю повторную передачу, например, когда она перетасовывается в 2, 3, 4, 5, 1, будет запущено достаточное количество Dup ACK, что приведет к повторной передаче пакета 1.

В случае нарушения порядка или потери пакетов получатель получит некоторые пакеты с номерами Seq, превышающими ожидаемые. Он будет подтверждать ожидаемое значение Seq каждый раз, когда получает такой пакет, таким образом, чтобы напомнить отправителю, поэтому он генерирует некоторый дубликат Ack. Wireshark пометит [TCP Dup ACK] на этом повторном подтверждении.

Взяв рисунок 5 в качестве примера, 7-й пакет, полученный сервером, представляет собой «Seq = 29303, Len = 1460», поэтому он ожидает, что следующий пакет должен быть Seq Len = 29303, 1460 = 30763, но не ожидал, что он фактически получил 8-й Пакет Seq = 32223 указывает, что пакет с Seq = 30763 может быть потерян. Поэтому сервер немедленно отправил Ack = 30763 на 9-й пакет, указав «Я хочу Seq = 30763». Поскольку 10-е, 12-е и 14-е, полученные сервером, больше, чем Seq = 30763, он будет отвечать Ack = 30763 каждый раз, когда его получает 1. Из рисунка видно, что Wireshark пометил эти ответы [ TCP Dup ACK.

6.[TCP Fast Retransmission]

Когда отправитель получает 3 или более [TCP Dup ACK], он понимает, что ранее отправленный пакет может быть потерян, поэтому он быстро ретранслирует его (это правило RFC). Взяв рисунок 6 в качестве примера, клиент получает 4 Ack = 991851, поэтому он повторно передает Seq = 991851 в пакете 1177.

Если пакет действительно потерян, и нет последующего пакета, который может вызвать [Dup Ack] в приемнике, он не будет повторно передан быстро. В этом случае отправитель должен ждать тайм-аута для повторной передачи, и такие пакеты повторной передачи будут помечены [TCP Retransmission] Wireshark. Взяв рисунок 7 в качестве примера, после того, как клиент отправил исходный пакет (номер пакета 1053), он не может ждать соответствующего Ack, поэтому он может быть повторно передан только после более чем 100 миллисекунд (пакет номер 1225).

Сверхурочная ретрансляция является очень технической точкой знаний. Например, продолжительность времени ожидания очень усвоена. Эта статья не будет детализирована. В конце концов, очень мало людей, которые должны это понимать.

«Win =» в пакете TCP представляет размер окна приема, которое указывает, сколько буферной области отправитель этого пакета может в настоящее время принимать данные. Когда Wireshark находит в пакете «win = 0», он помечает его как «нулевое окно TCP», указывая, что область буфера заполнена и больше не может принимать данные. Например, на рисунке 8 показано, что буфер сервера заполнен, поэтому уведомите клиента, чтобы он больше не отправлял данные. Мы даже можем видеть, как процесс его окна постепенно уменьшается с 3258 до 3263 пакетов, то есть с win = 15872 до win = 1472.

Когда Wireshark помещает флаг [TCP window Full] в пакет, это означает, что отправитель этого пакета исчерпал окно приема, объявленное другой стороной. Взяв в качестве примера рисунок 9, Британия всегда заявляла, что ее окно приема составляет всего 65535, а это означает, что Ближний Восток может отправлять ему максимум 65535 байтов данных без подтверждения, то есть «транзитные байты» не более 65535 байтов. Когда Wireshark находится в упаковкерасчетЭто сообщение будет отправлено, когда на Ближнем Востоке будет неподтверждено 65535 байт. Что касается того, как Wireshark вычисляет, пожалуйста, обратитесь к статье «Расчет» Количество байтов в пути «».

[TCP window Full] легко спутать с [TCP zerowindow], на самом деле они имеют сходство. Первый указывает, что отправитель этого пакета временно не может отправить данные, а последний указывает, что отправитель этого пакета временно не может получить данные, что означает, что оба означают, что передача приостановлена, и на оба следует обратить внимание.

10.[TCP segment of a reassembled PDU]

Если вы внимательно сравните рисунок 10 и рисунок 11, вы обнаружите, что ответ Read считан в заголовке пакета № 48 на рисунке 10 и рассчитан в заголовке пакета № 39 на рисунке 11. Это приведет к странному результату: время отклика на чтение, показанное на рисунке 10, составляет 2,528 миллисекунды (разница во времени между пакетами 38 и 48), а время отклика на чтение, показанное на рисунке 11, составляет 2,476 миллисекунды (разница во времени между пакетами 38 и 39). ). Который правильный? На этот вопрос сложно ответить. Если вас интересует фактическая общая производительность, посмотрите на первое, если вы хотите проигнорировать потерю протокола TCP / IP и посмотреть на скорость ответа сервера, то посмотрите на второе. В некоторых особых случаях разница между ними очень велика, поэтому ее необходимо уточнить.

12.[Time-to-live exceeded (Fragment reassembly time exceeded)]

ICMP сообщает о многих видах ошибок, которые нетрудно понять, поэтому мы возьмем только одну из них в качестве примера. [Превышено время повторной сборки фрагмента] указывает, что отправитель этого пакета уже получил некоторые фрагменты, но по какой-то причине он не смог собрать. Например, на рисунке 12 некоторые пакеты, отправленные из Шанхая в Пекин, передаются фрагментами, а некоторые из них теряются в пути, поэтому пекинская сторона не может собрать его, поэтому она должна использовать эту ошибку ICMP для информирования шанхайской стороны.

2. Анализ результатов захвата пакетов

(tcp.flags.syn == 1) && (tcp.analysis.retransmission) Отфильтровать запросы на повторную передачу рукопожатия

Отслеживание потока tcp

10.21.4.33:58964 просит 10.11.2.17:8080 отключиться.

10.11.2.17: 8080 возвращает ACK для подтверждения 10.21.4.33: 58964.

10.11.2.17: 8080 запросил отключение от 10.21.4.33: 58964, tcp повторно передан.

10.21.4.33: 58964 и 10.21.4.33: 8080 происходит переподключение.

(tcp.flags.reset == 1) && (tcp.seq == 1) фильтрует запросы на повторное соединение

Отслеживание потока tcp

10.11.2.17: 8080 запрос на отключение от 10.21.4.33: 57614 не получил подтверждение ACK 10.21.4.33: 57614, что привело к непрерывной повторной передаче tcp.

Интеллектуальная рекомендация

AlamoFire Source Severtation Series (12) ось времени (временная шкала)

Эта статья приносит некоторые идеи о временной шкале в AlamoFire Преступность Перевод Timeline означает, что временная шкала может представлять событие с начала до конца узла времени. Концепция времен.